2024-08-03 微信公众号精选安全技术文章总览

洞见网安 2024-08-03

Eonian Sharp 2024-08-03 19:51:56

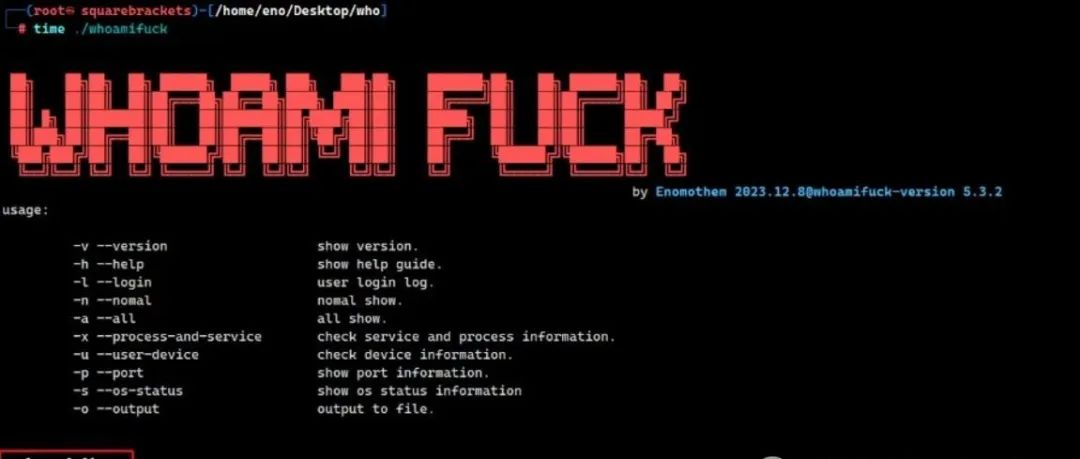

司稽 v6.3.0 版本新增了邮件通知功能,该功能可以通过信使服务自动将每日的安全报告以HTML格式发送到指定邮箱。信使是由永恒之锋开发的用于邮件通知的客户端程序。工作流程包括:司稽执行定时任务并生成报告,然后信使读取司稽的配置文件,并按照配置发送邮件。配置文件需包含发件人、收件人、授权码和邮件服务器等信息。若配置文件缺失或有误,司稽将提示无法使用。用户可通过运行特定命令自动生成配置文件。此外,还需从永恒之锋项目仓库下载信使程序,并将其放置于与司稽相同的目录下。在赋予信使程序执行权限后,可通过设置计划任务来启用邮件通知功能。经过实际使用,该功能表现良好,能够按时发送报告,方便用户在手机或电脑上查看服务器的安全状态。

邮件安全

自动化安全监控

配置文件安全

脚本安全

二进制文件安全

网络安全产品使用

移动端安全

车联网攻防日记 2024-08-03 19:01:02

这是关于逆向工程 ESP32 Wi-Fi 网络栈系列中的第二篇文章,目标是构建我们自己的开源 MAC 层。

大象只为你 2024-08-03 18:57:51

本文是关于Redis7.x在Linux环境下的单机部署教程。文章首先介绍了环境准备,包括使用云服务器或VMware虚拟机,以及选择CentOS 7或CentOS Stream 9作为操作系统。接着,文章详细说明了Redis安装前的环境检查,包括安装gcc和配置防火墙。然后,文章逐步指导如何下载、解压、编译和安装Redis,并解释了相关文件的功能。文章还涵盖了Redis的配置,包括远程连接、守护进程、日志文件、工作目录和保护模式等。最后,介绍了如何启动、连接、测试和关闭Redis服务,以及如何获取相关资源和关注作者公众号以获取更多信息。

源码安全

系统安全

网络安全

数据安全

服务安全

智佳网络安全 2024-08-03 17:42:52

本文详细介绍了Java安全领域中的JNDI注入攻击方式,包括RMI和LDAP两种利用途径。JNDI(Java Naming and Directory Interface)允许Java程序通过lookup方法查找和访问网络资源,但当lookup参数可控时,就可能被恶意利用。文章首先解释了如何通过RMI服务端和受害者的JNDI调用实现远程代码执行。具体步骤包括创建RMI服务端,利用受害者的JNDI调用加载恶意类,并执行系统命令。但此方法在Java 8u121以上版本受到限制,因为Java默认不再信任远程Reference。文章接着介绍了LDAP服务端的构建方法,以及如何通过LDAP服务实现JNDI注入,包括使用marshalsec库启动LDAP服务和Python的http.server服务来托管恶意类。此外,文章还提到了Java SerializedData属性的反序列化攻击,以及JRMP协议在RMI中的利用,展示如何通过替换RMI响应内容来执行远程代码执行攻击。最后,文章讨论了如何通过控制客户端的lookup方法参数,来触发客户端的反序列化漏洞,执行远程攻击。

Gat4by 2024-08-03 16:44:22

本文是一篇关于网络安全攻防演练的合集文章,作者分享了多个实战案例,包括前台万能密码利用、SQL注入、数据库权限获取、内网横向移动、Shiro反序列化漏洞利用、Nacos系统Derby SQL注入以及云服务接管等。文章详细描述了攻击过程中的技术细节,如万能密码构造、SQLMap的使用、无文件落地注入、WebShell获取、内网扫描等。作者强调所有操作仅供技术分享,不涉及网络犯罪。文章最后邀请读者关注公众号并加入交流群,共享网络安全知识。

Web Application Vulnerabilities

Penetration Testing

SQL Injection

Internal Network Scanning

Lateral Movement

Code Injection

Web Shell Deployment

Unauthenticated Access

Deserialization Vulnerabilities

Cloud Security

WgpSec狼组安全团队 2024-08-03 15:54:20

本文是狼组安全社区的原创文章,由作者执着撰写,主要分析了一个综合安防系统中存在的uploadAllPackage任意文件上传漏洞。漏洞位于webapps/center_install/WEB-INF/classes/com/hikvision/center/controller/UploadFileController.class文件中,该功能点允许上传zip文件,但未进行严格的安全检查。文章进一步追踪了漏洞的实现细节,包括ConfigUploadFileServiceImpl类和ConfigUploadFileServiceUtil类的调用过程,发现系统在创建文件时未进行有效的目录限制,导致攻击者可以上传并执行恶意脚本。文章还提供了利用漏洞的示例数据包,以及如何通过修改判断语句提前来修复该漏洞。最后,作者提醒读者注意使用信息的合法性,并声明狼组安全团队保留对文章的修改和解释权。

文件上传漏洞

任意文件写入

漏洞利用

漏洞修复

综合安防系统

Hikvision

小兵搞安全 2024-08-03 14:46:56

紫队安全研究 2024-08-03 11:59:41

大家好,我是紫队安全研究。建议大家把公众号“紫队安全研究”设为星标,否则可能就无法及时看到啦!

星悦安全 2024-08-03 11:48:02

文章介绍了小狐狸GPT付费体验系统存在任意文件上传的0day漏洞。该系统基于人工智能技术,使用了GPT3.5接口和GPT4模型,并支持多种国内大型AI模型。漏洞位于`Video.php`控制器的`uploadMedia`方法中,该方法通过简单的MIME类型验证来允许文件上传,但并未对上传文件的后缀进行过滤。攻击者可以通过上传一个正常的图片文件,然后修改其后缀为`.php`来绕过安全限制,实现任意文件上传。文章还提供了漏洞复现的步骤,包括构造HTML上传表单、通过Burp Suite抓包修改上传文件后缀等。最后,文章提醒读者,涉及的程序和方法仅供安全研究与教学之用,不得用于非法目的,作者和公众号不承担由此产生的法律责任。

代码审计

0day

文件上传漏洞

任意文件上传

远程代码执行(RCE)

ThinkPHP框架

渗透测试

墨客sec 2024-08-03 11:30:28

本文记录了一次针对某微信小程序的渗透测试过程。作者首先声明了免责声明,明确指出文章内容仅供学习使用,不得用于非法测试。在测试过程中,作者使用了Windows11操作系统、VX客户端V3.9.11.25、Fiddler和Yakit工具。通过Fiddler和Yakit抓取微信小程序的进程包,监听本地8083端口,并配置Fiddler网关将流量引向该端口。接着,作者对小程序的功能点进行了测试,包括添加和删除账号功能,发现前端虽有合法性校验,但通过抓包可以绕过。进一步的反编译过程中,作者利用UnpackMiniApp工具解密小程序的wxapkg文件,并使用wxappUnpacker进行反编译。在反编译后的源码中,作者发现了用户购票订单查询接口,并通过遍历id值成功爆破出大量用户敏感信息。文章最后提醒读者不要进行非法行为,同时鼓励读者点“在看”以支持。

渗透测试

漏洞挖掘

前端校验绕过

越权访问

反编译

敏感信息泄露

安全教育

暗魂攻防实验室 2024-08-03 09:28:43

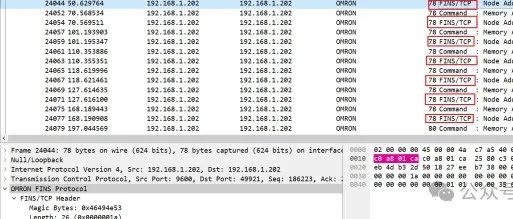

本文针对暗魂CTF平台的工控挑战进行了详细的解析。首先介绍了MODBUS协议分析,通过过滤MODBUS协议并追踪HTTP流找到了隐藏的FLAG。接着分析了异常流量,通过对TCP流的观察与十六进制串的解码,揭示了FLAG的位置。对于S7Error挑战,通过S7COMM协议的分析,特别是对Header部分的Error Code进行筛选,定位到特定的数据包编号作为FLAG。OmronAttack挑战则涉及了OMRON协议的学习与异常数据包的识别,通过分析不同长度的数据包并利用特定算法处理Command Data中的数据,结合MD5解密技术,最终确定FLAG。这些解析提供了CTF竞赛中工控安全领域挑战的解决思路和技术方法。

工控安全

CTF竞赛

流量分析

协议分析

密码学

异常检测

脚本编写

工具使用

小羽网安 2024-08-03 07:50:45

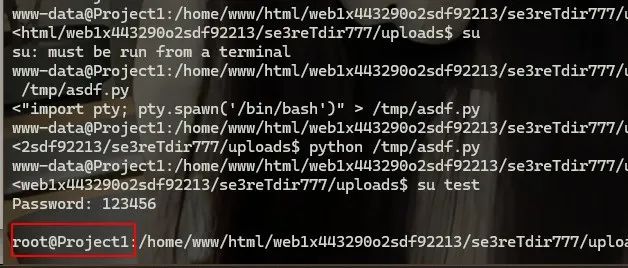

本文介绍了一个名为AIWEB1的综合靶场环境及其通关流程。首先需要下载靶场并设置为NAT模式启动,无需登录。利用工具进行主机发现后,通过访问靶机Web服务开始信息收集,包括检查robots.txt文件等。发现存在SQL注入漏洞后,使用sqlmap工具进行进一步测试和数据库信息提取。虽然直接的数据库利用未成功,但通过dirb扫描发现了info.php页面,揭示了网站的绝对路径及一些配置细节。利用这些信息,尝试了两种方法来获得文件上传权限,并最终通过SQLMap成功获取shell。之后,利用对/etc/passwd文件的读写权限添加了一个新用户,并将其分配给root组以提升权限。最后,通过Python脚本实现了从靶机到攻击机的反向shell连接,完成靶场挑战。