2018年12月,国家网信办会同有关部门针对网民反映强烈的违法违规、低俗不良移动应用程序(APP)乱象,集中开展清理整治专项行动。依法关停下架“成人约聊”“两性私密圈”“澳门金沙”“夜色的寂寞”“全民射水果”等3469款涉黄涉赌、恶意扣费、诱骗欺诈等APP,为了响应号召,因此对80万恶意程序进行归类分析,发现目前黑客主要利用赌博类、色情视频、约聊诱骗来对用户各类诱骗,具体分类说明如下:

赌博类:此类恶意程序以“博彩”、“彩票”、“赌博”命名,其中不乏有不法分子利用仿冒,通过真人赌博、随时取现等虚假消息,诱导用户使用和传播,同时通过诱导用户注册并充值的方式,从用户身上获利。此类恶意程序大多来源于管理不规范的应用市场、论坛社区、软件站、网盘等。

色情视频:此类恶意程序的主要特点是在传播淫秽色情内容的同时,很多程序通过内置恶意代码,进行恶意推广以及诱骗用户支付,从而导致用户资费损失。此类恶意程序大多来源于管理不规范的应用市场、论坛社区、软件站、网盘等。

约聊诱骗:此类恶意程序的主要特点是抓住都市青年的心理,通过“相亲”“约聊”等带有社交属性的名称,诱使广大用户付款聊天或者付款视频。此类恶意程序大多来源于不规范的网站,社区论坛,网盘等。

二、赌博

2.1 赌博类恶意程序现状

2.1.1

总体统计分析

通过分析发现,自2017年以来以“博彩”、“彩票”、“赌博”命名的软件有明显的增长趋势,其中黑产团队利用仿冒、通过真人赌博、随时取现等虚假消息,诱导用户使用和传播,同时通过诱导用户注册并充值的方式,从用户身上获利。

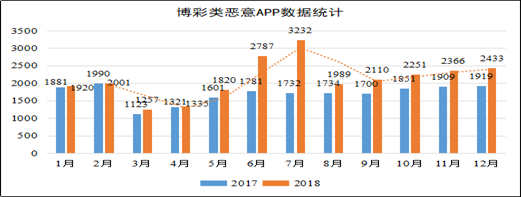

对2017年和2018年赌博类样本捕获情况进行分析,2017年月均捕获样本数1705个,2018年月均捕获样本2060个,可以发现2018年赌博类样本的明显高于2017年。

同时由于2018年6月和7月正值俄罗斯举办世界杯,“赌球”增加了对博彩样本的需求,因此2018年6月和7月赌博类样本突然增长大幅度增加。

具体数据对比如图2-1所示:

2.1.2

安装名称统计

根据安装名称进行统计,并统计出样本数最多的10个安装名,样本名通常都已“xx彩票”的形式命名,如表2-1所示安装名称top10。

|

排行

|

安装名称

|

统计

|

|

1

|

500彩票

|

217

|

|

2

|

凤凰彩票

|

213

|

|

3

|

幸运彩票

|

152

|

|

4

|

乐优彩票

|

111

|

|

5

|

宝马彩票

|

79

|

|

6

|

天天彩票

|

77

|

|

7

|

赢彩彩票

|

76

|

|

8

|

福利彩票

|

60

|

|

9

|

大发彩票

|

58

|

|

10

|

鸿博彩票

|

56

|

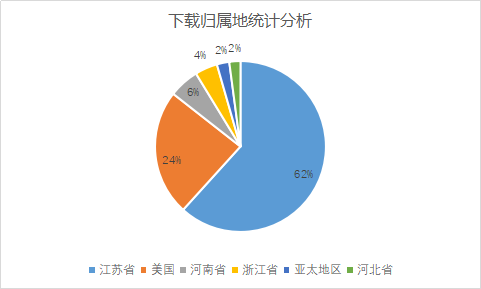

根据捕获的下载地址,提取域名并进行统计分析,其中排名最高的下载地址为“appdown.j***jt.com”。通过测试为样本运行时版本升级下载地址,此外这些下载地址域名所对应IP的归属地,其中江苏省最多,占比62% ,具体如图2-2所示。

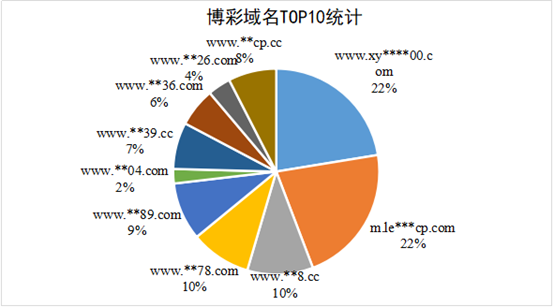

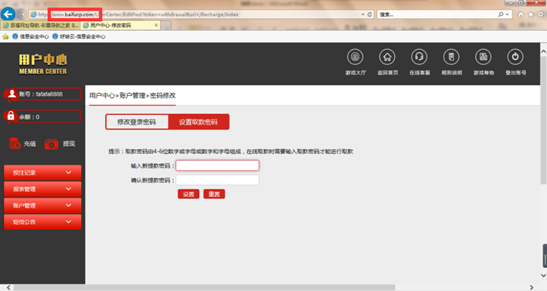

2.1.4 官网及跳转地址统计分析

针对赌博类样本宣传的“官网”地址以及运行后抓取实际访问地址进行分析,可以发现这些域名对应的物理地址90%以上都在国外,用以规避国内的限制政策。如图2-3所示。

图2-3博彩域名TOP10统计

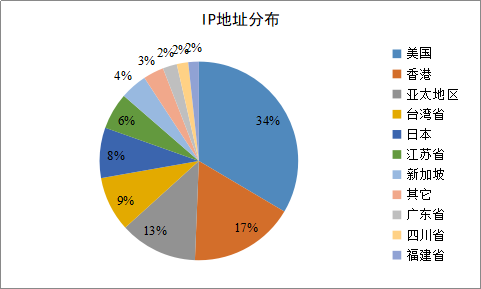

对实际访问地址进行对应IP地址分析,发现这些网站地址普遍位于美国、东南亚及香港等地区,其中美国、香港、亚太、台湾、日本占比就达到80%以上,如图2-4。

2.2

赌博恶意程序技术特点

2.2.1

家族化特征

虽然赌博类样本的安装名称不一致,经过分析发现签名一致,同时包名前缀一致,且运行界面一致,可断定其为批量打包生成,详情如表2-2所示。

|

MD5

|

签名

|

安装名

|

包名

|

|

9ABE7116E65FA0B6097371FAF8709E15

|

4ecd4638

|

百福彩票

|

com.lixin.baifu_ha058

|

|

1668B4EBB80048900E0CD2804A0FACDF

|

4ecd4638

|

宝马彩票

|

com.lixin.baoma_ha053

|

|

77980A26A71F7DD4AB0540A2E2138B04

|

4ecd4638

|

宝马彩票

|

com.lixin.baomacai_ha137

|

|

D20198539F9D4592B2B68EDD3B04FFCC

|

4ecd4638

|

宝马彩票

|

com.lixin.baomacai_ha137

|

|

B3056DF8C592D7F53896721B5CCEF350

|

4ecd4638

|

宝马彩票

|

com.lixin.baomacai_ha137

|

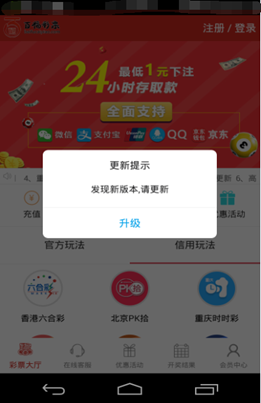

虽然政府部门加大了对博彩类网站、APP的监管力度,但是很多APP采取换汤不换药的方式,只简单改变软件特征,如安装名、登录界面等,其余结构基本无变化,来增加传播率,如图2-6所示。

2.2.2

频繁升级版本

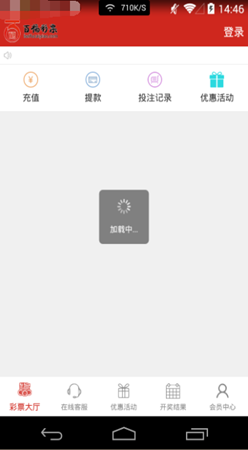

赌博类软件规避检查以及用户举报, 频繁要求用户升级软件版本,否则不能正常使用,如图2-7所示。

2.2.3

软件

UI

质量低下

由于博彩类软件需要进行批量以及高效的开发和传播,因此主要对其功能进行批量化的生成,但是对于安装图标、页面等没有很好地处理,导致该类软件直观的看起来很劣质,显得粗制滥造,如图2-8、2-9所示。

图2-8 图标未进行优化

2.2.4

其他特征

(1)

经常连接服务器失败,其主要是由于政策的限制,导致很多博彩软件投放没多久就会被封堵,或者为了防止被监管部门追查,黑产团队频繁更换服务器,导致服务器失效较快,因此经常赌博类软件基本功能可能都无法使用,安装后也无法正常注册。

(2)嵌入广告插件,黑产团队为了多渠道的收益,因此经常会在该类恶意程序嵌入各类广告,通过广告推广方式进行获利。

2.3

赌博恶意程序获利方式

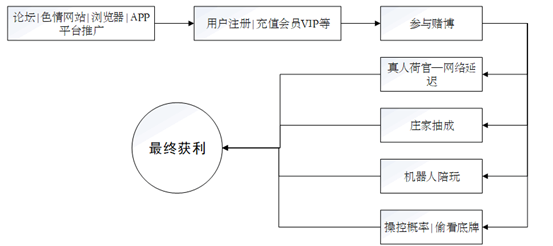

传统赌场有一套精密的计算分析方式和赔率方式,保证赌场和庄家只赚不赔。

现在的网络博彩网站更高一步,因为每个客人必须通过唯一账号才能进入博彩网站或博彩客户端,庄家第一时间就能了解到有多少人员参赌和下注方式。

庄家可以实时来调整赔率,保证自己的利益,通过抽水就能实现稳赚不赔的盈利。

所谓抽水,可以将其理解为简单的手续费,在每笔交易中,都会拿出一定比例的资金上缴给赌场。

图2-11 捕鱼赌博图

机器程序阿尔法狗战胜世界围棋冠军李世石震惊世界。

事实上,网络赌场中很多所谓的“玩家”都是机器程序,庄家以机器人跟赌徒对赌。

所有真实用户在下注时都可能与被系统安排的机器人同桌,有可能看起来火爆的台面上都是客户和机器人在玩,由于机器人知道客户手上的底牌。

机器人连围棋冠军都能斩落马下,更何况能看到你底牌的机器人了。

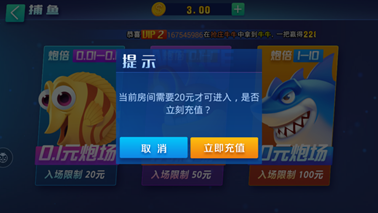

让用户充值会员进入房间,增加参赌人员的沉没成本,当其想收回成本的时候,发现自己已经越陷越深。

有些网络赌场可以通过视频直播的方式,看到真人实时发牌(例如真人百家乐等),为避免被机器人诈骗,参赌人员酷爱跟“真人荷官”对赌,认为这种赌博盈率会高。

但实际上,庄家可以通过网络延迟,使参赌人员在APP上看到的画面比实际延迟几秒钟。

实际上几乎没有赢面。

黑产团队经常在论坛、成人网站等做广告,通过“免费试玩、注册送现金、充一百送一百”等手段吸引用户注册。

通过前期调高概率让用户赢小钱几分钱,几毛钱,小额提现马上到账的方式,让用户尝到轻松赢钱的滋味后,用户就会慢慢主动充值再入局,由于庄家资金和规则上的优势,最终用户只会越输越多。

这些手段经过了传统赌场几千年的锤炼,在细节操作上有很多方法,让你觉得赌钱来钱快,等你迷上赌场之后,就只能卖房子卖地了。

2.4

赌博恶意程序溯源分析

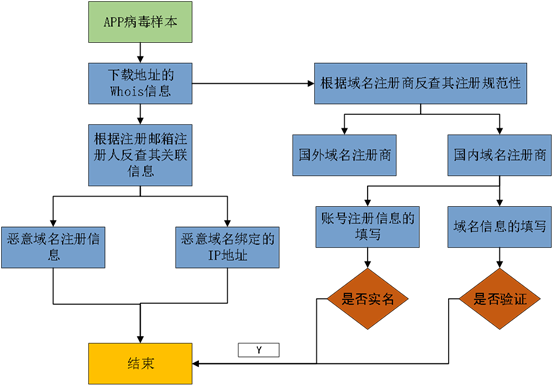

针对部分下载地址进行统计和溯源,具体溯源流程如图2-14所示:

对这些域名信息进行whois查询分析,发现有大部分使用了的第三方注册商的注册域名和注册邮箱,通过对其信息进行过滤,可以发现一下的主要域名注册人与邮箱的对应关系,如下表2-3所示:

对以上邮箱和注册者信息进行查询,得到这些恶意程序域名注册者信息。

1)邮箱:yu***@meishichina.com

注册下载恶意程序域名:1**a.com。以邮箱作为线索查找到这是虞**个人注册邮箱,且以此邮箱注册了美食天下等相关公司。如图2-15所示:

图2-15 ***公司相关信息信息

2) 地址1:

北京市朝阳区建国路126号**层***室;

3) 地址2:

北京市朝阳区光华路15号院*号楼*层***内***室。

美食天下主要从事技术推广服务、经济贸易咨询;

销售日用品;

计算机、软件及辅助设备、电子产品;

设计、制作、代理、发布广告;

计算机系统服务;

电脑图文设计。

企业依法自主选择经营项目,开展经营活动;

依法须经批准的项目,经相关部门批准后依批准的内容开展经营活动;

不得从事本市产业政策禁止和限制类项目的经营活动。

查到****工作室的相关信息,如下图所示,得到其备案信息人的名称为赖**与域名注册信息相同。

可以确定该APP从该平台流出。

三、色情视频

3.1

色情视频恶意程序现状

3.1.1

恶意程序感染量统计分析

该类恶意程序的主要行为是直接或者诱导用户进行点击,然后后台向SP号码发送短信进行恶意扣费,同时会植入大量广告应用,私自下载推广软件及其他色情软件、创建大量快捷方式诱骗用户安装运行,会造成用户大量的流量消耗。

同时由于移动支付(微信、支付宝)方式的兴起,新的色情APP诱导用户使用移动支付的付费观看的模式,诱导用户反复付费。

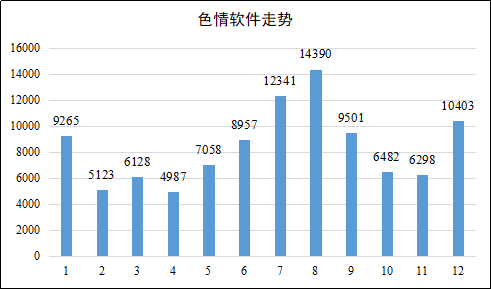

通过对2018年平台每月检测的色情类恶意程序数量进行统计分析,可以看出年中阶段,为色情APP大量爆发时期,年末阶段和年初数量较少,具体如图 3-1 所示:

3.1.2

恶意程序安装名统计分析

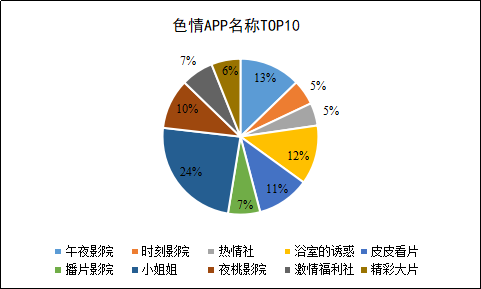

色情视频类恶意程序一般使用惹火的图标和暧昧的名称诱骗用户下载安装,例如“XX影院”等,对其安装名称进行TOP10统计分析,发现主要以“小姐姐”、“午夜影院”等具有诱导性的名称为主,具体如图3-2所示。

3.1.3

恶意程序下载地址统计分析

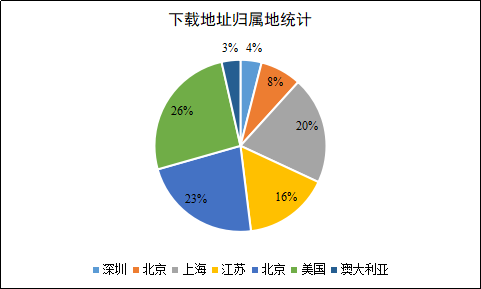

对捕获的下载地址进行统计分析,其中排名最高的下载地址“appdown.j*****t.com”通过测试为样本运行时版本升级的下载地址,此外这些下载地址对应域名的IP地址中主要以美国、深圳为主,分别占比26%,23%,具体如图3-3所示。

3.2

色情视频恶意程序技术特点

3.2.1

恶意程序历史演变

从最初的SP业务扣费到现在微信支付宝等网络付费,恶意程序的支付方式在不断前进。

如表3-1所示:

表3-1 演变历史

|

发现时间

|

恶意程序名称

|

恶意程序描述

|

|

2014/8/25

|

A.Payment.gyt.a

|

该程序是一款被插入恶意程序插件的视频播放软件。嵌入程序的恶意程序插件主要行为是在未经用户允许的情况下发送订购短信,具有恶意扣费属性。

|

|

2015/2/3

|

A.Expense.ppcool.a

|

该程序是一款被插入恶意程序插件的视频类软件,嵌入程序的恶意程序插件主要行为私自下载应用,消耗用户流量,属于资费消耗;并诱骗用户安装系统更新,让用户安装恶意软件,属于诱骗欺诈。

|

|

2016/11/17

|

A.Payment.znflx.a

|

该程序是一款被插入恶意程序插件的视频影音软件。恶意程序主要行为是在未经用户允许的情况下,发送订购短信,订购扣费业务;私自下载未知插件,属于资费消耗;私自拦截用户短信,属于系统破坏;并创建色情类应用快捷方式,属于流氓行为。

|

|

2017/7/16

|

A.Payment.xiaojj.a

|

该程序是一款被插入恶意程序插件的视频影音软件。恶意程序主要行为是在未经用户允许的情况下,发送订购短信,订购增值业务;恶意程序后台下载未知应用,具有资费消耗属性;恶意程序在用户未知情的情况下屏蔽订购返回短信,强制弹出窗口,造成系统破坏。

|

|

2018/12/26

|

A.Fraud.ysyy.a

|

该应用是一款内含恶意程序的视频应用,该应用在运行之后会经常提示用户进行付费操作,并且提示不明显,具有诱骗欺诈行为,私自拦截用户短信,具有系统破坏行为,强行设置开机启动,私自弹出广告,具有流氓行为特征

|

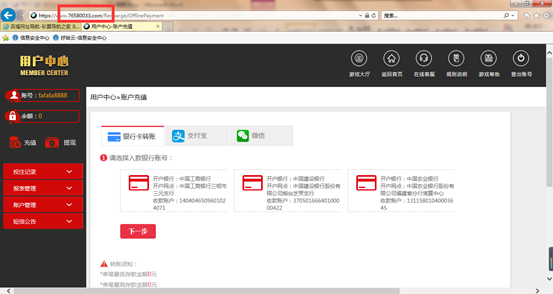

色情视频类恶意程序通常使用热火的图标、暧昧的名称来吸引用户下载,下载之后会让用户试看视频,试看以后要求用户付费,以及诱导用户充值会员;

或者部分视频免费观看,其他视频付费观看。

以捕获的某样本APP为例,长达2小时的资源,试观看只能30秒,30秒后就提示需要充值。

此APP分为黄金会员和钻石会员,黄金会员只要39元,花费39元充值一个黄金会员,然而当再次观看的时候,发现播放的时长变成了40秒,只是比之前多了10秒的时间,再次提示充值,这次是让升级成钻石会员。

经过分析,此类APP是反复提示付费,但始终不提供真正的内容。

这就是典型的诱导APP,无论充多少钱,都看不到真材实料,永远是看看片头,达到诱骗的目的,具体如图3-4所示。

3.3

色情视频恶意程序获利方式

3.3.1 SP

短信扣费方式

色情视频类恶意程序通常会内嵌一些广告插件,私自会后台私自发送扣费短信,同时拦截用户短信,获取验证码,导致用户资费损失。

典型的“银色魅影”木马支付就是通过向SP号码发送短信扣费,该恶意程序运行后,私自联网获取SP号码以及发送内容,并向获取的SP号码发送短信。

联网获取SP号码以及短信内容,如图3-5所示

图3-5 恶意程序获取扣费信息

该木马每次都是小额扣费,但是会多次发送此类扣费短信,导致用户资费损失,同时会对关键字短信进行拦截,导致用户无法发现扣费短信。

例如“银色魅影”木马就会屏蔽以"10086""1065""1066""118010""10001888"开头,或内容包含"成功订购""和视频""和视界"的短信。

如图 3-6所示:

3.3.2

利用支付宝微信等扣费

随着移动支付业务的兴起,色情视频也随之搭上了移动支付的便车。

微信支付、支付宝支付第三方支付开始成为色情视频支付的主流方式;

同时恶意程序制作者就可以申请第三方支付插件,从而在用户支付之后可以直接受益,因此该类恶意程序开始更加注重使用第三方支付插件。

以我们检测到的“色色看片”为例,恶意程序运行后弹出相关页面,点击任意视频后直接展现试看内容,试看视频播放完成之后,会弹出窗口要求用户支付。

如图3-7所示:

恶意程序支付方式集成了微信、支付宝等现有的主流支付插件,当用户点击支付宝支付或者微信支付时,恶意程序会发起各自的支付接口进行支付操作。

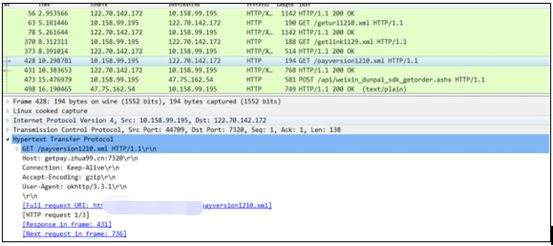

用户点击微信支付,请求相应的api接口,如图3-8:

图3-8 调用接口

支付宝支付,如图3-11用户点击支付宝支付,请求相应的api接口:

用户付款后一笔交易随即结束,查看此恶意程序的代码结构可以发现,此恶意程序集成了四种支付插件,支付宝,微信,威富通,中兴付,而此类支付插件一般以微信支付和支付宝支付为主,暂未发现银联支付或者短信支付的情况,未来不排除可能。

如图 3-14所示:

此类方式相比SP服务扣费简单高效,可以进行大额支付,而且少了中间SP服务商的环节,增加了恶意程序制作者或传播者的盈利能力。

3.4

色情视频恶意程序溯源分析

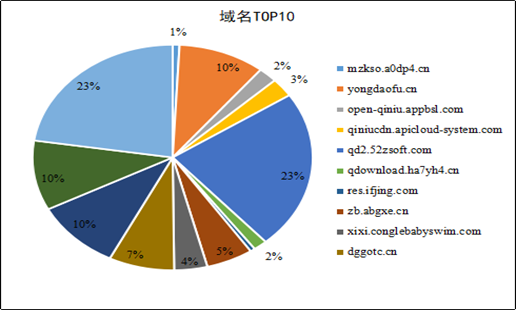

对该类软件的下载地址进行统计,其中TOP10的下载地址如图 3-15所示:

对色情视频进行溯源分析,溯源过程如图3-16所示:

对这些域名信息查询发现有非常多的第三方注册商的注册域名和注册邮箱,过滤有效的信息,得出的主要域名注册人与邮箱的对应关系如表3-2所示:

表3-2 域名注册人与注册邮箱关系表

|

域名

|

注册者

|

邮箱地址

|

联系方式

|

|

mzkso.a***4.cn

|

成*

|

4605****[email protected]

|

******61608

|

|

yo***ofu.cn

|

魏**

|

beian****[email protected]

|

|

|

open-****.a***l.com

|

Alibaba Cloud Computing (Beijing) Co., Ltd

|

Do****se@service.

aliyun.com

|

95187

|

|

qd2.5****t.com

|

5****T.COM

|

a****@ename.com

|

*******44400

|

|

qdownload.h****h4.cn

|

杨**

|

278****[email protected]

|

|

|

res.i****ng.com

|

I****.COM

|

s***[email protected]

|

|

|

xixi.****byswim.com

|

Name Connection **

|

a****@web.com

|

******37680

|

|

d***tc.cn

|

啜**

|

xyn1****[email protected]

|

|

|

l***h.net

|

1API G***

|

|

********84200

|

|

a****iao.net

|

c/o whoi****tee.com limited

|

ffa9***94@ajie***.net.

who****stee.com

|

********84200

|

|

6**n.cn

|

李*

|

158****[email protected]

|

|

|

development.****.com

|

zhang**

|

32***[email protected]

|

*****72777

|

|

app***id.cn

|

张**

|

m1590****[email protected]

|

|

|

u**ue.com

|

U***.COM

|

d****@cndns.com

|

|

|

sj.****.com

|

M***.COM

|

a****@22.cn

|

******76020

|

|

m***im.cn

|

程**

|

ji****[email protected]

|

|

对这些邮箱和注册者信息进行查询,得到这些恶意程序域名注册者信息。

注册者:成*注册下载恶意程序域名:mzkso.a***4.cn。查找到这是成*注册网站的相关信息,其中大部分域名网址已经被搜狗浏览器认定为高危网站。如表3-3所示:

表3-3 成*相关网站信息

|

序号

|

域名

|

注册者

|

DNS

|

|

1

|

sh***vy.cn

|

成*

|

dns17.hichina.com,dns18.hichina.com

|

|

2

|

c**9o0.cn

|

成*

|

dns1.hichina.com,dns2.hichina.com

|

|

3

|

4**cq.cn

|

成*

|

dns11.hichina.com,dns12.hichina.com

|

|

4

|

2*8cq.cn

|

成*

|

dns17.hichina.com,dns18.hichina.com

|

|

5

|

0**2u.cn

|

成*

|

dns13.hichina.com,dns14.hichina.com

|

|

6

|

a**28.cn

|

成*

|

dns3.hichina.com,dns4.hichina.com

|

|

7

|

a**hi.cn

|

成*

|

dns13.hichina.com,dns14.hichina.com

|

|

8

|

a**ml.cn

|

成*

|

dns23.hichina.com,dns24.hichina.com

|

|

9

|

a**p4.cn

|

成*

|

dns29.hichina.com,dns30.hichina.com

|

|

10

|

0**pv.cn

|

成*

|

dns7.hichina.com,dns8.hichina.com

|

|

11

|

x**kv.cn

|

成*

|

dns7.hichina.com,dns8.hichina.com

|

|

12

|

z**hlz.cn

|

成*

|

dns27.hichina.com,dns28.hichina.com

|

|

13

|

q***xf.cn

|

成*

|

dns17.hichina.com,dns18.hichina.com

|

|

14

|

m**bc.cn

|

成*

|

dns11.hichina.com,dns12.hichina.com

|

|

15

|

a**r.top

|

cheng*

|

dns3.hichina.com, dns4.hichina.com

|

注册下载恶意程序域名:

development.****.com。

以邮箱作为线索查找到这是另外一个涉嫌赌博的网站:

http://cbi9.com。

四、约聊诱骗

4.1

约聊诱骗恶意程序现状

4.1.1

约聊诱骗类恶意程序感染量统计分析

约聊诱骗类恶意程序抓住现代青年想要快速脱单的心理,通常打着交友、约聊、约炮的旗号,诈骗用户的钱财。

对捕获的聊诱骗类软件进行统计分析,可以发现该类恶意软件2018年按月数量是上升趋势,具体如图4-1所示:

4.1.2

约聊诱骗类恶意程序安装名统计分析

约聊诱骗类恶意程序主要通过安装名称中带有“约”“聊”“同城”“交友”等来提升程序的关注度,从而诱骗用户使用,具体如图4-2所示:

4.1.3

约聊诱骗类恶意程序下载地址统计分析

通过约聊诱骗类恶意程序的下载地址进行分析,发现统下载IP较高的几个地区主要为北京、江苏等地区,具体占比如图4-3所示。

4.2

约聊诱骗类恶意程序诱骗特点

4.2.1

聊天机器人