2024-05-04 微信公众号精选安全技术文章总览

洞见网安 2024-05-04

SecNL安全团队 2024-05-04 20:19:07

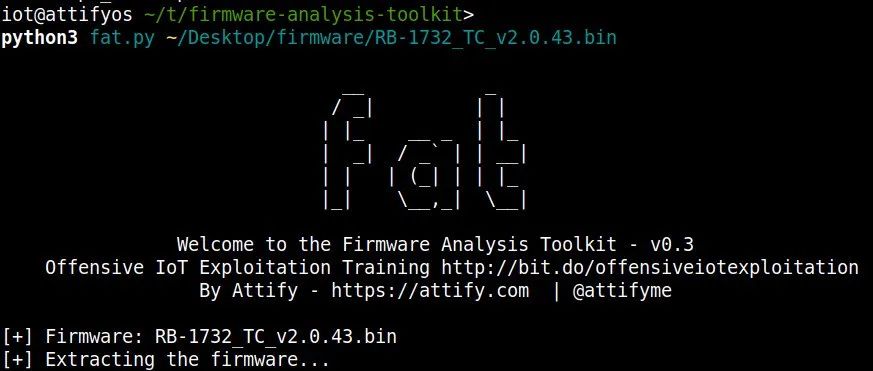

Sapido RB-1732路由器存在命令执行漏洞,影响v2.0.43之前的固件版本。该漏洞允许用户执行任意系统命令,属于高危漏洞。漏洞原因在于syscmd.asp页面未能过滤传入的参数,使得攻击者可以通过HTTP请求发送系统命令至服务器执行。分析过程中,使用AttifyOS环境和binwalk工具提取固件文件系统,发现syscmd.asp文件位于web目录下。通过grep命令和IDA工具分析,确认了命令执行漏洞的具体位置和原因。漏洞复现通过搭建FAT模拟环境,使用默认账号密码登录管理页面,输入恶意命令进行测试,成功执行系统命令。此外,还提供了一个Python脚本用于自动化攻击该漏洞。

Relay学安全 2024-05-04 19:02:22

欢迎加入我的知识星球,目前正在更新域和攻防相关的文章,后续会跟更免杀的东西,99/永久。

NOP Team 2024-05-04 17:01:57

文章主要讨论了Chromium的沙盒功能以及其在Electron中的应用。沙盒技术通过操作系统显著限制渲染进程的访问权限,以提高安全性。Chromium的沙盒设计遵循最小特权原则,假设沙盒中的代码是恶意的,并通过仿真技术提供安全性。沙盒在不同操作系统上有不同的架构实现,如Windows、Linux和Mac。Electron中的沙盒化渲染进程与Chromium类似,但由于Node.js的存在,Electron需要考虑额外的安全概念。Electron允许通过设置`sandbox: true`来启用沙盒,但官方建议不要在沙盒中渲染不受信任的内容。文章还回顾了Electron沙盒的历史,从Electron 3.0开始允许在沙盒中使用webview,到Electron 6.0默认启用混合沙盒,再到Electron 20.0默认对渲染器进行沙盒化。但需要注意的是,即使在Electron 20.0中,默认情况下`sandbox: true`并不意味着Node.js的保护效果,当`nodeIntegration`等配置项被设置为true时,沙盒对Node.js的保护就会失效。文章最后强调,开发者在使用Electron时,应充分理解沙盒的概念和限制,以确保应用的安全性。

安全逐梦人 2024-05-04 16:52:24

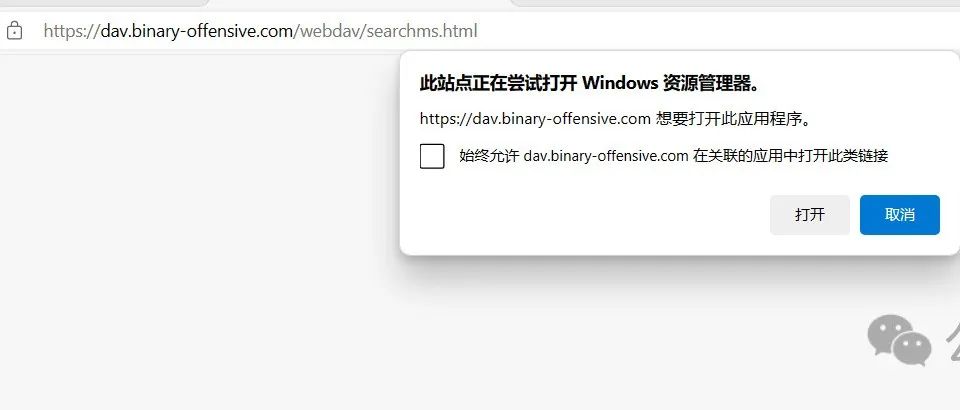

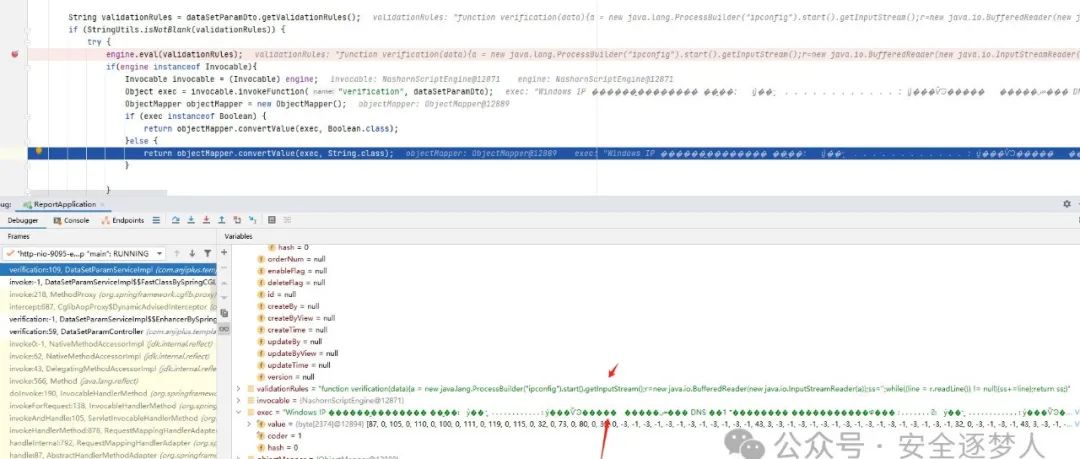

AJ-Report是一个开源的BI平台,提供酷炫的大屏展示功能,支持多种数据源,允许用户通过可视化拖拽编辑来设计大屏,无需开发即可根据设计稿制作大屏。该平台的DataSetParamController中存在一个未过滤的verification方法,该方法可以执行JavaScript函数,导致命令执行漏洞。文章详细描述了环境搭建、漏洞复现过程,包括HTTP请求示例和相关代码分析。在DataSetParamServiceImpl类中,verification方法通过ScriptEngineManager执行传入的JavaScript代码,由于没有对传入的validationRules参数进行过滤,攻击者可以利用此漏洞执行任意命令。文章还提到了权限验证问题,指出使用特定字符可以绕过鉴权机制。最后,文章总结了漏洞的成因,即verification方法执行了未经过滤的JavaScript代码,以及如何通过URL截断来绕过权限验证。