第122期

(

2020.2.10

-2020.2.16)

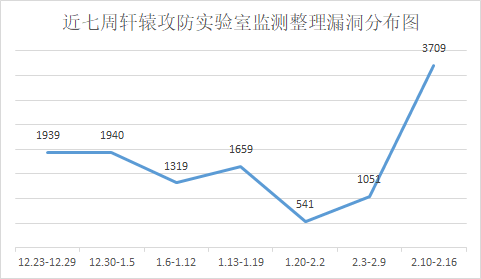

本期轩辕攻防实验室共收集、整理信息安全漏洞3709个,其中高危漏洞482个、中危漏洞3189

个、低危漏洞38个,较上周相比较增加2658个,同比增加252.9%。据统计发现后台弱口令

漏洞

是本期占比最大的漏洞。

图1 近7周漏洞数量分布图

根据监测结果,本期轩辕攻防实验室共整理漏洞

3709

个,

其中

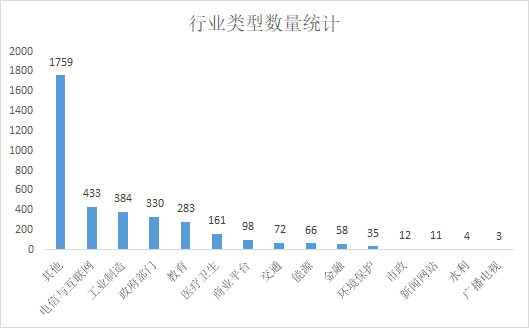

其他行业1759个、电信与互联网行业433个、

工业制造行业384个、

政府部门行业330个、教育行业283个、

医疗卫生行业161个

、

商业平台行业98个、

交通行业72个、

能源行业66个、金融行业58个、环境保护行业35个、市政行业12个、新闻网站11个、

水利行业4个、广播电视行业3个

,分布统计图如下所示:

图2 行业类型数量统计

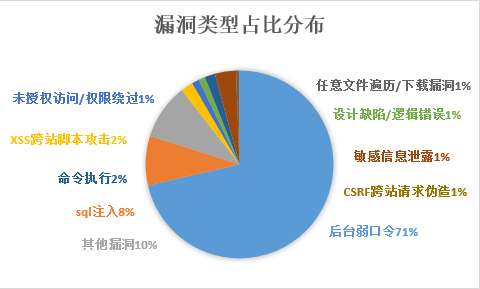

本期漏洞类型分布统计

本期

监测共有漏洞

3709

个,其中,漏洞数量位居首位的是

后台弱口令漏洞

占比71%

,漏洞数量位居第二的是

其他

漏洞占比10%

,位居第三的是

SQL注入漏洞占比为8%

,这三种漏洞数量就占总数89

%,与上期相比较

,

后台弱口令漏洞

数量占比增加32%

,发现

其他漏洞

占比减少1

%,

SQL注入漏洞减少6%

;其他几种漏洞仅占总数的11%,这几种漏洞中,

xss跨站脚本攻击漏洞

占比2%

、

命令执行

漏洞占比2%、

未授权访问/权限绕过漏洞占比1%、

设计缺陷/逻辑缺陷漏洞占比1%、

敏感信息泄露漏洞占比1%、

任意文件遍历/下载漏洞占比1%、CSRF跨站请求伪造漏洞占比1%。

本期

漏洞类型占比分布图如下:

图3 漏洞类型分布统计

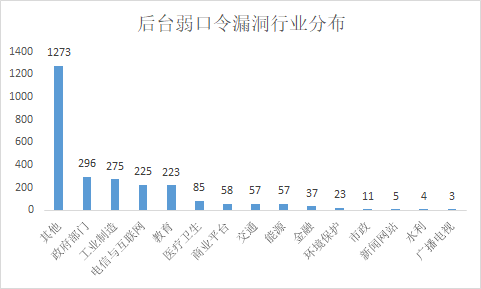

经统计,后台弱口令漏洞在电信与互联网行业存在较为明显。同时

后台弱口令

漏洞

也是

本期

漏洞类型统计中占比最多的漏洞,广大用户应加强对

后台弱口令

漏洞

的防范。

后台弱口令

漏洞

在各行业分布统计图如下:

图4

后台弱口令漏洞行业分布统计

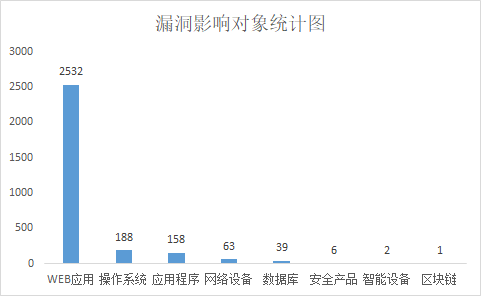

本期通用型漏洞按影响对象类型统计

WEB应用漏洞2532个

、操作系统漏洞188个

、应用程序漏洞158

、网络设备漏洞63

个

、

数据库漏洞39个、

安全产品漏洞6个、智能设备漏洞2

个、区块链1个

。

图5 漏洞影响对象类型统计图

二、本期通用型产品公告

1、Adobe产品安全漏洞

Adobe FrameMaker是一款页面排版软件。

本周,上述产品被披露存在越界写入漏洞,攻击者可利用漏洞执行任意代码。

收录的相关漏洞包括:

AdobeFrameMaker越界写入漏洞(CNVD-2020-08146、CNVD-2020-08147、CNVD-2020-08148、CNVD-2020-08151、CNVD-2020-08149、CNVD-2020-08150、CNVD-2020-08152、CNVD-2020-08153)。

上述漏洞的综合评级为“高危”。

目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

https://helpx.adobe.com/security/products/framemaker/apsb20-04.html

IBMDB2是一套关系型数据库管理系统。

IBM Security DirectoryServer是一套使用了轻量级目录访问协议(LDAP)的企业身份管理软件。

IBM WebSphere Application Server Liberty是一款构建于Open Liberty项目之上的Java应用程序服务器。

IBM Planning Analytics是一套业务规划分析解决方案。

IBM Security Access Manager Appliance是一款基于网络设备的安全解决方案。

IBM Security Secret Server是美国IBM公司的一套特权访问管理解决方案。

IBM Security IdentityManager是一套身份管理和治理解决方案。

本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞绕过安全限制,获取敏感信息,执行任意代码,进行拒绝服务攻击等。

收录的相关漏洞包括:

IBMDB2 High Performance Unload load for LUW代码问题漏洞、IBM Security Directory Server安全限制绕过漏洞、IBM Security Directory Server信息泄露漏洞(CNVD-2020-04412)、IBMWebSphere Application Server信息泄露漏洞、IBMPlanning Analytics跨站请求伪造漏洞、IBMSecurity Access Manager Appliance XXE注入漏洞、IBM Security Secret跨站脚本漏洞、IBM Security Identity Manager目录遍历漏洞(CNVD-2020-04920)。

其中,“IBM DB2 High Performance Unload load for LUW代码问题漏洞、IBM Security Directory Server安全限制绕过漏洞、IBM Planning Analytics跨站请求伪造漏洞、IBM Security Access Manager Appliance XXE注入漏洞”的综合评级为“高危”。

目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.ibm.com/support/pages/node/1128063

https://www.ibm.com/support/pages/node/1288660

https://www.ibm.com/support/pages/node/1289152

https://www.ibm.com/support/pages/node/1172860

https://www.ibm.com/support/pages/node/1284034

https://www.ibm.com/support/pages/node/1283254

https://www.ibm.com/support/pages/node/1288714

MicrosoftWindows是一套个人设备使用的操作系统。

Microsoft Windows Server是一套服务器操作系统。

Microsoft .NET Framework是编程模型,也是一个用于构建Windows、WindowsStore、Windows Phone、WindowsServer和Microsoft Azure的应用程序的开发平台。

Microsoft Windows Remote Desktop Gateway是一款基于Windows的远程桌面网关。

Microsoft Edge是一款Windows 10之后版本系统附带的Web浏览器。

ChakraCore是使用在Edge浏览器中的一个开源的ChakraJavaScript脚本引擎的核心部分,也可作为单独的JavaScript引擎使用。

本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞提升权限,执行任意代码。

收录的相关漏洞包括:

MicrosoftWindows Remote Desktop Gateway远程代码执行漏洞、MicrosoftEdge脚本引擎内存破坏漏洞(CNVD-2020-08118)、Microsoft Windows远程代码执行漏洞(CNVD-2020-08130)、Microsoft.NET Framework远程执行代码漏洞(CNVD-2020-08131、CNVD-2020-08132)、MicrosoftWindows Common Log File System Driver提权漏洞、Microsoft Windows Media Service提权漏洞、Microsoft ChakraCore和Edge内存破坏漏洞(CNVD-2020-08134)。

上述漏洞的综合评级为“高危”。

目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0610

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0713

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0662

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0605

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0606

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0634

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0641

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0711

Intel NUC Kit NUC7i5DNKE是一款迷你主机产品。

Intel NUC 8 Mainstream Game Kit是一款小型台式电脑。

Intel NUC 8 Mainstream Game Mini Computer是一款小型台式电脑。

Intel PROSet/Wireless WiFi Software是一款无线网卡驱动程序。

Intel Baseboard Management Controller(BMC)是一款基板管理控制器。

Intel Renesas ElectronicsUSB是USB 3 Renesas Electronics适配器的驱动程序,该适配器位于许多常见的Intel主板中。

本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞获取敏感信息,提升权限,导致缓冲区溢出或堆溢出等。

收录的相关漏洞包括:

Intel NUC访问控制错误漏洞、Intel NUC输入验证错误漏洞、Intel NUC缓冲区限制错误漏洞、Intel NUC越界写入漏洞、Intel NUC整数溢出漏洞、Intel PROSet/Wireless WiFiSoftware缓冲区溢出漏洞、Intel Baseboard ManagementController授权问题漏洞、Intel Renesas ElectronicsUSB权限提漏洞。

其中,“Intel Baseboard ManagementController授权问题漏洞、Intel Renesas ElectronicsUSB权限提漏洞”的综合评级为“高危”。

目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00323.html

https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00287.html

https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00313.html

https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00273.html