编者按

电子数据在

知识产权保护

领域的应用日益广泛,市场主体应给予高度关注。小编结合有关法规和技术原理,把电子数据的固定方式和固定技术进行了简单梳理。

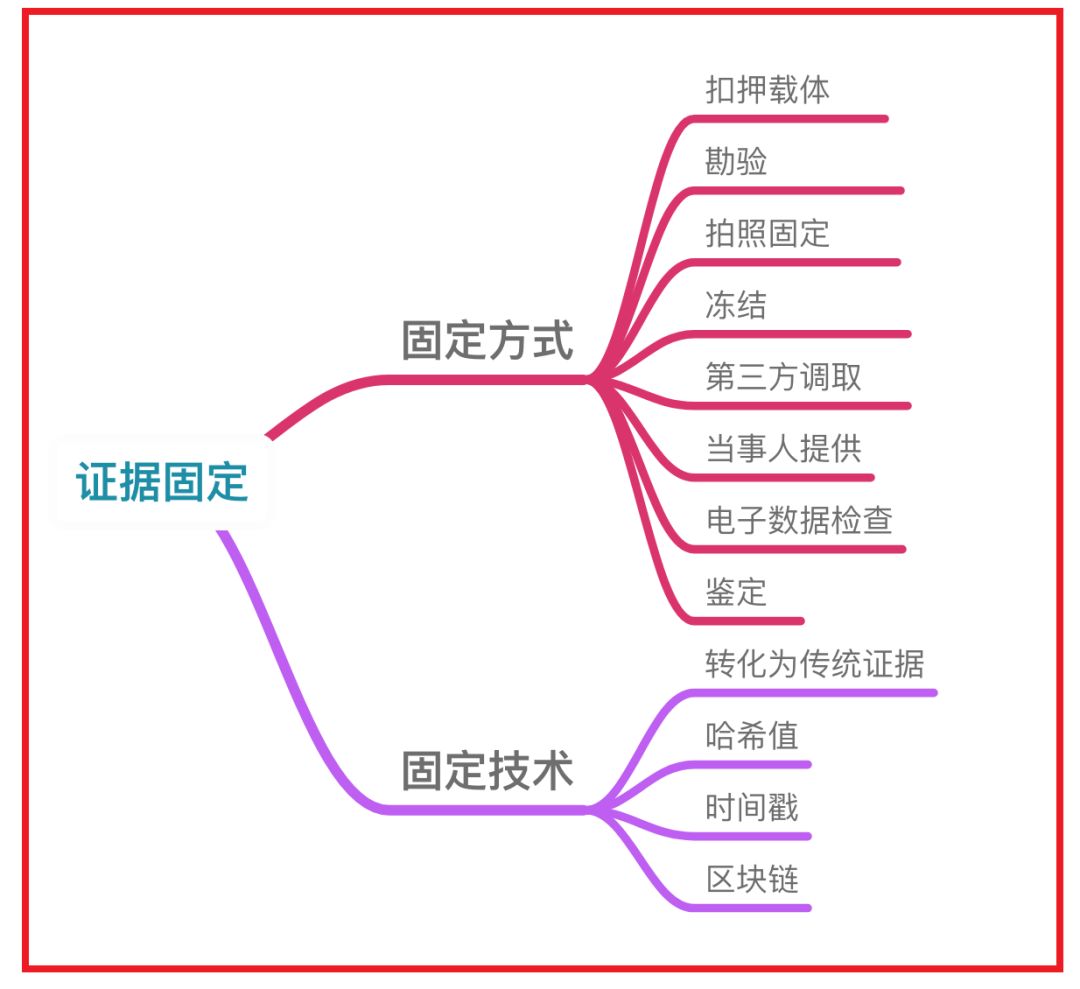

一、电子数据固定的若干方式

小编结合《关于办理刑事案件收集提取和审查判断电子数据若干问题的规定》中的有关内容,同时结合《民事诉讼法》中证据获取的有关知识,整理了电子数据固定的八种方式。同时,结合有关技术原理,梳理了电子数据固定所依据的技术路线。

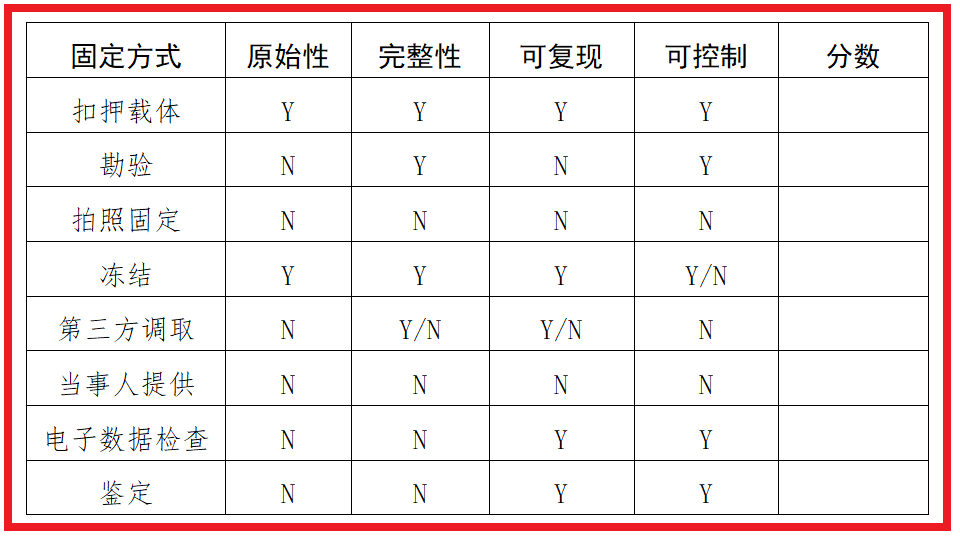

二、电子数据固定方式之间的比较方法

电子数据固定方式之间的比较,可以参考原始性、完整性、是否可复现、是否可控制等维度。当然,亦可有其他维度。稍作解释。

原始性

:该种固定方式能否有效保护电子数据的原始性。(30分)

完整性

:该种固定方式能否有效保护电子数据的完整性。(40分)

可复现

:该种固定方式能否有效复现电子数据。(20分)

可控制

:该种固定方式能否有效控制电子数据。(10分)

Y、N、Y/N:均为参考,可在相应的地方打分计算。

三、电子数据固定技术解析

为了更形象的说明问题,小编以网上某处赫本的照片为例,进行固定技术之间的比较。

固定对象见下图:

http://imgup02.fanw8.com/fanw8/image/2018/0703/1530596723119804.jpg

1、采用“转化为传统证据”方式

把电子数据转化为传统的证据形式,一般要根据电子数据的种类而定,对于仅借助电子数据的内容而证明的情形,可以考虑转化为书证。最简单的处理方式,就是打印出来,签上姓名和日期,形式要件就基本具备了。当然,有些情况下,需要一定的见证。如下图。

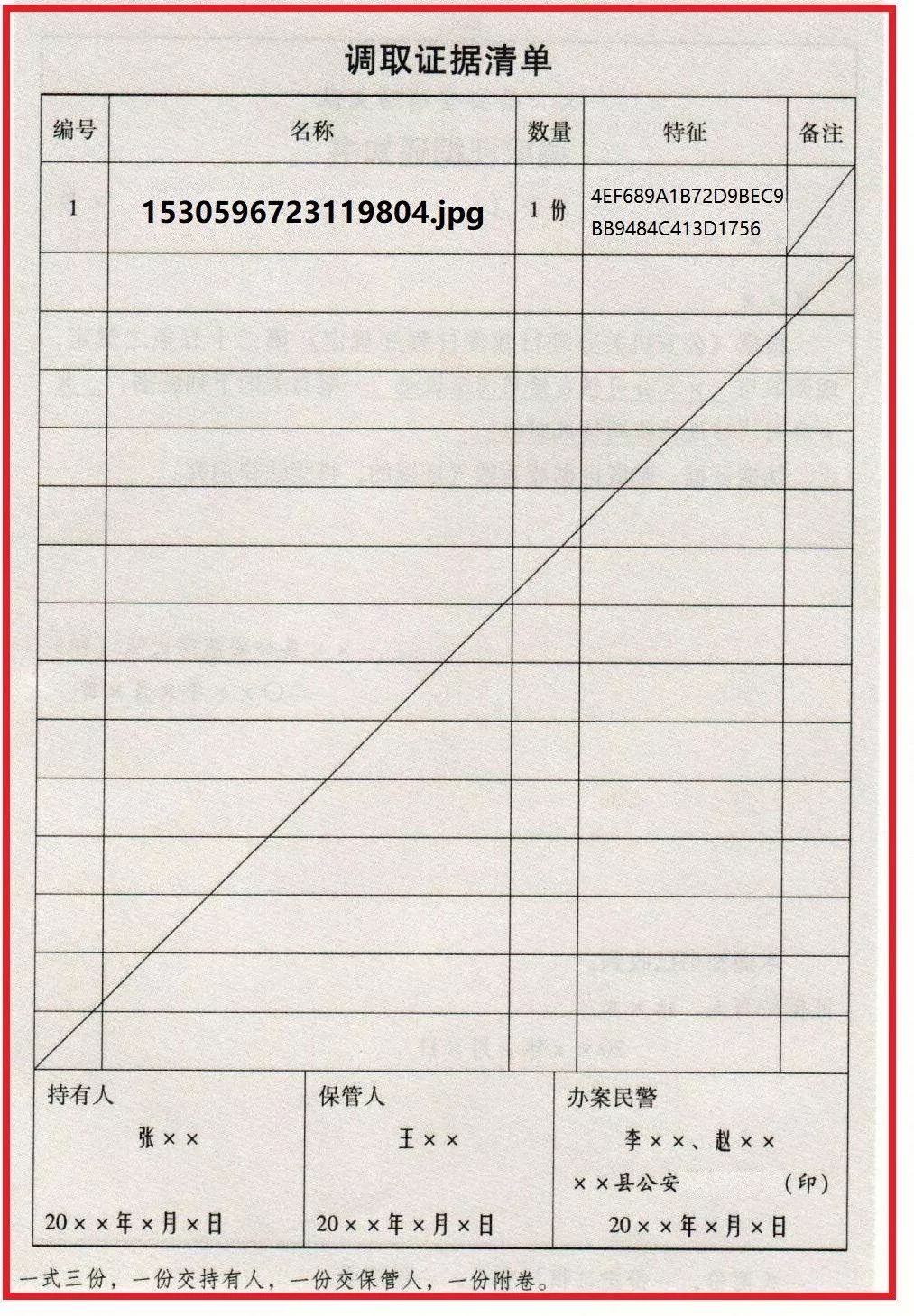

2、通过哈希值进行固定

电子数据的哈希值具有定长、不可逆的特点。毫不夸张地说,哈希值的这一特点,是确保电子数据完整性的理论基石。对于一份电子数据,怎么采用这种方式进行固定呢?小编就以刑事案件中调取电子证据为例,进行说明。如下图所示。

日后需要出证、质证时,依据该调取证据清单,可以验证当时调取的电子数据是否被修改。

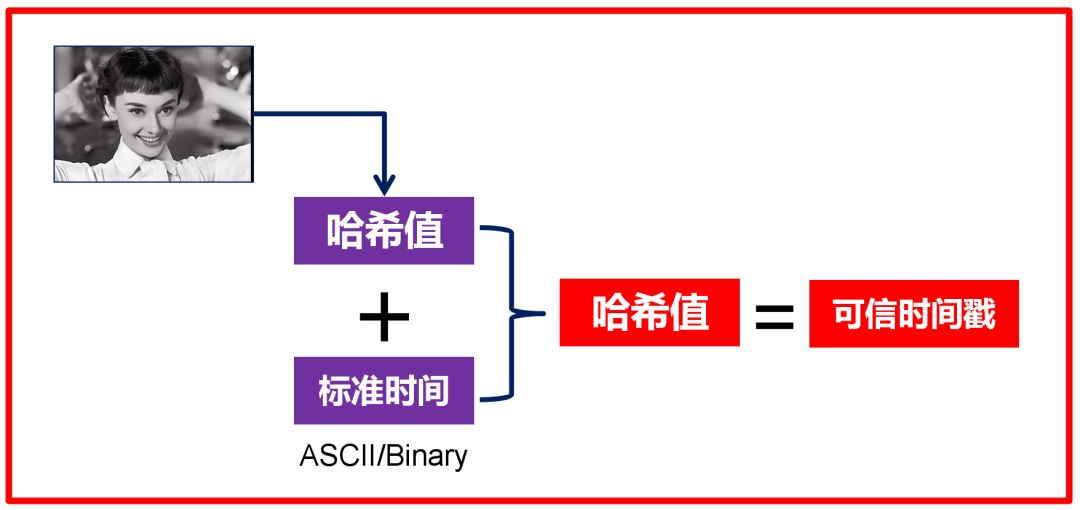

3、通过可信时间戳进行固定

通过可信时间戳固定电子数据,仍然采用哈希值的特点。只不过在固定的同时,把标准时间信息加入进来,以此增加了电子数据在时间上的证据属性。

考虑到哈希计算强度的问题,现在的可信时间戳存证平台,往往都是用高强度哈希算法,如:SHA256、SHA384甚至更高的位数。

具体的实现方式如下。

当前,互联网上的电子数据存证平台还是不少的,技术路线大致一样,当然有些平台在用户浏览查看和调用电子数据上采用了公私钥加密技术,但是存证功能大同小异。

4、区块链固定电子数据

采用区块链固定电子数据,本质上是依靠海量接入互联网的机器,实现去中心化信任体系。

在区块链网络中,有一个“优先获得记账权”的规则,虽然也是基于电子数据的哈希值,但在区块链网络中,当有一个需要存证的对象出现时(任务列表),众多节点开动计算资源,寻

找

符合某种特征

的哈希值(比如:哈希值的前四位为0,呵呵)。这显然就不是那么容易的事情了,

这需要不停的变化随机数(nonce),当成功计算出一个符合要求的哈希值后, 就告诉所有人,自己找到了, 让别人再去计算下一个任务的哈希头部。这个过程很漫长,也就是坊间所谓的“挖矿”。