2024-08-17 微信公众号精选安全技术文章总览

洞见网安 2024-08-17

一个不正经的黑客 2024-08-17 22:16:11

LuLu是一款专为macOS设计的免费、开源的防火墙软件,它以极简的用户界面和强大的网络规则过滤功能而受到用户青睐。该软件拥有超过9000个星标,显示了其在社区中的流行程度。安装过程简单,只需下载、拖入应用程序文件夹并运行,但macOS Ventura 13.6及更低版本的用户可能需要额外的磁盘权限设置。LuLu提供高级功能,如模拟Curl命令以产生异常外连告警、使用VirusTotal检查程序风险以及检查进程关系链。用户还可以自定义拦截规则,以拦截特定应用程序或二进制文件的网络连接,这在防止个人信息泄露和破解软件方面非常有用。官网提供了每个功能的详细说明,用户可以根据自己的需求定制防火墙。对于无法通过国内网络下载安装包的用户,文章提供了一种解决方案。

网络安全工具

防火墙软件

开源软件

MacOS应用

网络监控

恶意软件防护

隐私保护

娜璋AI安全之家 2024-08-17 17:52:49

本文详细解析Blackjack的工控攻击,是来自Team82的文章。

白帽子社区团队 2024-08-17 16:59:45

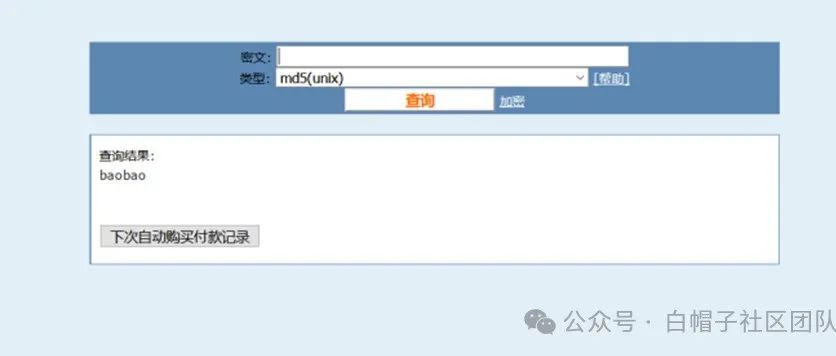

本文主要介绍了在获取Linux系统权限后,如何通过多种方法获取系统中的密码以获得合法权限。首先,文章推荐使用mimipenguin工具,该项目可在GitHub上找到。其次,文章介绍了使用history命令结合grep命令来查询历史命令中的密码信息。接着,提到了当密码hash以$1开头时,可以通过md5解密来获取密码。此外,还介绍了使用swap_digger工具来破解系统密码,以及使用Impost3r工具来获取系统密码,包括具体的操作步骤和配置设置。文章最后提到了多种利用Redis获取权限的方法,以及通过钓鱼网站和图像隐写技术加载payload的技巧。文章强调了技术研究学习的目的,并提醒读者遵守相关法律法规,禁止非法攻击行为。

密码窃取

权限维持

后门植入

工具使用

安全研究

Linux安全

命令行技巧

密码破解

网络钓鱼

隐写术

CKCsec安全研究院 2024-08-17 16:57:13

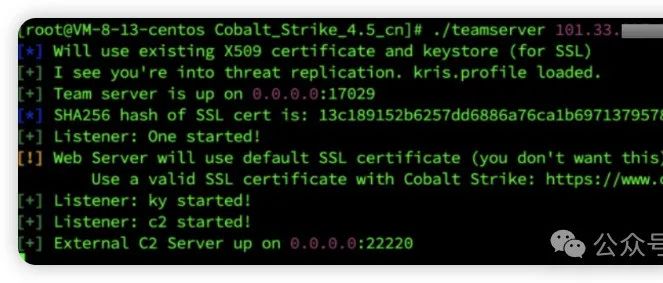

本文探讨了如何利用云函数(Serverless Cloud Function,SCF)来隐匿CS(Cobalt Strike)上线流量。作者首先介绍了云函数的概念,它为用户提供了无服务器的执行环境,能够弹性、安全地运行代码。文章重点在于如何通过腾讯云的云函数隐藏CS服务端,通过多地部署模式,每次请求切换不同IP地址,从而隐蔽真实服务器地址。作者详细描述了云函数的配置过程,包括编写函数代码、设置触发器、修改路径等。最后,文章还提供了CS的配置文件示例,以及如何设置监听器和上线测试,验证了通过云函数隐匿流量的有效性。

Cloud Functions

Command and Control (C2) Traffic Concealment

Serverless Computing

Traffic Obfuscation

Cobalt Strike

Dynamic IP Addressing

API Gateway

有恒安全 2024-08-17 12:04:08

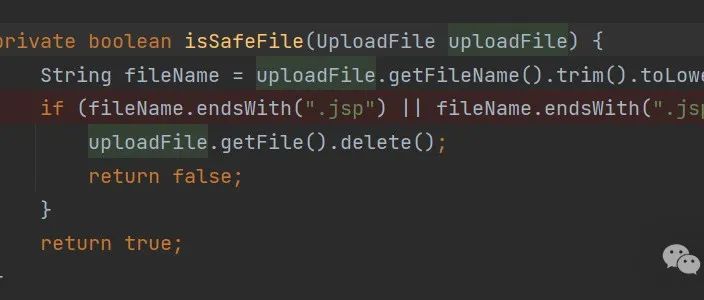

本文介绍了一个存在于特定系统的文件上传漏洞,涉及黑名单文件上传绕过的安全问题。通过黑盒测试发现,直接上传JSP文件会显示上传成功,但无返回路径提示,推测后端存在过滤机制。进一步审查源代码发现,文件上传逻辑位于`wrapMultipartRequest`方法内,使用`MultipartRequest`处理文件上传,并通过`isSafeFile`检查文件扩展名,确认为黑名单检查方式。值得注意的是,该检查是在文件上传之后执行的,且未对文件名进行重命名,这可能导致目录穿越和文件上传条件竞争漏洞。攻击者可通过在文件名后添加`::$DATA`来绕过Windows环境下的黑名单限制。最终,通过调试获取到文件上传路径,并成功访问上传的JSP文件,实现了漏洞复现。

文件上传漏洞

黑名单绕过

代码审计

安全漏洞挖掘

目录穿越

条件竞争

Windows系统特性

深白网安 2024-08-17 11:51:10

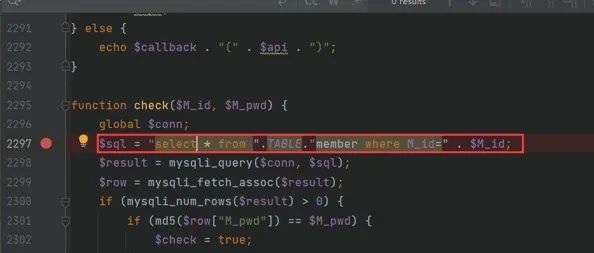

本文详细记录了一次针对某CMS系统的PHP代码审计过程,重点关注了SQL注入漏洞的发现与利用。系统虽然对输入的特殊符号进行了全局过滤,但作者发现通过数值型注入仍可绕过。漏洞存在于check_auth2函数中,该函数未对变量$M_id进行适当过滤,导致在执行SQL语句时直接将用户输入带入,从而产生注入点。作者通过构造特定的SQL语句,结合延迟注入技术,成功绕过过滤机制,并使用burpsuite工具抓取重放数据包,最终实现了对数据库内容的获取。文章强调,所提供的信息仅供安全研究与教学之用,读者需自行承担由此产生的后果。

SQL Injection

Input Validation

Web Application Security

Code Auditing

CMS Vulnerability

Blind SQL Injection

安全视安 2024-08-17 08:00:23

ParamWizard是一款Python工具,专为从指定网站抽取带有参数的URL而设计。通过对网站的URL进行抓取和分析,该工具帮助用户全面发现Web应用中的隐藏参数。它支持HTTP和HTTPS协议,仅处理属于指定域内的URL,保证了参数提取的针对性和效率。ParamWizard具备参数发现功能,能自动检索并结构化展示目标Web应用中的隐藏参数,有助于识别潜在的安全漏洞。此外,它还支持多种HTTP请求方法(如GET、POST、PUT),可生成详细的JSON格式报告,便于进一步分析。用户可通过自定义扫描规则来调整工具行为,满足个性化测试需求。多线程支持使得扫描速度得以提升,特别是在处理大量URL时更为显著。

Web安全