2024-08-12 微信公众号精选安全技术文章总览

洞见网安 2024-08-12

骨哥说事 2024-08-12 20:19:31

本文介绍了一个名为Villain的C2框架,它能够管理和增强基于TCP套接字及HoaxShell的反弹Shell。该框架具备多种功能,包括命令执行和实用工具支持,并能在不同的Villain实例间共享资源。文章演示了如何使用Villain生成一个针对Windows系统的PowerShell反弹Shell Payload,并展示了如何通过分段执行Payload来绕过Windows Defender的安全检测。这种方法使得攻击者能够在不被立即发现的情况下建立与目标系统的连接。文章还提到了Villain的安装方式以及一些命令行选项的使用示例。需要注意的是,此类技术仅应用于合法授权的安全测试环境中。

C2框架

reverse_tcp Shell

Defender绕过

Powershell攻击

安全研究

GitHub项目

儒道易行 2024-08-12 20:01:00

本文介绍了某网络监控设备的远程命令执行漏洞。文章指出,在身份验证的情况下,攻击者可以执行任意命令。结合账号密码泄露的情况,攻击者可能获取服务器权限。文章提供了漏洞复现的步骤,包括访问特定的URL和构造payload。同时,作者强调了漏洞证明的重要性,并表达了自己对网络安全领域的谦逊态度。文章最后包含了免责声明和转载声明,说明了作者对于信息传播和使用后果的责任立场,以及对于文章完整性的保护要求。

魔方安全 2024-08-12 18:30:10

本周安全漏洞周报涵盖了多个重要项目的安全更新,包括Apache OFBiz、Roundcube、Django、Jenkins、H3C iMC、Kibana和Apache CloudStack。Apache OFBiz修复了一个高危错误授权漏洞(CVE-2024-38856),可能允许未经授权的端点执行屏幕渲染代码。Roundcube修复了两个XSS漏洞(CVE-2024-42008、CVE-2024-42009),这些漏洞可被未认证攻击者利用来窃取敏感信息。Django修复了四个漏洞,包括内存耗尽(CVE-2024-41989)、两个拒绝服务(CVE-2024-41990、CVE-2024-41991)和一个高危SQL注入漏洞(CVE-2024-42005)。Jenkins修复了两个高危漏洞(CVE-2024-43044、CVE-2024-43045),其中CVE-2024-43044可能导致远程代码执行。H3C iMC智能管理中心修复了一个远程代码执行漏洞。Kibana修复了一个高危原型链代码执行漏洞(CVE-2024-37287)。Apache CloudStack修复了一个权限提升漏洞(CVE-2024-42062)。建议相关用户及时更新至安全版本。

Web安全

应用程序安全

框架安全

自动化工具安全

远程代码执行

权限提升

信息泄露

持续集成/持续交付(CI/CD)安全

数据泄露

Urkc安全 2024-08-12 18:03:18

红队蓝军 2024-08-12 18:02:20

蚁景网安 2024-08-12 17:30:17

游戏数据在内存中是地址,那么第一个任务,找内存地址 打开CE修改器

硅步security 2024-08-12 17:25:16

针对云函数、CDN的狩猎追溯方法、思路\\x0d\\x0a 汗流浃背了牢弟

雷神众测 2024-08-12 17:00:25

雷神众测拥有该文章的修改和解释权。如欲转载或传播此文章,必须保证此文章的副本,包括版权声明等全部内容。声明雷神众测允许,不得任意修改或增减此文章内容,不得以任何方式将其用于商业目的。

远程代码执行

SQL注入

任意代码执行

漏洞修复

安全公告

爱喝酒烫头的曹操 2024-08-12 15:31:54

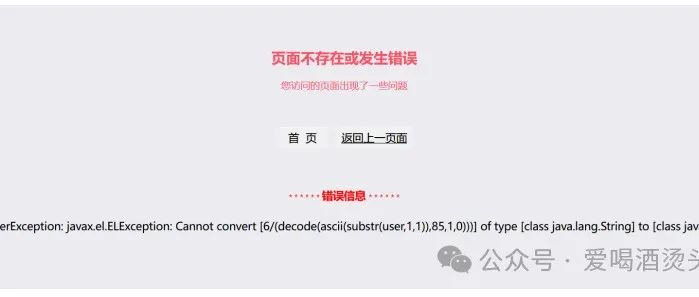

本文是一篇关于某大学CMS系统SQL注入漏洞的分析记录。文章首先声明了免责声明,提醒读者不得利用文章中的技术进行非法测试,并明确指出由此产生的任何后果由使用者自行承担。文章源于一次教育行业证书站的漏洞挖掘实践,作者在发现系统存在SQL注入漏洞后,由于批量测试受到限制,转而采用手工测试方法。文章详细描述了漏洞复现过程,包括如何通过URL参数触发SQL注入,判断用户名长度,以及如何绕过单引号过滤。具体到技术细节,作者提到了使用ascii编码来绕过单引号的限制,并通过构造函数来爆破用户名。文章最后以一句简洁的结束语,鼓励读者关注更多相关信息。

SQL Injection

Web Application Vulnerability

Penetration Testing

CMS Security

Injection Bypass Techniques

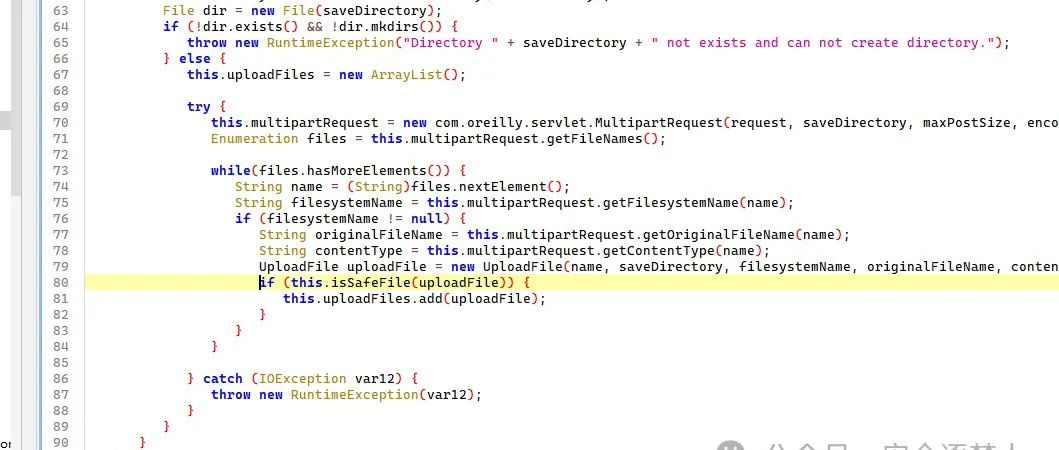

星悦安全 2024-08-12 14:34:32

0x00 前言\\x0d\\x0a Bitrix24是一个在线协作、销售和营销套件,拥有超过35种业务工具,包括世界上最强大的

代码审计

0day

渗透测试

系统漏洞

RCE漏洞

安全研究

漏洞利用

安全逐梦人 2024-08-12 12:53:47

老鑫安全 2024-08-12 12:47:48

在红队行动中,进程隐藏、系统调用隐藏、代码混淆以及绕过AV/EDR(防病毒软件/终端检测与响应)等技术是常见的

Daylight庆尘 2024-08-12 12:34:25

本文主要探讨了JavaScript(Js)在漏洞挖掘中的作用,尤其是在寻找和利用接口方面的技巧。作者首先指出,在安全研究中,Js审计是获取关键信息的重要手段,包括指纹信息、接口信息、敏感信息泄露以及逆向加解密数据。文章通过三个实际场景,详细阐述了如何利用Js挖掘潜在的安全漏洞。第一个场景讨论了在页面上寻找隐藏的删除接口的可能性;第二个场景展示了如何绕过授权码获取系统数据;第三个场景则是通过寻找后端接口来调用被前端限制的功能。作者强调,审计Js和接口信息是寻找漏洞的关键步骤,尤其是在页面UI未展示某些功能点、没有突破点的页面或没有权限的功能时。最后,作者提醒读者,虽然findsomething工具很有用,但不能过分依赖,需要结合Js审计来获取更深层次的信息。

Web Security

Vulnerability Assessment

API Security

Reverse Engineering

Penetration Testing

Education

安全小姿势 2024-08-12 12:29:55

场景再现 API 接口使用了 JWT Token 认证,且返回了大量敏感信息:当 JWT Token 不正确

JWT认证漏洞

API安全

逻辑漏洞

异常处理

代码安全

掌控安全EDU 2024-08-12 12:01:37

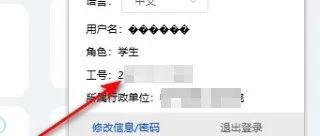

本文由网络安全学习者投稿,详细描述了一次针对某大学系统的漏洞挖掘过程。通过信息搜集,发现了一个未授权访问的站点,该站点存在敏感信息泄露和越权问题。攻击者无需登录即可访问大量JS接口和路径,甚至能进行管理员权限的操作。文章中提到了几个具体的漏洞利用页面,包括一个接口泄露了所有使用系统的学生和教师信息。此外,还展示了如何通过修改请求参数越权访问教师列表接口,以及如何任意重置用户密码。最后,作者强调渗透测试需获取授权,并提醒读者遵守法律。

白帽子左一 2024-08-12 12:00:32

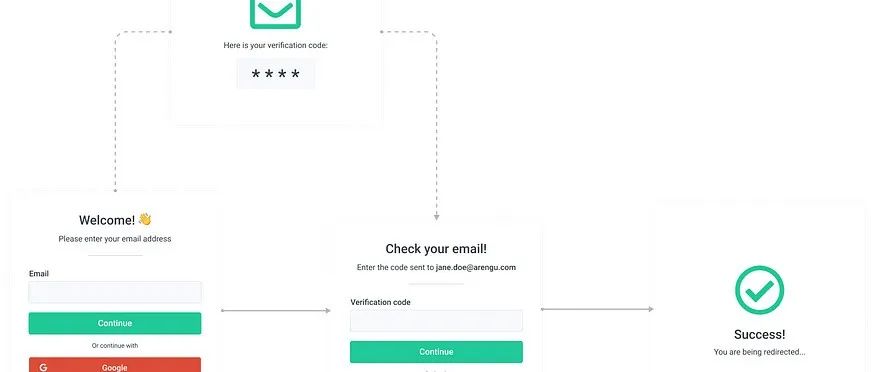

本文介绍了一种账户接管漏洞的挖掘过程。账户接管是网络犯罪分子非法获取他人账户访问权限的行为,对受害者具有极大的危害性。作者通过bugcrowd私有程序成功执行账户接管,利用了应用程序的OTP登录机制。在分析过程中,作者发现OTP作为身份验证的唯一来源存在漏洞,通过IP轮换技术绕过了应用程序的速率限制,实现了对用户账户的强行破解。作者使用AWS、Burpsuite和IpRotate插件成功设置了IP轮换环境,而在几分钟内访问任何用户账户。最终,该漏洞被评定为P1等级。文章强调了技术交流的重要性,并提醒读者所有渗透测试需获得授权。

Account Takeover

Authentication Bypass

Brute Force Attack

Rate Limit Evasion

IP Rotation

One-Time Password (OTP)

紫队安全研究 2024-08-12 12:00:15

本文介绍了利用反控木马进行黑客精准诱捕的技战法。文章首先概述了反控木马在网络攻击溯源中的重要作用,包括其功能如上线邮件提醒、桌面截图等。接着,详细阐述了具体做法,包括设计选型反控程序、进行免杀处理以及精心布局蜜罐系统。文章通过国家网络安全专项演习的实例,展示了自研反控木马和蜜罐系统的应用,成功诱捕攻击主机并实现精准溯源。最终结论强调了反控木马在网络安全防御中的价值,指出其在未来网络安全防御中将发挥重要作用。

网络攻击溯源

网络安全防御

反控技术

蜜罐技术

APT组织