近日,Hacktive Security Blog公开了一个Joomla 3.4.6远程代码执行漏洞的利用方式。漏洞定级为High,属于高危漏洞。该漏洞本质是Joomla对session数据处理不当,未经授权的攻击者可以发送精心构造的恶意 HTTP 请求,获取服务器权限,实现远程命令执行。

漏洞名称

:Joomla 3.4.6远程代码执行漏洞

威胁等级

:

高危

影响范围

:Joomla 3.0.0 - 3.4.6

漏洞类型

:远程代码执行

利用难度

:容易

Joomla是国外一款非常知名的内容管理系统,属于Portal(企业入口网站)类型,比较适合商业类型。Joomla是采用PHP语言和MySQL数据库开发的网站内容管理系统,支持在Linux、Windows和MacOSX等不同的平台上运行,是全球最受欢迎的开源CMS内容管理系统之一。

此次爆发的漏洞与之前的CVE-2015-8562漏洞原理相似,通过\0编码转换,改变序列化数据的位数,依据位数改变的差值,闭合原序列化数据,并且允许攻击者在闭合的序列化数据后插入构造的恶意序列化数据,并发送给服务器反序列化解析,执行其中的恶意代码。

此次披露的poc与之前相比,区别在于新的poc中加入了

|| $a=’http//’

; 添加的代码主要是满足simplepie.php文件中call_user_func函数中的feed_url参数的赋值。

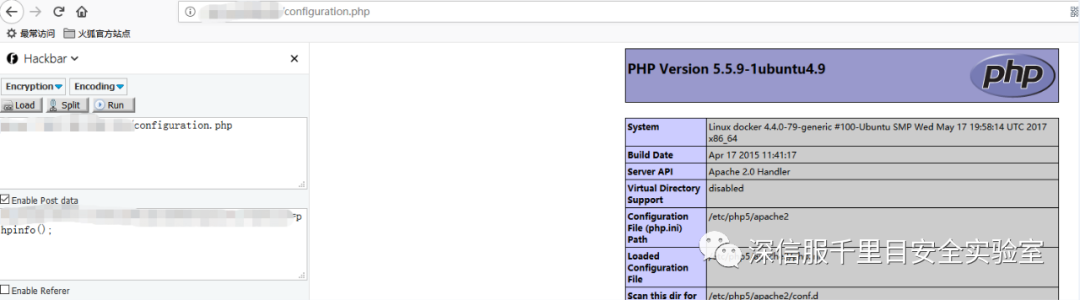

访问index.php/component/users路径,在此路径下传入恶意的序列化数据,或者直接使用exploit-db中公开的exp脚本,进行漏洞利用。成功利用漏洞可以直接在configuration.php中写入一句话木马,效果如图所示:

目前据统计,在全球范围内对互联网开放Joomla的资产数量多达

617135台

,其中归属中国地区的受影响资产数量为

1万以上

。

目前受影响的Joomla版本:

Joomla 3.0.0 - 3.4.6

【

深信服安全云

】在漏洞爆发之初,已完成检测更新,对所有用户网站探测,保障用户安全。不清楚自身业务是否存在漏洞的用户,可注册信服云眼账号,获取30天免费安全体验。

注册地址:

http://saas.sangfor.com.cn

【

深信服云镜

】在漏洞爆发的第一时间就完成从云端下发本地检测更新,部署云镜的用户只需选择紧急漏洞检测,即可轻松、快速检测此高危风险。

【

深信服下一代防火墙

】可轻松防御此漏洞,建议部署深信服下一代防火墙的用户更新至最新的安全防护规则,可轻松抵御此高危风险。

【

深信服云盾

】已第一时间从云端自动更新防护规则,云盾用户无需操作,即可轻松、快速防御此高危风险。

官方发布的最新版本已经完成对此漏洞的修复,使用受影响版本的Joomla用户可以下载最新版本进行防御。

下载链接:

https://downloads.joomla.org/cms/joomla3