随着证券行业各种新业务的上线,用户数量的增长,证券行业的业务系统也变得越来越复杂。“安全”越来越成为证券行业的“必选项”甚至“强选项”,信息安全保障工作的落实中一项主要工作内容就是确保安全防御体系的有效性。网络攻击手法不断的迭代,攻击方与防御方在能力上处于高度不对称状态。在这样的大背景下,传统的通过安全事件推动,由处置已知安全威胁所衍生的解决方案已经远远不足以应对目前复杂、多变的安全态势。

当前主流的安全产品在实际环境中使用的时候,存在事后告警问题,券商很难提前预防,并及时准确获取到真正有价值的攻击线索,这往往给券商日常安全运营人员和管理人员带来了很大的额外工作量,不仅导致工作的效率低下,而且容易忽视真正的安全攻击行为。传统安全设备的技术原理主要还是基于规则和签名的方式,当出现了新型攻击后才能利用规则进行防御。因此防御总是落后于攻击,对于未知的攻击技术也无法防御。因此需要一种新的技术可以提前对威胁进行精准感知,同时就此威胁可以及时的在行业内共享,形成一套具有行业属性的威胁情报库,并最终可以实现联防联控的功效。

“凡兴师十万,出征千里,百姓之费,公家之俸,日费千金,内外骚动,怠于道路,不得操事,七十万家。

相守数年,以争一日之胜,而爱爵禄百金,不知敌之情者,不仁之至也,非人之将也,非主之佐也,非胜之主也。

故明君贤将所以动而胜人,成功出于众者,先知也。

先知者,不可取于鬼神,不可象于事,不可验于度,必取于人,知敌之情者也。

——《孙子兵法·用间篇》

“先知”是孙子兵法里一个特别重要的概念,“先知”即是情报活动,知己知彼,知天知地的目的即为了“先知”。虽然这些都是运用在军事活动上的技战法,但同样也适用于现代的网络攻防对抗, 利用情报能够快速检测、响应、分析和预防各类网络攻击威胁,并能及时生成具有行业属性的威胁情报。

利用威胁情报,通过对大数据的汇集,进行关联分析,深挖黑客信息,分析黑客行为及历史攻击,形成黑客攻击情报。可用于快速感知和预防各类威胁攻击,保护业务系统,为防守方构建用户威胁情报体系,实现从安全事件的被动响应转变为安全威胁的积极应对,帮助防守方控制安全风险,起来联防联控的功效。

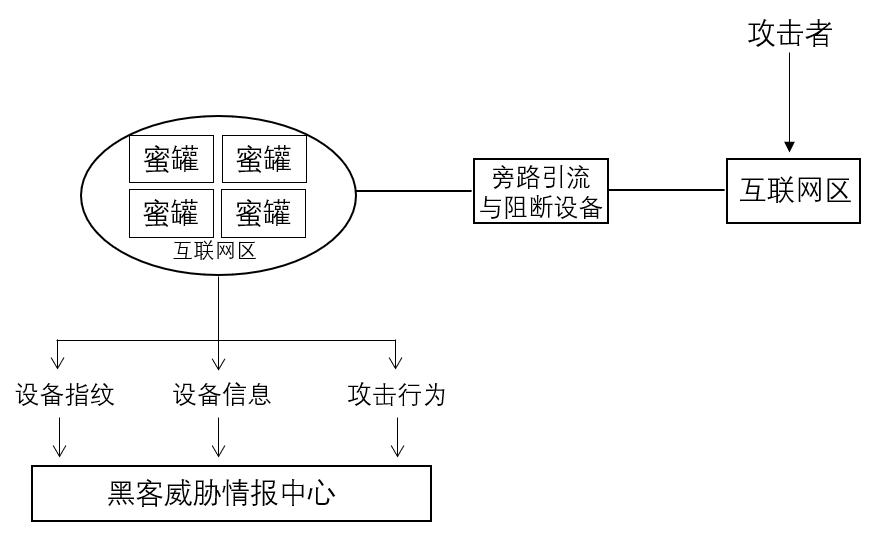

运用MIRTE ATT&CK Shield积极防御实战型框架,通过欺骗防御技术发布高仿真业务蜜罐系统至互联区,主动捕获攻击者与交战知识,结合Shield与ATT&CK的映射,有效果增强防御能力。

黑客威胁情报中心依托于蜜罐指纹库,通过对设备指纹的归并,进一步丰富黑客画像及行为。

通过对攻击者的设备指纹归并,其详细信息显示包含操作系统、显卡设备、音频设备、时区、语言、Cookie等内容。支持查看黑客轨迹,从空间维度详细记录黑客针对不同券商的攻击手法及行为。支持查看攻击轨迹,从时间维度展示攻击者的攻击行为,记录攻击次数。通过全局共享黑客指纹,当再次出现这个黑客指纹时可以提前进行感知并联动旁路阻断设备或第三方安全产品对攻击者进行联动阻断,起到联防联控的效果。同时支持黑客的相关网络信息的可视化展现,可以高效的完成黑客溯源。同时记录攻击行为详细信息和数据来源,便于用户进行后续的溯源取证与安全反哺。

通过旁路流引设备,利用券商公网空闲IP与真实业务服务器的虚假URL目录在互联网区域进行蜜罐部署,充分利用现有空闲IP与虚假URL目录,对攻击者的攻击行为进行捕获与溯源,并实现攻击不落地的效果。通常攻击者都是通过互联网外部系统开始攻击,常用手法为资产C段的扫描与子域名的爆破。因此在攻击者必经区域,互联网区域部署了与券商相关的业务仿真系统,化被动为主动,诱导攻击者进行攻击,从而达到阻止或者摆脱攻击者的认知过程,扰乱攻击者的自动化工具,延迟攻击者的行为或者扰乱破坏计划,同时生成黑客设备指纹,以此为后续进行情报关联分析提供强有力的基础。

在互联网区部署威胁情报平台实时收集蜜罐上报上来的情报信息。依托于大数据分析和机器学习技术,提供准确、全面的威胁情报,掌握情报,即可拥有“看见风险”的能力,同时可以对网络威胁进行评估。并在情报平台前部署安全网关产品通过白名单机制以此实现对威胁平台的安全防护功能。

通过旁路引流设备对空闲公网IP与真实业务服务器的虚化目录进行引流,以蜜罐为功能引擎对黑客进行攻击诱捕,实时上报黑客情报至威胁情报平台。

威胁情报中心方案架构图

以蜜罐为核心能力引擎对攻击者进行感知与情报收集。如XXXX年X月XX日XX:XX蜜网系统出现攻击告警,存在真人攻击某业务仿真系统,被蜜罐系统进行捕获。

通过黑客画像分析,攻击者的设备指纹为:

aab21d24ebb6ca60f1405d5dc84a2453