本报告以CNCERT监测数据和通报成员单位报送数据作为主要依据,对我国互联网面临的各类安全威胁进行总体态势分析,并对重要预警信息和典型安全事件进行探讨。

2018年4月,互联网网络安全状态整体评价为良。主要数据如下:

➣

境内感染网络病毒的终端数为近85万余个;

➣

境内被篡改网站数量为1866个,其中被篡改政府网站数量为52个;境内被植入后门的网站数量为3280个,其中政府网站有82个;针对境内网站的仿冒页面数量为3440个;

➣

国家信息安全漏洞共享平台(CNVD)收集整理信息系统安全漏洞1130个,其中,高危漏洞374个,可被利用来实施远程攻击的漏洞有992个。

2018年4月,境内感染网络病毒的终端数为近85万个。其中,境内64万个IP地址对应的主机被木马或僵尸程序控制,与上月的42万余个相比增长50.5%。

2018年4月,境内近64万个IP地址对应的主机被木马或僵尸程序控制,按地区分布感染数量排名前三位的分别是浙江省、河南省、广东省。

木马或僵尸网络控制服务器IP总数为75198个。其中,境内木马或僵尸程序控制服务器IP有18331个,按地区分布数量排名前三位的分别为广东省、湖南省、浙江省。境外木马或僵尸程序控制服务器IP有56867个,主要分布于美国、中国香港、日本。其中,位于美国的控制服务器控制了境内295723个主机IP,控制境内主机IP数量居首位,其次是位于加拿大和中国香港的IP地址,分别控制了境内57352个和54945个主机IP

。

网络病毒主要针对一些防护比较薄弱,特别是访问量较大的网站通过网页挂马的方式进行传播。当存在安全漏洞的用户主机访问了这些被黑客挂马的网站后,会经过多级跳转暗中连接黑客最终“放马”的站点下载网络病毒。2018年4月,CNCERT监测发现排名前十的活跃放马站点域名和活跃放马站点IP如下表所示。

表 2018年4月活跃放马站点域名和IP

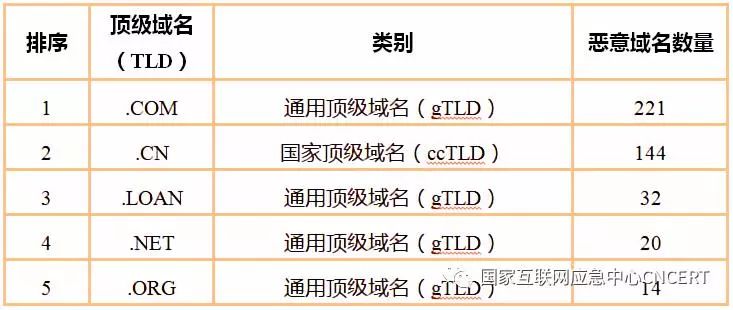

网络病毒在传播过程中,往往需要利用黑客注册的大量域名。2018年4月,CNCERT监测发现的放马站点中,通过域名访问的共涉及有546个域名,通过IP直接访问的共涉及有77个IP。在546个放马站点域名中,于境内注册的域名数为201个(约占36.8%),于境外注册的域名数为124个(约占22.7%)。放马站点域名所属顶级域名排名前5位的具体情况如下表所示。

表 2018年4月活跃恶意域名所属顶级域名

2018年4月,境内被篡改网站的数量为1866个,境内被篡改网站数量按地区分布排名前三位的分别是广东省、北京市、浙江省。按网站类型统计,被篡改数量最多的是.COM域名类网站,其多为商业类网站;值得注意的是,被篡改的.GOV域名类网站有52个,占境内被篡改网站的比例为2.8%。

2018年4月,境内被植入后门的网站数量为3280个,境内被植入后门的网站数量按地区分布排名前三位的分别是广东省、北京市、河南省。按网站类型统计,被植入后门数量最多的是.COM域名类网站,其多为商业类网站;值得注意的是,被植入后门的.GOV域名类网站有82个,占境内被植入后门网站的比例为2.5%。

2018年4月,境外2875个IP地址通过植入后门对境内3280个网站实施远程控制。其中,境外IP地址主要位于美国、中国香港和俄罗斯等国家或地区。从境外IP地址通过植入后门控制境内网站数量来看,来自中国香港的IP地址共向境内640个网站植入了后门程序,入侵网站数量居首位;其次是来自美国和乌克兰的IP地址,分别向境内501个和445个网站植入了后门程序。

2018年4月,CNCERT共监测到针对境内网站的仿冒页面有3440个,涉及域名1481个,IP地址430个,平均每个IP地址承载8个仿冒页面。在这430个IP中,98.6%位于境外,主要位于中国香港和美国。

2018年4月,CNVD收集整理信息系统安全漏洞1130个。其中,高危漏洞374个,可被利用来实施远程攻击的漏洞有992个。受影响的软硬件系统厂商包括Adobe、Cisco、Drupal、Google、IBM、Linux、Microsoft、Mozilla、WordPress等。

根据漏洞影响对象的类型,漏洞可分为操作系统漏洞、应用程序漏洞、WEB应用漏洞、数据库漏洞、网络设备漏洞(如路由器、交换机等)和安全产品漏洞(如防火墙、入侵检测系统等)。本月CNVD收集整理的漏洞中,按漏洞类型分布排名前三位的分别是应用程序漏洞、WEB应用漏洞、操作系统漏洞。

2018年4月,CNCERT收到国内外通过电子邮件、热线电话、网站提交、传真等方式报告的网络安全事件8822件(合并了通过不同方式报告的同一网络安全事件,且不包括扫描和垃圾邮件类事件),其中来自国外的事件报告有50件。

在8822件事件报告中,排名前三位的安全事件分别是网页仿冒、漏洞、恶意程序。

对国内外通过电子邮件、热线电话、传真等方式报告的网络安全事件,以及自主监测发现的网络安全事件,CNCERT每日根据事件的影响范围和存活性、涉及用户的性质等因素,筛选重要事件进行协调处理。

2018年4月,CNCERT以及各省分中心共同协调处理了8829件网络安全事件。其中网页仿冒、漏洞类事件处理数量较多。

1

2018年网络安全威胁治理峰会暨2017年我国互联网网络安全态势报告发布会在京召开

4月25日,国家互联网应急中心在京举办了2018年网络安全威胁治理峰会暨2017年我国互联网网络安全态势报告发布会。来自政府部门、重要信息系统单位、电信运营企业、域名注册管理和服务机构、行业协会、互联网和安全企业、应用商店等80多家单位的专家和代表出席了会议。

中央网信办网络安全协调局胡啸副局长、工业和信息化部网络安全管理局梁斌副局长等相关部门领导出席会议并致辞。胡啸副局长强调,要认真贯彻落实习总书记重要讲话精神,进一步做好网络安全工作,一是要加强网络安全风险报告、情报共享、分析研判,二是不断完善政府和企业网络安全信息共享机制,三是加强网络威胁源头治理,四是继续深入开展网络安全宣传教育。梁斌副局长肯定了CNCERT在网络安全事件监测发现、预警通报和协调处置等方面取得的成绩,介绍了通信行业为保障网络安全所做的主要工作。CNCERT云晓春副主任介绍了中国互联网网络安全威胁治理联盟(CCTGA)成立至今发展情况和近年来在网络安全威胁治理方面的工作情况。

会议围绕以下内容进行了全面地介绍和交流:

一是发布了《2017年我国互联网网络安全态势报告》。该报告基于CNCERT统计数据,结合日常应急处置工作实践编撰而成,介绍了我国境内木马僵尸网络、网页篡改、网站后门、网络仿冒、移动互联网恶意程序、安全漏洞等统计数据,分析总结了2017年我国网络安全的形势特点和2018年值得关注的热点问题。CNCERT希望该报告能对政府机构、重要信息系统部门、行业单位和社会公众了解掌握当前网络安全形势和主要威胁、提高网络安全防护意识有所帮助。

二是探讨了威胁治理联盟发展思路和方案。CNCERT作为联盟工作秘书处,提出本年度将从以下四个层面推进联盟发展:(一)继续推进网络安全威胁情报共享和网络安全威胁治理工作;(二)在可控环境内开放网络安全数据测试环境,帮助安全企业提升在网络流量分析、恶意样本分析等方面的技术能力;(三)建设国内CERT社群,帮助国内企业建设网络安全应急响应机制,协助国内安全企业走向国际;(四)设立“CCTGA专业工作组”,推进网络安全威胁的专业化治理工作,并就安恒、华为、洋浦伟业等公司的提出的成立“网络安全威胁情报共享”、“DDoS攻击威胁治理”、“移动互联网恶意程序治理”等专业方向工作组的建议进行了讨论。

三是举办威胁治理联盟成员单位表彰仪式。会上,总结了威胁治理联盟在网络安全威胁情报共享、分析和治理工作情况,公布了2018年新获准加入联盟的15家成员单位名单,并对在威胁治理工作中表现突出的14家联盟成员单位进行了表彰。

四是介绍2018年中国网络安全年会筹备情况。由CNCERT主办的、一年一度的中国网络安全年会将于2018年8月14日至16日在北京国家会议中心举办,本次会上介绍了会议筹备情况以及将与之同期举办的2018年中国网络安全技术对抗赛基本情况。