2024-07-15 微信公众号精选安全技术文章总览

洞见网安 2024-07-15

小行星安全圈 2024-07-15 21:42:47

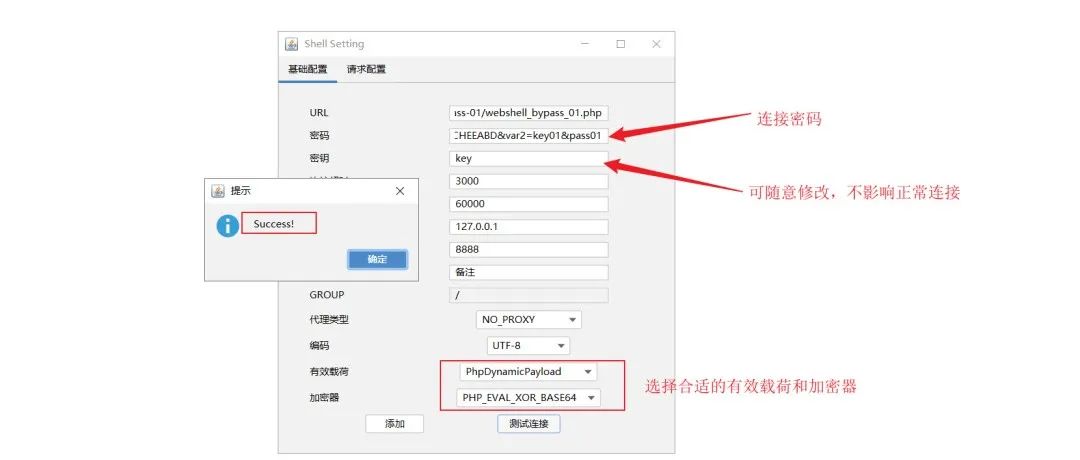

本文介绍了一款名为哥斯拉的PHP webshell,声称能在多个安全防护软件中实现免杀效果,包括阿里云伏魔、河马检测、360等。文章提供了使用该webshell的方法,包括如何填写URL、密码、密钥,选择有效载荷和加密器,并进行连接测试。作者强调,该技术或代码仅适用于合法场景,如私人学习和测试,严禁用于恶意软件开发、著作权盗窃或非法牟利。文章最后提供了免杀马的下载地址,并附有免责声明,提醒用户不当使用可能引发的法律责任。

webshell

免杀

安全防护软件

交流群

免责声明

Eonian Sharp 2024-07-15 21:01:47

本文介绍了Nacos 0day漏洞的复现过程,该漏洞影响Nacos 2.3.2和2.4.0版本。文章首先声明了分享的安全工具和项目仅供学术交流,并提醒使用者承担相应法律责任。接着,详细说明了使用Docker搭建Nacos环境的方法,包括替换Docker源和配置daemon.json文件。文章还提供了克隆Nacos环境并启动的步骤,强调了耐心等待环境启动的重要性。攻击侧,文章指导读者克隆0day脚本,安装所需库,并执行攻击脚本。最后,文章提出了更新版本、不要公开在外网等防范措施,并提供了交流群以便咨询问题。

漏洞利用

安全工具

安全环境搭建

安全防范

TahirSec 2024-07-15 20:30:58

本文主要介绍了Linux平台下UPX变形壳的脱壳技巧。文章首先概述了UPX压缩壳的常见变形手法,包括修改区段名称、特征码、相关字符串以及p_info结构信息,以及添加冗余数据等。接着,详细提供了针对不同变形类型的脱壳Tips,如快速识别变形类型、修复UPX特征码、修复p_info结构信息、删除冗余数据和使用IDA脱壳等。最后,还提到了使用upx-recovery-tool和upxfix等修复工具的方法,为网络安全学习者提供了实用的脱壳指南。

UPX脱壳

恶意软件分析

逆向工程

文件修复

网络安全工具

Linux系统安全

SSP安全研究 2024-07-15 20:11:52

免责声明:由于传播、利用本公众号SSP安全研究所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人

安全聚 2024-07-15 20:01:05

安全聚实验室近日监测到 FOGPROJECT 存在严重的命令注入漏洞,编号为 CVE-2024-39914,CVSS 评分高达 9.8。FOGPROJECT 是一个开源的计算机镜像解决方案,提供 PXE 启动、镜像管理、硬件和软件清单管理等功能。该漏洞位于 packages/web/lib/fog/reportmaker.class.php 文件,影响版本低于 1.5.10.3403 的 FOGPROJECT。安全聚实验室已成功复现该漏洞,并建议用户更新至安全版本 1.5.10.3405 或以上。此外,提供了参考链接和技术支持渠道,以便用户获取更多信息和帮助。

命令注入漏洞

CVE-2024-39914

FOGPROJECT

高风险

安全预警

漏洞复现

版本更新

fkalis 2024-07-15 20:00:01

文章讨论了针对Nacos的最新0day漏洞,该漏洞在原有未授权访问基础上新增命令执行功能,但利用条件较为苛刻。漏洞涉及两个PoC数据包,一是通过特定HTTP POST请求向服务器远程下载并执行payload,二是调用创建的函数执行命令。利用流程需将相关文件置于公网服务器,修改配置允许外部访问,并运行PoC。漏洞分析指出,利用难度大,需幸运碰撞出tmp并克服无鉴权的removal接口限制,同时存在长时间利用问题。作者PoC包含碰撞上传机制与两次请求策略,但代码有优化空间,如处理SSL证书错误等。

0-day

Command Execution

SQL Injection

Authentication Bypass

Derby Database

POC Exploit

Network Service

渗透测试知识学习 2024-07-15 19:28:04

Cobalt Strike是一款由美国Red Team开发的渗透测试工具,以其强大功能和易用性在业界享有盛誉。它支持多协议主机上线,包括DNS、HTTP、HTTPS、SMB等,适应不同网络环境。Cobalt Strike具备强大的木马生成能力,能够生成多种类型的木马,如Windows EXE、DLL、Java程序和Office宏代码,以适应不同的攻击场景。此外,它集成了丰富的功能模块,如端口转发、服务扫描、自动化溢出、提权、凭据导出等,覆盖了从信息收集到数据窃取的全过程。Cobalt Strike还包含专门的监听器模块用于接收连接请求,主机控制模块执行命令和控制操作,凭据访问模块获取用户凭据,权限提升模块用于提升操作权限,横向移动模块扩大攻击范围,数据收集模块收集敏感信息,以及报告生成模块记录测试过程和结果。

渗透测试

网络安全

红队工具

木马生成

横向移动

权限提升

数据收集

报告生成

多协议支持

自动化工具

智佳网络安全 2024-07-15 19:11:19

Java反序列化之CC6反序列化链

网络技术干货圈 2024-07-15 18:31:48

魔方安全 2024-07-15 18:30:37

本周安全漏洞周报涵盖了多个系统和软件的安全更新。泛微Ecology OA、Django、Apache、Citrix等发布了安全公告,修复了包括高危和中等风险在内的多个漏洞。泛微Ecology OA修复了高危漏洞,Django解决了多个包括拒绝服务和逻辑漏洞的问题。Apache CloudStack和Citrix Gateway也分别修复了高危的代码执行和拒绝服务漏洞。此外,Rejetto HTTP File Server和Apache NiFi的漏洞也被关注,以及通天星CMSV6车载定位监控平台的远程代码执行漏洞。用户应及时下载安装相关补丁以保护系统安全。

OA Software Vulnerability

Web Framework Vulnerability

Cloud Computing Platform Vulnerability

Remote Access Solution Vulnerability

File Server Vulnerability

Cross-Site Scripting Vulnerability

Vehicle Tracking System Vulnerability

苏诺木安全团队 2024-07-15 18:16:34

本文讨论了Nacos平台中的一个SQL注入漏洞,该漏洞可能导致命令执行。Nacos是一个服务发现、配置管理和服务管理的平台,广泛应用于云原生应用程序中,特别是在阿里巴巴集团的微服务架构和Serverless架构中。文章指出,该漏洞存在但已有公开的利用代码(exp),并建议读者不要重复制作。同时,文章强调了免责声明,提醒读者不要利用文中技术从事非法活动。最后,文章提到官方已发布补丁,建议用户升级至最新版本以修复该漏洞。

SQL注入

命令执行

Nacos漏洞

服务发现

配置管理

云原生安全

漏洞利用

安全修复

进击安全 2024-07-15 18:01:32

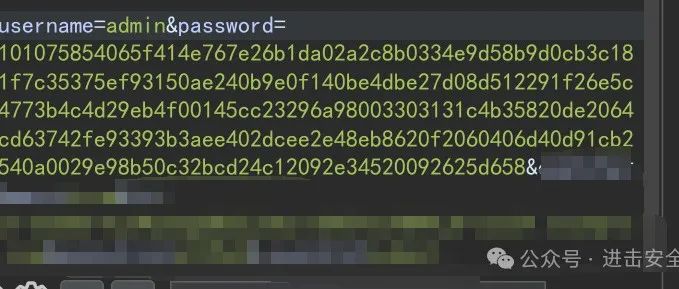

本文是一篇关于网络安全渗透测试的经验分享,作者记录了一次未能成功的渗透测试经历。文章首先声明了免责申明,强调遵守法律法规,禁止违法用途。接着,作者概述了渗透测试中可能遇到的加密数据包的逆向分析,包括小程序、APP和WEB三个方向。文章详细介绍了APP逆向和小程序逆向的方法,并重点讲解了WEB JS逆向的三个技巧:搜索参数名、查看调用栈和搜索请求目录。通过一个实际案例,作者展示了如何定位加解密地点,并进行调试。最后,作者提供了联系方式,并鼓励读者自行验证和学习加解密方法。

渗透测试

逆向工程

加密分析

Web安全

移动安全

法律合规

红队蓝军 2024-07-15 18:00:55

二进制空间安全 2024-07-15 17:25:35

通过链式调用浏览器和浏览器扩展中的各种消息传递API,在本文中演示了如何从网页跳转到“通用代码执行”,并成功突破浏览器同源策略和浏览器沙盒。

亿人安全 2024-07-15 17:00:32

白帽子社区团队 2024-07-15 16:30:18

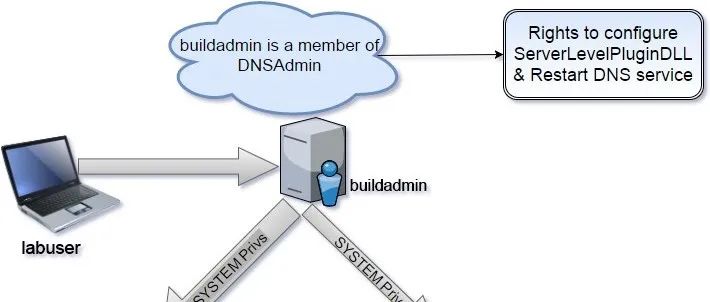

本文探讨了在Active Directory环境中, DNSAdmins组成员如何利用对DNS服务器的写入权限实现提权至SYSTEM级。通过枚举DNSAdmins组成员并利用特定用户(如buildadmin)的凭据, 攻击者能在DNS服务器上加载任意DLL。若域控制器(DC)同时作为DNS服务器, 可直接使用dnscmd或dnsserver模块加载DLL。即使DNS服务独立于DC运行, 仍可通过DNSAdmins权限在目标服务器上获得SYSTEM级访问。攻击成功后, DLL执行记录DNS查询或注入恶意代码。防御策略包括审查DNS服务器对象的ACL, 监控DNS服务重启及系统注册表项变化, 并注意DNS服务器日志中的异常活动。

Active Directory 安全

提权技术

渗透测试

系统漏洞利用

日志监控与分析

白帽子社区团队 2024-07-15 16:30:18

本文介绍了如何利用Excel.Application DCOM应用程序在远程主机上执行任意代码,进行横向移动。文章重点介绍了Run()方法,允许在Excel文档中执行命名宏。攻击者可以通过PowerShell远程实例化Excel.Application,并将包含恶意宏的Excel文档作为有效负载移动到目标主机。由于Excel.Application通过DCOM实例化时是以本地系统身份运行的,需要创建本地系统配置文件以避免打开文件时的错误。最后,通过调用Run()方法执行宏,实现代码执行。文章还提供了缓解措施,如更改DCOM权限设置和启用Windows防火墙。

横向移动

DCOM滥用

VBA宏

权限提升

安全防护绕过

Shellcode执行

远程代码执行

攻击技术

白帽子社区团队 2024-07-15 16:30:18

云鸦安全 2024-07-15 16:22:13

云鸦安全团队在github上监测到公开的 nacos poc,特此进行分享。

小艾搞安全 2024-07-15 16:09:31

攻防SRC 2024-07-15 15:57:05

MQTT协议的安全性研究:历史背景、发展历程及实际应用分析

雷神众测 2024-07-15 15:38:42

本周雷神众测漏洞周报涵盖了四个重要的网络安全漏洞。GitLab存在身份验证绕过漏洞(CVE-2024-6385),影响多个版本,攻击者可能以其他用户身份触发pipeline。IBM WebSphere Application Server远程代码执行漏洞(CVE-2024-35154)允许经过身份验证的攻击者在服务器上执行任意代码。ServiceNow Glide表达式注入漏洞影响多个版本,未经授权的远程攻击者可在登录接口执行任意代码。北京星网锐捷网络技术有限公司的NBR6135-E路由器存在命令执行漏洞,攻击者可利用该漏洞执行命令。针对这些漏洞,建议用户及时测试并升级到最新版本或采取相应修复措施。

身份验证绕过

远程代码执行

命令执行

软件更新

企业级应用安全

供应链安全

掌控安全EDU 2024-07-15 12:02:58

本文介绍了一种在edusrc平台上发现的另类SQL注入漏洞挖掘方法。作者首先通过收集到的学生信息文件获取了敏感信息,如学号(xh)和身份证号(sfz)。尝试使用这些信息登录系统未果后,作者注意到了“忘记密码”功能,并发现密保问题为身份证号(sfzh),利用这些信息成功重置密码并登录系统。文章接着详细描述了SQL注入的过程,包括如何利用skyx参数进行注入,以及如何通过单引号和双引号的响应差异,判断出Oracle数据库的注入特性。作者使用了特定的Payload来动态修改SQL查询行为,并通过爆破方法猜测数据库中的用户信息。文章强调了所有渗透测试都需要获得授权,提醒读者不要将技术用于非法途径。最后,文章提供了获取更多教程、工具和靶场账号的方法,鼓励读者关注和分享。

SQL注入

密码重置攻击

信息收集

数据包分析

漏洞利用

山石网科安全技术研究院 2024-07-15 11:37:56

本文探讨了针对Next Generation Firewall (NGFW) 的防护规则绕过技术,NGFW作为进化的安全解决方案,整合了高级安全特性,如应用识别、入侵防御等。研究聚焦于OSI模型第七层的应用层绕过方法,通过分析红队测试中发现的异常行为,揭示了NGFW在TCP连接不同阶段的处理机制。实验表明,在连接建立后持续发送数据可实现部分数据泄露。使用Python编写的TCP隧道工具,通过分割和重组数据包的方式,绕过了NGFW对特定端口的限制,展示了如何从应用层面规避防火墙。建议在NGFW策略中不仅依赖应用层控制,还需在较低层次如网络和传输层实施更严格规则,包括白名单特定应用和通信实体,以及监控异常的TCP握手模式,以增强整体安全防御。

NGFW

网络安全

入侵防御

数据泄露

应用层

安全策略

网络安全工具

安全研究

白名单

多学科融合

星悦安全 2024-07-15 11:13:56

全行业小程序运营系统存在任意文件读取漏洞。该系统是一个无需编程,各行业模版直接套用,一键生成的小程序搭建平台。漏洞位于/api/controller/Wxapps.php控制器的_requestPost方法中,由于Curl_exec函数的传参可控,导致攻击者可以利用该漏洞读取任意文件。文章提供了漏洞复现的Payload,并强调该漏洞仅供安全研究与教学之用,不得用于非法目的。

代码审计

0day

渗透测试

技术交流

安全漏洞

小程序安全

脚本小子 2024-07-15 11:08:10

本文介绍了用友U8-Cloud系统MeasQueryConditionFrameAction接口中的一个SQL注入漏洞。该漏洞可能使攻击者泄露敏感数据、破坏数据库完整性,甚至完全控制数据库。文章提供了nuclei的POC脚本,用于检测该漏洞。该脚本由kingkong编写,被评定为高风险。文章还提供了FOFA搜索语法,以帮助用户定位可能存在漏洞的系统。漏洞复现部分展示了如何使用POC脚本进行漏洞检测,包括具体的HTTP请求和响应。最后,文章给出了修复建议,即更新系统或软件至最新版本以修复漏洞。免责声明强调,本文内容仅供技术学习,不得用于非法目的,由使用者自行承担使用后果。

SQL注入

漏洞复现

Nuclei POC

用友U8-Cloud

安全建议

一己之见安全团队 2024-07-15 10:29:32

本文主要讨论了应急响应后的网络安全加固措施,以防止二次入侵和重复问题。文章首先强调了基线检查的重要性,包括验证操作系统层面的最小权限要求、越权风险、敏感文件和路径权限以及改写权限。接着,介绍了安全设备的应用,如上网行为管理、全流量分析、防病毒、防火墙和WAF,强调了这些设备在提升安全系数方面的作用。文章还提到了安全处置记录和应急流程文档的重要性,包括网络拓扑结构、特殊场景处理流程、事件追踪和上报、处置流程、事后处置以及形成处置记录。最后,文章指出漏洞扫描和渗透测试是自查的重要手段,有助于检测安全加固效果和发现新问题。

应急响应

安全加固

基线检查

安全设备

安全处置记录

漏洞扫描

渗透测试

AI与网安 2024-07-15 10:04:50

本文是关于CVE-2024-40550漏洞的复现过程。该漏洞存在于publicCms v.4.0.202302.e版本的/admin/cmsTemplate/savePlaceMetaData组件中,是一个任意文件上传漏洞。攻击者可以利用此漏洞上传精心制作的文件以执行任意代码,从而导致Web服务器被攻陷。文章首先介绍了该漏洞的影响范围和基本描述,然后详细说明了如何搭建靶场进行漏洞复现。作者使用了docker来搭建靶场,并提供了具体的docker命令来下载镜像和启动容器。在漏洞复现部分,作者给出了POC数据包和请求示例,并强调了需要登录才能触发漏洞。最后,文章建议用户升级到最新版本以修复该漏洞。

CVE漏洞

Web安全

漏洞复现

开源项目安全

技术学习

道一安全 2024-07-15 09:55:28

本文是一篇关于网络安全漏洞复现的技术文章,主要介绍了某BC系统的PCweb文件上传漏洞及其利用方法。文章首先声明了免责声明,强调所提供的信息仅供网络安全人员参考,禁止用于非法入侵。接着,文章对漏洞进行了描述,并提供了fofa搜索语句帮助读者定位受影响的系统。文章还指出了漏洞影响的部分版本。在漏洞复现部分,提供了一个POC(Proof of Concept)示例,包括HTTP请求的详细头信息和如何构造POST请求来利用该漏洞。此外,还提到了如何通过替换特定的base64编码内容来上传恶意的PHP脚本。最后,文章提醒读者需要源码可以添加作者获取,并强调了源码仅供学习使用,不得用于其他目的。

文件上传漏洞

漏洞复现

安全研究

技术分享

安全警告

骨哥说事 2024-07-15 09:48:21

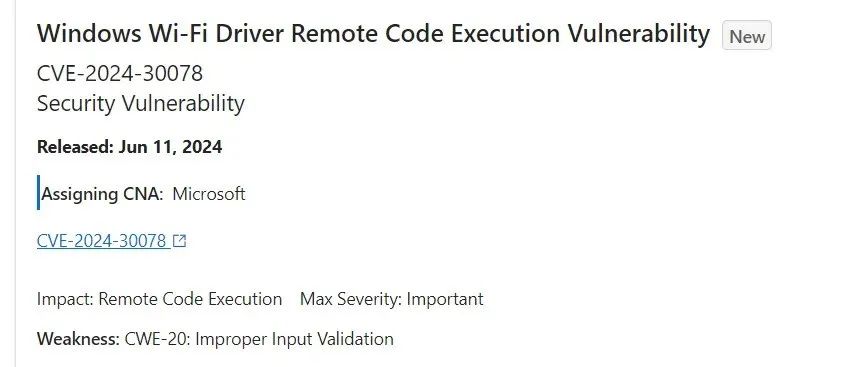

本文详细分析了CVE-2024-30078,一个存在于Windows WiFi驱动程序中的严重漏洞,其严重性可与Log4j漏洞相媲美。该漏洞影响了从Windows 7到Windows 10的多个版本。通过分析nwifi.sys驱动程序的补丁前后差异,发现漏洞与函数Dot11Translate80211ToEthernetNdisPacket的变更有关。新添加的检查代码表明,漏洞可能涉及对数据包的验证不足。尽管具体的数据结构信息不公开,但研究人员推测,攻击者可能通过构造格式错误的802.11数据包来触发驱动程序错误,从而实现远程代码执行。文章强调了该漏洞的研究价值,同时警告读者不要将其用于非法行为。

漏洞分析

Windows WiFi 驱动程序

Log4j 级漏洞

远程代码执行

补丁比较

Bindiff

IDA

802.11 数据包处理

安全研究

HW安全之路 2024-07-15 09:24:11

本文深入探讨了代理和隧道技术在网络安全中的应用与挑战。代理服务器作为网络通信的中介,具备请求过滤、内容缓存、访问控制和匿名服务等功能,分为正向代理、反向代理和透明代理三种类型。正向代理用于访问限制和内容缓存,反向代理则用于负载均衡和保护服务器地址,而透明代理则常用于ISP网络和内容过滤。隧道技术则通过在不安全的网络上创建加密通信通道,如VPN和SSL/TLS,确保数据传输的安全性和完整性。文章还讨论了代理与隧道的安全策略,包括认证与授权、内容过滤和端到端加密,以及面临的性能问题和安全漏洞挑战。最后,文章展望了代理和隧道技术的未来发展,包括增强的加密技术和AI在安全监控中的应用,强调了对网络安全工作者而言,深入理解这些技术的重要性。

网络安全基础知识

代理技术

隧道技术

数据加密

访问控制

安全策略

网络安全挑战

技术演进

小羽网安 2024-07-15 09:22:03

本文是对某CMS漏洞练习平台的一次黑盒测试的详细分析。文章首先介绍了熊海CMS,一个广泛应用于个人博客、个人网站和企业网站的网站综合管理系统。然后,作者详细描述了在测试过程中发现的三个主要漏洞:XSS注入漏洞、SQL注入漏洞和越权访问漏洞。对于每个漏洞,作者都提供了具体的测试步骤、工具使用和结果分析。最后,作者提出了修复这些漏洞的建议,包括更新系统版本、加强SQL注入防护、实施XSS防护和自定义错误页面,以减少安全风险。

XSS