导读:

暗影移动安全实验室在日常监测中,发现了一批冒充“公安部”、“网上安全认证”、“公安局智能警务系统”等应用程序名称的诈骗类APP,研究人员分析发现,这批诈骗APP的目的是窃取用户个人信息(银行卡号、身份证末尾4位、认证卡号、安全码、卡背后3位、交易密码、手机号码、通讯录、短信等),然后上传至VPS服务器,涉及银行卡类型多达33种,VPS服务器主要分布在英国、加拿大、新加坡、荷兰,该类恶意程序危害极高,影响极其恶劣。

图 1诈骗APP运行界面

诈骗团伙:

你是**吗?

我是公安局的王警官,我们最近在调查一起跨国洗钱案件,发现你的账户疑似涉入其中

诈骗团伙:

不会有错的,你已经上通缉令了,你可以下载“公安局智能警务系统”查看,稍后通过短信发送与你

诈骗团伙:

你现在“公安局智能警务系统”填写你的银行账户信息,需要对你的账户做冻结处理

几天过去了,王警官的电话再也没有响起过,小林也不断的收到银行的通知短信“您账户8888于10月23日12:00交易人民币200000.00”

样本MD5:

2AEB5A0CFFCEDFE1395774C6DA65C225

安装名称:

安全防护

样本包名:

www.online157.com

二、运行原理

程序启动后主要是引导用户输入查询文号,或者诱骗用户网银加密,实则是引导用户输入银行卡相关信息(银行卡号、银行卡密码、预留手机号等),并且在用户未授权情况下获取用户手机联系人通讯录、通话记录、短信息以及必要的固件信息等,并将以上信息全部上传到指定服务器,该过程包含了用户直接输入的大量敏感信息以及私自窃取的用户信息,黑客可以通过以上信息登录用户网银并且盗刷或者转走用户的账户余额。

三、代码分析

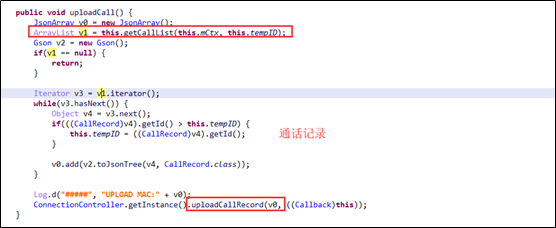

(1)获取用户通讯录、短信、通话记录直接上传

程序启动后判断是真机则直接获取用户固件信息、通讯录、通话记录、短信息并上传到指定服务器。

获取用户通话记录:

获取用户通讯录联系人:

获取用户短信:

获取用户信息的服务器地址:

获取联系人:

http://136.**.**.157/msky/v1.0/contact/

获取通话记录:

http://136.**.**.157/msky/v1.0/callrecord/

获取短信:

http://136.**.**.157/msky/v1.0/sms/

(2)诱导用户输入文号查询、银行卡号、手机号、密码等信息

诱骗用户输入的银行卡信息:

银行卡可选其他信息:

上传文号信息数据包

四、同源分析

|

序号

|

MD5

|

安装名

|

包名

|

|

1

|

0E7F4C3E4F1D3F82F24005E504A6909A

|

BỘ C

Ô

NG AN

|

www.com.rel113

|

|

2

|

938A283270AC170D0B69CAFF2EC73DB6

|

BỘ C

Ô

NG AN

|

www.tabcol166.com

|

|

3

|

06FC6117E91A8EBB1967E9E315F5A575

|

安全防护

|

www.com.cctv50

|

|

4

|

0DBA70992406A3B866FA7866D010936B

|

安全防护

|

zxc.xyz.abc.msky

|

|

5

|

0007C4F6161AE024CCEAD94C07DF7ADB

|

公安防护

|

sdr.edc.abc.msky

|

|

6

|

1F519EE45BFC0273DA27D77C4255869A

|

公安防护

|

www.com.answer114

|

表2 服务器地址信息