2024-07-20 微信公众号精选安全技术文章总览

洞见网安 2024-07-20

安全逐梦人 2024-07-20 22:33:31

AI文章摘要生成器是一种利用人工智能技术,通过自然语言处理(NLP)来快速提取和总结文本内容的工具。这些工具能够帮助用户在不阅读原文的情况下,迅速掌握文章的核心观点和亮点。例如,Wordvice AI 文章摘要生成器可以精准提取各类文本内的关键信息,并以简洁的形式复述文本内容,从而提高阅读效率。此外,文皮皮等文字分析引擎也提供了类似的功能,能够自动生成文章摘要、导语以及重要句子。撰写良好的摘要需要理解文章的主题和核心内容,并保持清晰度和准确性。

任意文件读取漏洞

代码审计

权限获取

文件上传漏洞

跨目录上传

安全测试

安全工具使用

红蓝攻防研究实验室 2024-07-20 21:10:25

近期网络上的MSC格式的样本分析文章,对一些细节依然有一些疑惑,遂对其研究了一下。

安全聚 2024-07-20 20:04:48

近日,安全聚实验室监测到Apache CXF的WADL服务中存在一个高危的SSRF漏洞,编号CVE-2024-29736,CVSS评分为8.6。Apache CXF是一个开源的Web服务框架,支持JAX-WS和JAX-RS标准,提供数据绑定、安全性和扩展性等功能,广泛应用于开发人员中。该漏洞在配置了自定义样式表参数时,允许攻击者通过SSRF攻击REST Web服务。受影响的Apache CXF版本范围为4.0.0至4.0.5,以及3.5.9之前的版本。目前,Apache已经发布了修复版本,推荐用户更新至4.0.5或更高版本,以避免潜在的安全风险。官方提供了最新版本的下载链接,同时提供了技术支持渠道,用户可以通过关注“安全聚”公众号获取更多帮助。

SSRF漏洞

Apache CXF

CVE-2024-29736

高危漏洞

Web服务安全

漏洞预警

山石网科新视界 2024-07-20 18:00:10

山石网科发布实战指南,强调网络安全攻防演练前的准备,提供全面防护建议。包括收敛资产暴露面、漏洞排查与修复、弱密码修改、敏感信息排查、失陷主机检测、隐蔽入口梳理、外部网络梳理、员工安全意识培训、访问控制策略优化、关键设施防护、控制出网访问、建立安全情报网、构建欺骗防御、应急机制建设、自动化处置以及个人注意事项。此外,列出高危漏洞必修清单,强调及时修复,防止黑客利用。山石网科作为中国网络安全技术创新领导者,持续研发核心技术与安全芯片,提供全方位产品服务与解决方案,确保网络安全。

渗透云记 2024-07-20 17:38:37

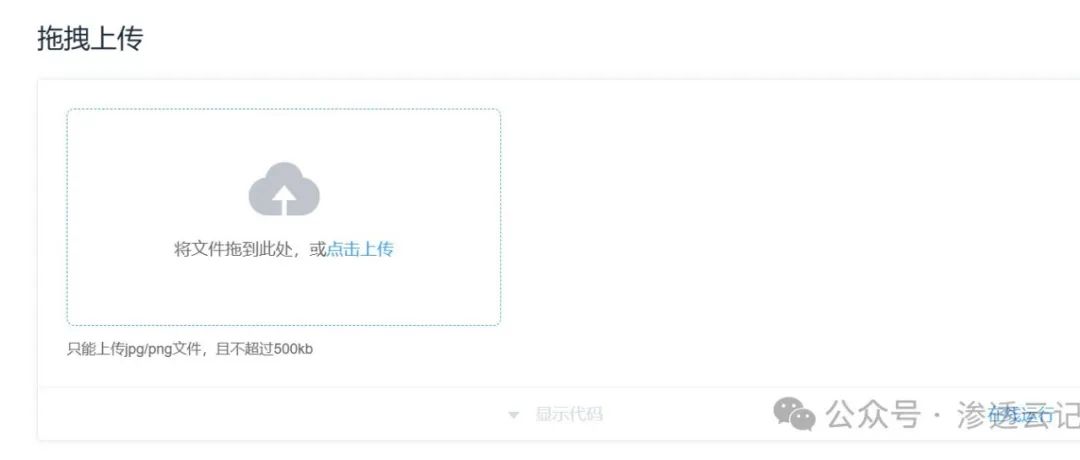

很长一段时间没有更新文章了,总结一下自己在遇到文件上传时遇到的问题,以及可以尝试的方法\\x0d\\x0a部分手法参考各位师傅,在这一并做一个总结,谢谢各位师傅分享。\\x0d\\x0a写的有点乱,各位师傅见谅~~~

暴暴的皮卡丘 2024-07-20 17:38:25

本文主要介绍了一种绕过Android APP强制升级的Hook方法。强制升级通常出于修复漏洞、适配新系统、功能改进、法规要求或停止旧版本支持等原因。文章首先建议在Java代码中使用Log类打印函数栈以确定hook点,然后通过Frida Hook JS脚本实现对Toast组件的hook,以获取函数调用关系。通过Objection工具,可以在App启动时自动hook特定类的所有方法。使用jadx-gui反编译工具结合静态分析,定位到获取App版本号的关键函数。文章提供了两种绕过强制升级的思路:一是hook获取版本号的函数,将其返回值修改为最新版本号;二是将执行升级操作的函数内容置为空,从而阻止升级。最后,通过注入hook脚本,验证了绕过强制升级的有效性。

移动应用安全

应用升级机制

代码注入与Hook技术

逆向工程

应用安全策略

ZeroPointZero安全团队 2024-07-20 16:12:51

有恒安全 2024-07-20 13:59:05

本文主要分析了某系统在admin/filemanager接口的index方法中存在的文件覆盖漏洞。漏洞的触发条件包括:请求参数path的获取,以及当POST请求的mode参数值为savefile,同时needpath与content参数不为空时,会触发fm.savefile方法。漏洞的核心在于FileManagerUtils.writeString方法,它将content参数中的内容写入到由getRealFilePath方法生成的路径中。如果backupfile方法执行成功且不报错,writeString方法将执行文件写入操作,实现文件覆盖。漏洞复现部分展示了如何通过构造POST请求,使用特定的mode、path和content参数,覆盖系统根目录下的login.jsp文件,并尝试通过url编码的webshell代码进行攻击。然而,由于系统存在filter过滤器,导致对jsp文件的访问请求被错误地拦截,返回404错误。最后,通过使用分号绕过黑名单限制,成功解析webshell并连接。文章详细阐述了漏洞的成因、复现过程以及绕过安全措施的方法,为网络安全学习者提供了宝贵的实战经验。

文件覆盖漏洞

代码审计

文件上传漏洞

WebShell上传

黑名单绕过

凝聚力安全团队 2024-07-20 08:20:40

泛微OA E-Cology getdata.jsp 接口存在一个 SQL 注入漏洞,通过这个漏洞可以操纵服务器的数据库。这意味着不法分子可以利用这个漏洞来获取对数据库的完全控制权,从而查看、修改甚至删除数据库中的数据,严重威胁系统的安全性。

SQL注入

数据库安全

漏洞复现

安全建议

法律法规

kali笔记 2024-07-20 08:03:39

本文以Kali Linux为例,介绍了SSH登录的两种常见方式及其配置方法。首先,文章指出SSH服务默认未启动,并通过执行特定命令启动服务,同时指出默认情况下root账户无法登录,需使用普通账户如kali账户进行登录。如需root账户登录,需修改sshd_config文件,允许密码认证并设置PermitRootLogin为yes,然后重启服务。其次,文章介绍了使用密钥登录的方法,包括在服务器上生成密钥对,复制公钥并将其添加到authorized_keys文件中,以实现无需密码的登录。最后,文章提到关闭密码登录功能,增强安全性,同时提醒用户保存好密钥文件。文章强调了SSH登录在运维中的普遍性,以及通过配置增强服务器安全性的重要性。