300 + 明星创业公司,3000 + 行业人士齐聚全球人工智能与机器人峰会 GAIR 2017,一 同见证 AI 浪潮之巅!峰会抢票火热进行中。

今天特放出 5 个直减 1300 元的无条件优惠券(见文末),在浏览器打开优惠券链接立即使用。

雷锋网按:6 月 4 日,雷锋网就报道过,最近出现一款手机勒索病毒,冒充热门手游《王者荣耀》辅助工具,也就是外挂。该勒索病毒被安装进手机后,会对手机中照片、下载、云盘等目录下的个人文件进行加密,并索要赎金。

这两天,雷锋网和发现此事的 360 安全中心的技术小哥保持联系,终于获得了一手分析情报。

是这样的,6 月 2 号,有童鞋反馈,他只是想下一个 “打农药” 的 “辅助工具”(没好意思说 “外挂”),然后手机就被锁屏了,还出现了类似于 “永恒之蓝” 的勒索界面。

这位童鞋一下就不淡定了,发出了 “在线等,挺捉急的” 求救。

20 块都不想给你

技术小哥先进行了初步分析后发现,除了诱惑用户下载和安装,这款勒索病毒还会通过 PC 端和手机端的社交平台、游戏群等渠道进行传播扩散。

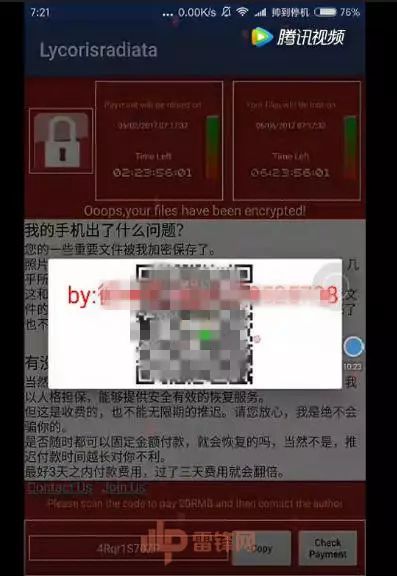

也许对 “永恒之蓝” 带来的邪恶影响带着极其黑暗的崇拜,这款勒索软件的作者把勒索敲诈页面做成了高仿电脑版的 “永恒之蓝” 勒索病毒。软件运行后,安卓手机用户的桌面壁纸、软件名称和图标会被篡改。手机中的照片、下载、云盘等目录下的文件进行加密,并向用户勒索赎金,金额在 20 元、40 元不等。并且宣称 3 天不交赎金,价格将翻倍,7 天不交,将删除所有加密文件。

纳尼,你辛辛苦苦做了一个安卓机锁屏病毒,然后勒索 20 元到 40 元?你是不是看不起我们 “王者荣耀” 玩家?

按照上次 DNF 玩家因为一句 “死肥宅” 就要求玩家穿西装直播的套路,王者荣耀玩家可能会妥妥地不服气啊!

技术小哥不这么想,敢挑衅我们做安全研究的?20 块都不给你!

勒索病毒作者已被找到

技术小哥开展了一轮深度分析,发现该病毒变种较多,通过生成器选择不同的配置信息,可以在加密算法、密钥生成算法上进行随机的变化,甚至可以选择对生成的病毒样本进行加固混淆。由于其生成器衍生版本众多,每个生成器又可以进行随机化的配置,很大程度上增加了修复难度。

简而言之,就是童鞋,你要小心,你躲过了今天,还有明天。

目前发现的病毒样本采用的是 AES 和异或的加密方式,其恢复难点在于随机化的配置信息,面对众多的密钥随机方式,不容易找到统一的恢复方法。

目前,已发现的随机方式统计如下:

1、 加密方式:AES、异或;

2、 密钥生成算法:随机数字加固定值、随机字符串;

3、 密钥使用的固定值在不同版本中不同。

不仅发现了该勒索病毒的 “套路”,技术小哥一发力,找到了 “罪魁祸首”。

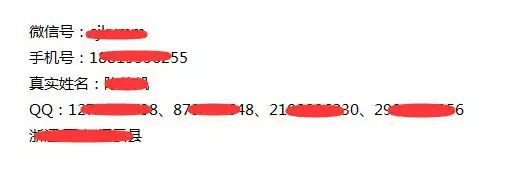

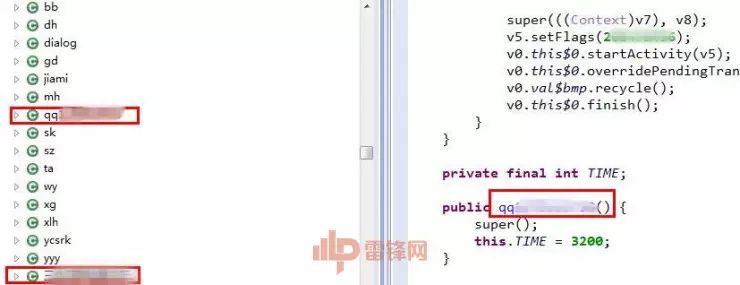

通过对冒充王者荣耀辅助的勒索软件进行详细分析发现,作者在病毒开发中常使用的 QQ 号为 127*****38,由此关联到的多个作者 QQ 号中,作者大号 873*****8 早在 2016 年就开始在网上传播病毒生成器。这些病毒生成器使用者需向生成器作者支付一定金额来获取使用权限。

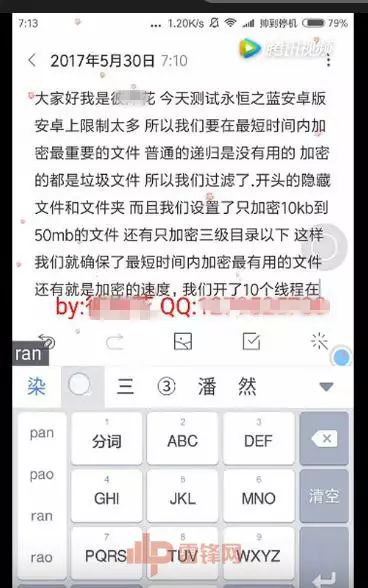

病毒作者号称这是 “永恒之蓝” 安卓版,并在自己的 QQ 空间,大肆炫耀宣传(目前已删除)。

技术小哥甚至已经顺藤摸瓜找到了该作者的其他个人信息,对,你跑不掉了。

病毒传播居然采用 “收徒” 制

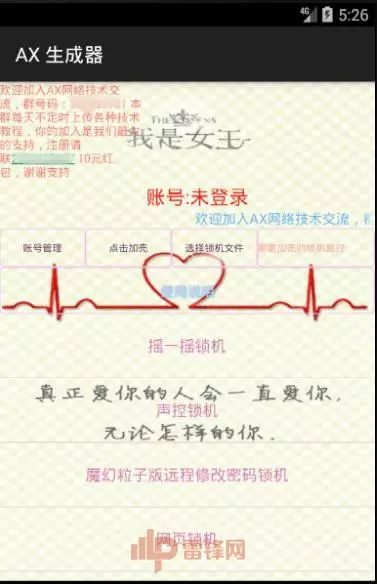

找到了作者和病毒变种后,技术小哥咬咬牙,分析出了该勒索病毒的传播路径和工具。不看不知道,一看吓一跳。这个传播制作工具居然采用类似于 “收徒” 的传播方式。

1、 病毒作者制作病毒生成器自己使用或授权他人使用;

2、 通过 QQ 群、QQ 空间、或是上传教学视频传播制作教程;

3、 作者徒弟修改病毒生成器,自己使用或是授权他人使用。

仿佛看了一窝传销组织。

勒索病毒的传播主要是通过伪装成当下比较火的软件,诱使用户下载,如王者荣耀辅助、王者荣耀美化等工具。是的,不仅照顾到 “外挂” 需求,还看到了 “美化” 需求。

作者你出来,你说你是不是资深 “农药” 玩家?我们中间是不是混入了一个内鬼?!

好,辛辛苦苦招募 “下线” 后,这个病毒究竟是怎么传播的?

我们来看一下几个传播渠道:

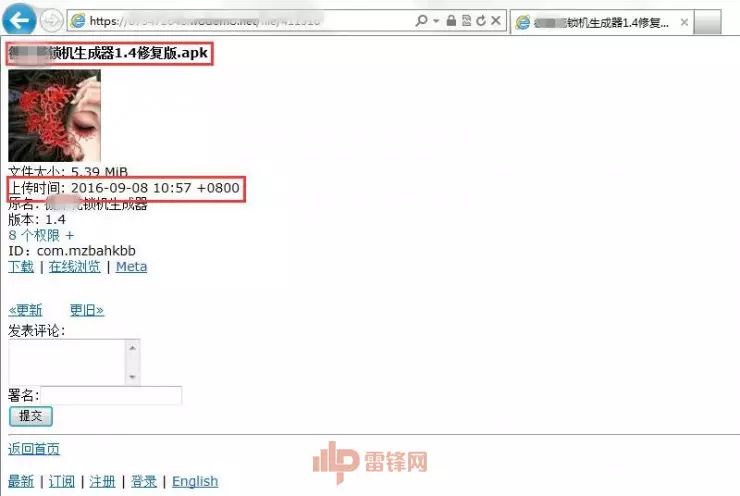

通过网站传播

静态分析病毒过程中,我们找到疑似病毒作者的 QQ 号,通过关联分析,我们定位到该病毒作者早在 2016 年就开始传播病毒生成器。

看来,作者早有预谋。

通过 QQ 群传播

病毒作者通过 QQ 群发布病毒制作教程,并出售生成器,价格 10 元、20 元不等。不仅自己使用生成器生成勒索病毒,作者还通过 QQ 群传播发展下线,目前已发现病毒生成器种类多达数百个,背后的团伙不只一人。

这些病毒生成器形式多样,但是通过其代码可以看出与原作者的直接联系。

通过视频传播

通过视频传播

近期该作者在网上发布测试视频进行传播。https://v.qq.com/x/page/i05086gw4a5.html。

技术流:病毒详细分析

在惊叹之后,作为雷锋网网络安全频道的读者,你也许是一个技术控,所以来看一波技术小哥倾情奉献的病毒详细分析。

核心流程分析

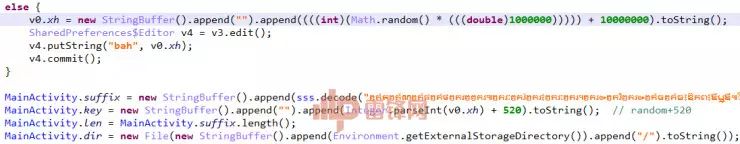

勒索病毒运行后首先会生成 [10000000,19999999] 区间内的一个 8 位随机数

1、加密入口

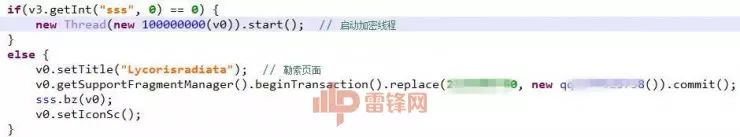

首次进入软件时启动加密线程,否则主页替换为勒索页面

2、文件遍历

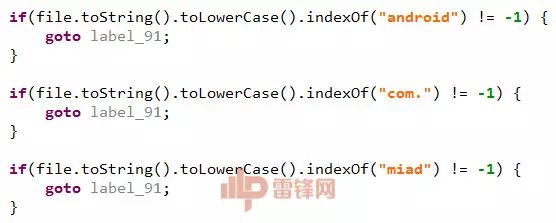

遍历根目录 / storage/emulated/0 / 下所有文件,过滤路径中包含 android、com.、miad 的目录;如果路径中包含 download(系统下载)、dcim(相机照片)、baidunetdisk(百度云盘),则对该目录下的所有文件进行加密处理。病毒只加密 10kb 到 50mb 之间、文件名中包含 “.” 的文件。

3、加密逻辑

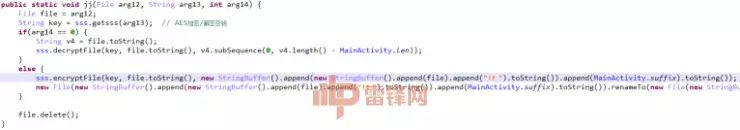

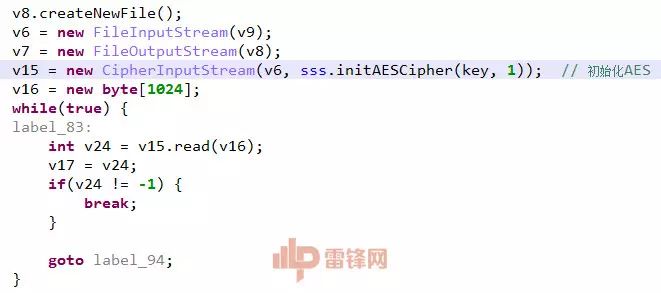

调用 getsss() 生成 AES 加密 / 解密密钥。

调用 AES 算法加密文件。

加密成功之后,对文件进行更名,更名为: 原始文件名 +. 勿卸载软件解密加 QQ3135078046bahk + 随机数。

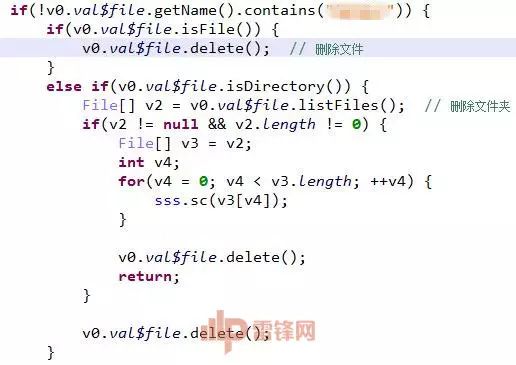

4、文件删除操作

指定时间内未交赎金后,勒索病毒将会对加密的文件进行删除操作。

变种特征

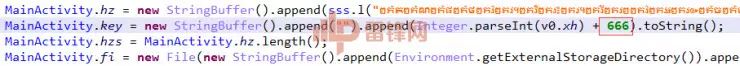

变种 1: 替换密钥附加值

类似变种还有随机数 + 666、随机数 + 520、随机数 + 1122330 等几个版本。

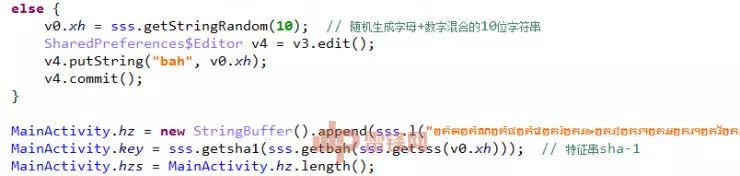

变种 2: 增强加密密钥生成算法

随机生成字母 + 数字混合的 10 位字符串。

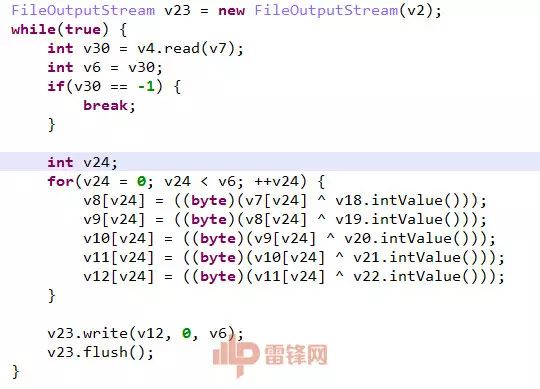

变种 3: 异或加密算法

本文参考资料来源:360 安全中心关于该勒索病毒的分析报告,原标题为《Android 版 “永恒之蓝” 全揭秘》。

100 + 优质展位,1000 + 传统供应链玩家,全球顶级技术方案商悉数亮相,帮企业实现 AI 技术方案快速对接,掘金万亿 AI 产业!高端资源、优质展位、名额有限,再不申请就没了!电话或微信联系方式:15013779392

6 月 7 日直减 1300 优惠券

仅限「参会门票」 手慢无

https://gair.leiphone.com/gair/coupon/s/5937b2ebd65d0

https://gair.leiphone.com/gair/coupon/s/5937a65428a3f

https://gair.leiphone.com/gair/coupon/s/5937a654287ba

https://gair.leiphone.com/gair/coupon/s/5937a6542858chttps://gair.leiphone.com/gair/coupon/s/5937a654282dd

ps:优惠券仅限「参会门票」每张只能使用一次,额度每天递减 50 元,有效期为 1 天。长按复制链接,在浏览器打开立即使用。