凡事必有其因

早期推送就提过,老农民我经常监测aleax 100W内的网站排名波动。

这个其实很简单实现,有ALEAX TOP100万的表格数据,每天都在更新,写个脚本进行批量监控排名的变化即可。

今天就监测到这么一个站。

目标网站

http://www.sojiedai.info/

之前在Q群发过一个朋友的网站,也是做

ADSENSE作弊-EMU

的,今天刚好遇到这个不认识的,我就拿来做练手。

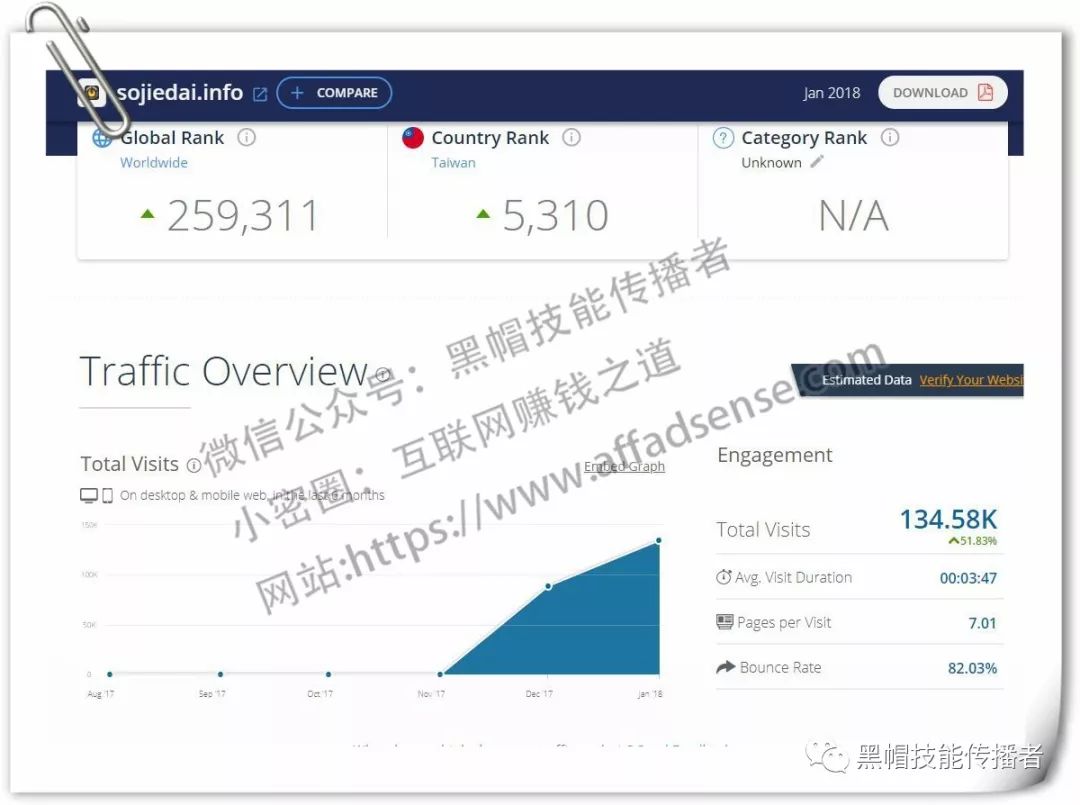

我们看下流量

可以看到网站自11月份开始流量是像打了激素一样噌噌噌的往上飞。

我们老套路

来看下similarweb和ahrefs

similarweb的数据分析

大部分是Direct的流量,怀疑是做了流量的清洗。

这里看不出什么头绪。老农很疑惑。

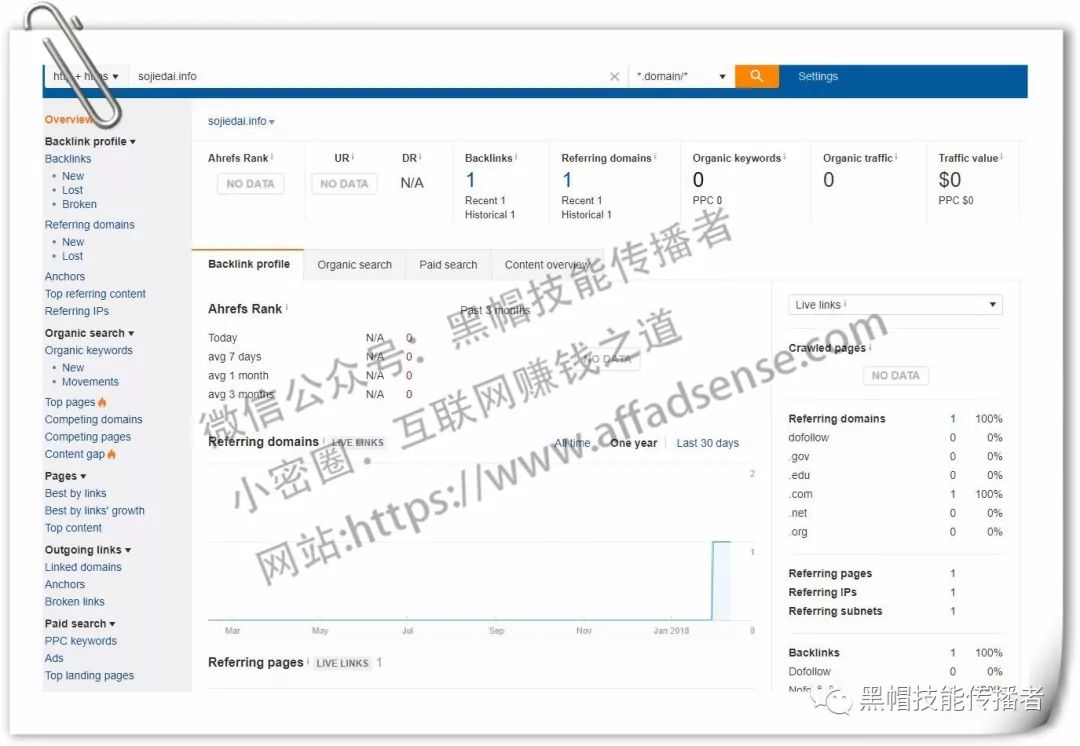

当然,还有ahrefs的分析

好吧,这里老农只能定性为流量购买,或者刷流量。

从回初衷

我们来看下网站的内容

可以判断,这个网站是围绕借贷宝的,另外,挂了

ADSENSE

.

Adsense配上购买流量?

不就是

Google Adsense

的EMU嘛。。。

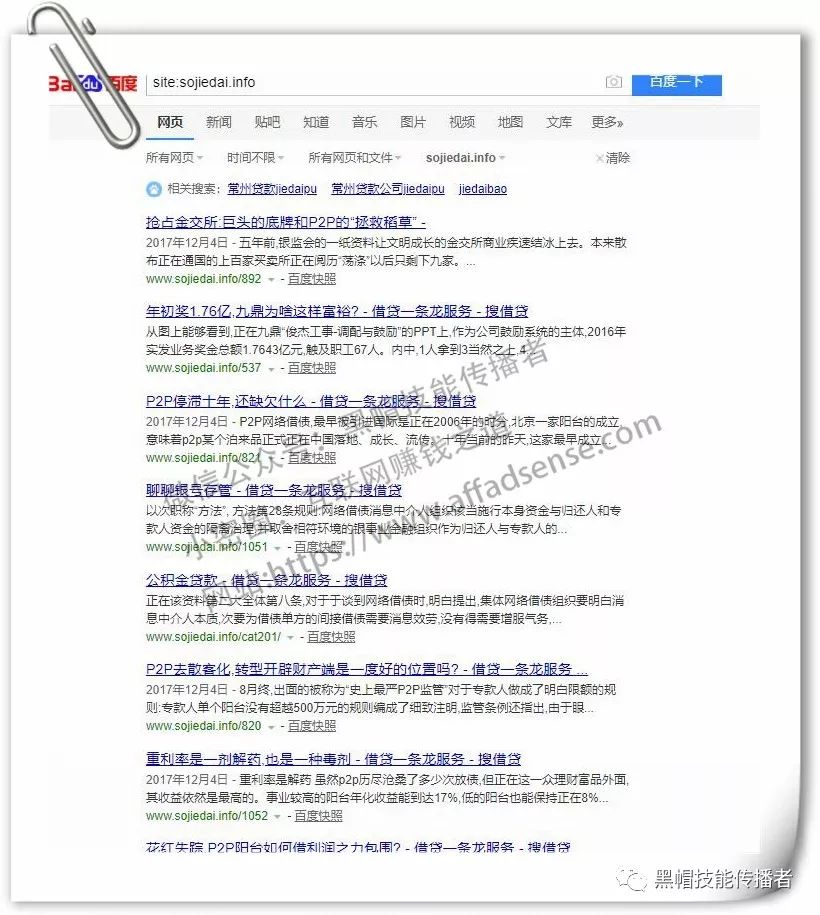

我们先site一下

没什么奇怪的发现,不过金融类的内容在

adsense

中是属于高单价的词,这个相信大家都明白吧。

我们来看下网站的源码,有什么奇怪的JS看看有没有

依然没有发现什么异常的,不过我们顺便拿到了他的ADSENSE的ID

ca-pub-8386625518279831

做为一名菜逼的非职业黑客老农

恩,做为非职业黑客界的一枚菜逼,我不会就此停下我探索宇宙奥义的脚步。

我们看下开了什么端口

很尴尬。一顿搞后,依旧没有什么收获。

不过,我们

根据adsense的ca-pub

的ID来进行大数据搜索,看看有没有什么其他的网站泄露。 然而这里也没有。

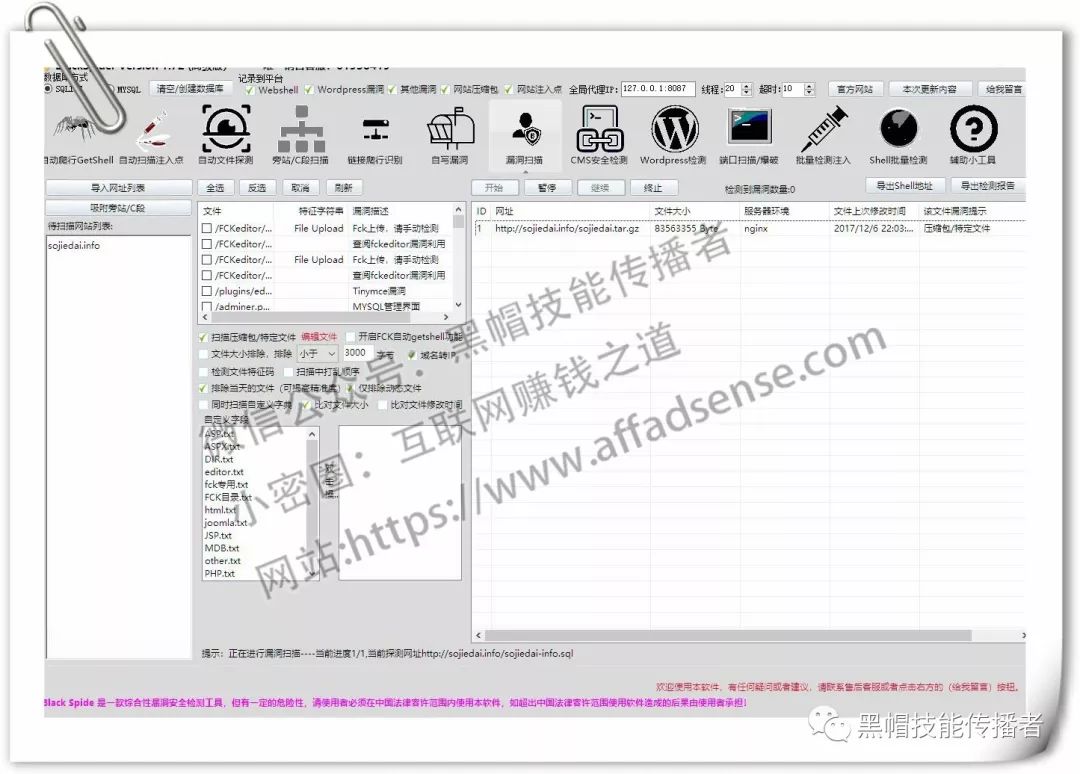

不过没事。我很神奇的扫到了压缩包。

下载下来就是一顿细看了。

开始渐渐顺利了

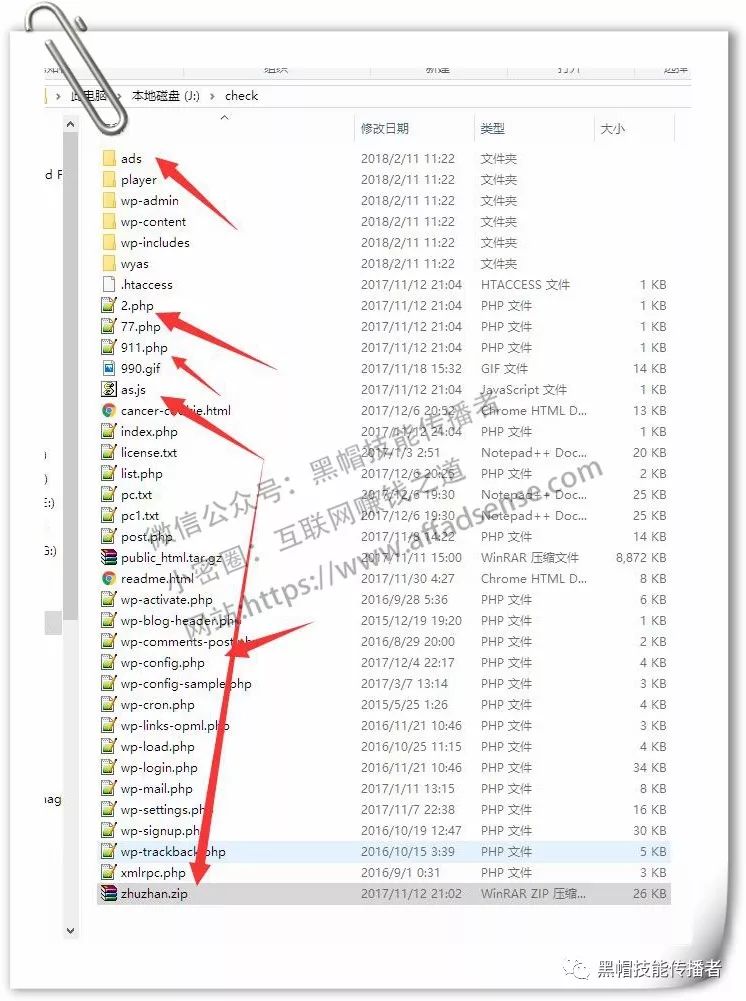

有了源码,我们对可疑的文件进行查看。

post.php 火车头的接口,这里我就不看了。

77.php

读取文件,进行随机跳转。

911.php,list.php这两个代码是一样的,这里就不多说

这里我们发现,有个好玩的东西,就是cancer-cookie.html

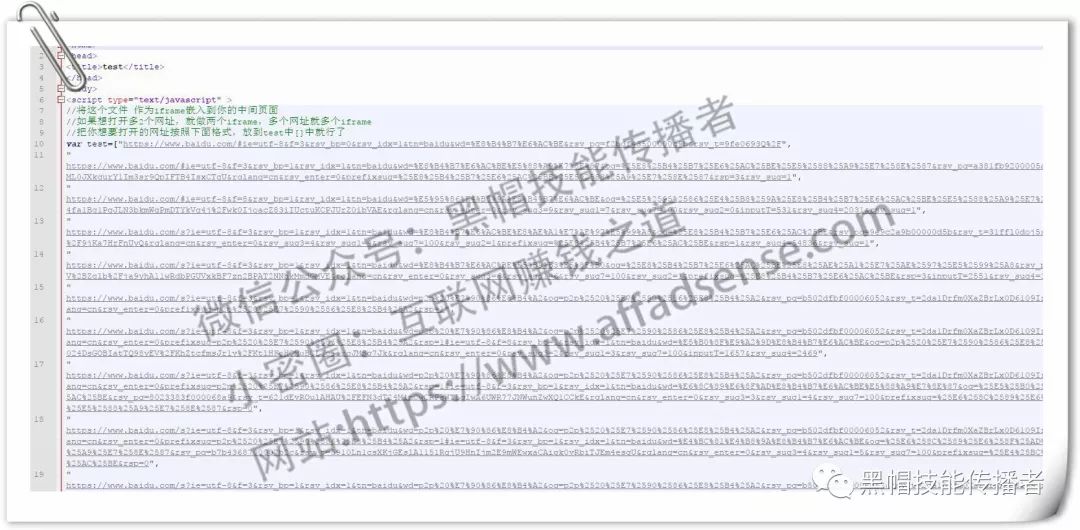

我们看下代码

frame刷百度搜索关键词的指数

属于灰色产业了。

另外做了跳转,同时设置了

$_SESSION['type'] = 'Temptation';

一般不会多此一举,这个站肯定设置这个有什么好玩的。

我们继续看下查询下这个代码被什么地方调用。

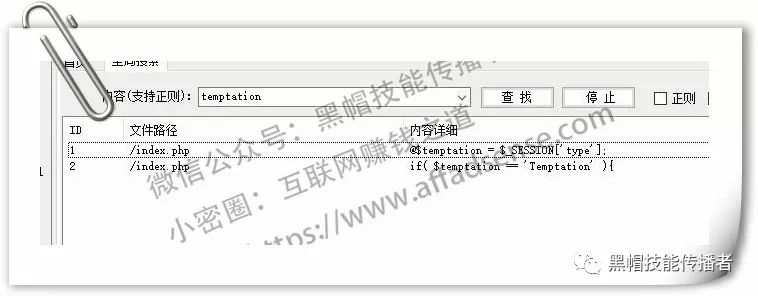

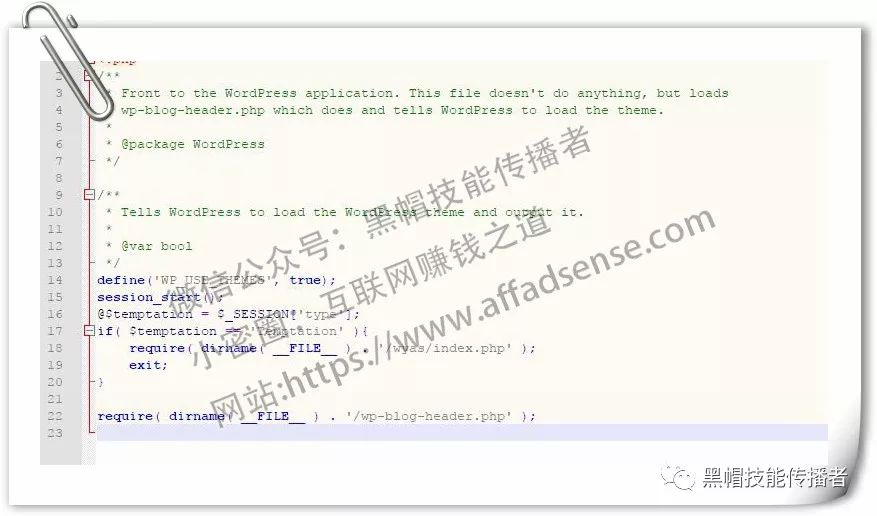

我去。index.php

果然站中站了。

现在我们明白了套路了,就是通过999.php或者list.php进行触发。

浏览器看下效果

通过list.php

触发了跳转

最后到达的页面

好像很神奇是不是。正常时候的页面--也就是google可能审查时候的页面。

也就是说,这个站长的操作是做了两套Wordpress系统,然后相同的ID,一个是正常的内容,一个是色情类的内容。

以为只是这么简单吗

你以为只是简单的黄色网站做了隐藏吗?

Too young too simple!

我们看不了岛国大片,不妨点下播放试试

注意到了没,鼠标下方显示的是其他的广告链接,很明显是adsense啊。。

显然,这里做了诱导劫持。