攻击团伙情报

-

利刃鹰组织针对中东西亚网空的活动揭露

-

疑似双尾蝎APT组织以CIA资助哈马斯主题为诱饵的攻击分析

-

阻击APT:奇安信QOWL引擎挫败BITTER针对国内政企的定向攻击

-

Turla新后门Crutch,可将窃取文档存入Dropbox

-

OceanLotus组织的新MacOS后门

攻击行动或事件情报

-

与海莲花基因相似的Bismuth组织借用挖矿软件隐藏其真实意图

-

供应链攻击活动通过恶意npm软件包,分发njRAT木马

-

Bandook木马重现,与黑客组织Dark Caracal相关

恶意代码情报

-

银行木马Gootkit和勒索软件REvil针对德国用户

-

针对全球各组织的攻击活动中发现新勒索软件变体Egregor

-

Medusalocker勒索团伙破解商业远控RemoteUtilities,实施窃密勒索

-

挖矿僵尸网络Xanthe,针对不当配置的Docker

漏洞相关情报

披露时间:2020年11月30日

情报来源:

https://mp.weixin.qq.com/s/X-isSV-W5048Kf1GMXy5bA

相关信息:

近期奇安信威胁情报中心注意到一波针对伊斯兰国、基地组织、库尔德族群和土库曼族群进行持续攻击的活动,时间跨度从自2019年3月起至今,通过从多源信息的交叉比对推测攻击组织来自中东某国,将其命名为利刃鹰组织。

利刃鹰组织主要使用开源和商业攻击软件,平台涵盖Windows和Android,截止目前共捕获到Android平台攻击样本43个(涉及SpyNote和Gaza007),Windows平台攻击样本26个(涉及Bladabindi 、Remcos、Loda 和Warzone),涉及的C&C域名3个。

攻击样本还涉及到多种常见行业应用,包含电视应用、社交保护应用、保险应用、网络应用及游戏应用等,疑似来实现对其关注的区域进行范围监控;另还涉及到多款监控辅助应用,包含位置查看、电话号码定位、自动通话记录和屏幕录制等,疑似来实现反监控。攻击载荷主要存放在第三方存储网站上(up4net.com),再通过生成对应短链接,最后发布到钓鱼信息中进行载荷投递。

疑似双尾蝎APT组织以CIA资助哈马斯主题为诱饵的攻击分析

披露时间:2020年12月01日

情报来源:

https://mp.weixin.qq.com/s/gGs57IuA5LS9bzqK8Lfpbg

相关信息:

近日,奇安信威胁情报中心发现多个伪装成视频、文档和图片的可执行文件,此类样本将图标设置为对应的诱饵类型,诱导受害者点击执行。当样本执行后,将释放展示相关诱饵迷惑受害者。释放展示的诱饵包括CIA对哈马斯支持的相关政治类诱饵、巴勒斯坦地区美女视频图片、简历相关文档等。发现的后门包括VC后门和Pascal后门。一旦落地,后门将收集受害系统信息并与C2通信接收指令,以进行下一步操作。经过溯源关联后发现,此次捕获样本疑似均来自APT组织双尾蝎。

阻击APT:奇安信QOWL引擎挫败BITTER针对国内政企的定向攻击

披露时间:2020年12月02日

情报来源:

https://mp.weixin.qq.com/s/FU-on3jRGa-UGHNzGHqqQg

相关信息:

近日,搭载了奇安信威胁情报中心自主研发反病毒引擎QOWL的奇安信安全终端“天擎”成功阻断蔓灵花组织针对国内企业的定向攻击活动,在此次攻击活动中,该组织依旧使用了其常用的攻击手法,企图释放执行其常用的下载者进行恶意软件部署,但被QOWL杀毒引擎成功拦截。

同时,奇安信威胁情报中心红雨滴团队在日常的威胁狩猎中也捕获了蔓灵花组织利用中文诱饵样本的攻击活动。捕获的样本为伪装成船舶工业相关诱饵的SFX文件,运行后将向受害者展示诱饵PDF,从而达到迷惑受害者的目的,诱饵企图释放执行其常用的下载器进行恶意软件部署,下载器运行后,首先解密相关配置信息,然后获取计算机名称、用户名、MachineGuid和SystemInfo等基本信息,拼接后,构造Get请求包数据,与C2通信,获取数据解析执行。若返回数据包中存在“YESFILE”则获取其他插件模块执行。研究人员发现的插件均为该组织常见的模块,涉及键盘记录器、文件上传、远控木马和自启动模块。

在此轮攻击活动中,蔓灵花组织攻击手法变化不大,且仍然使用奇安信曾披露过的C2服务器进行通信,同时该C2服务器分发的插件模块也与此前攻击活动中的基本一致。

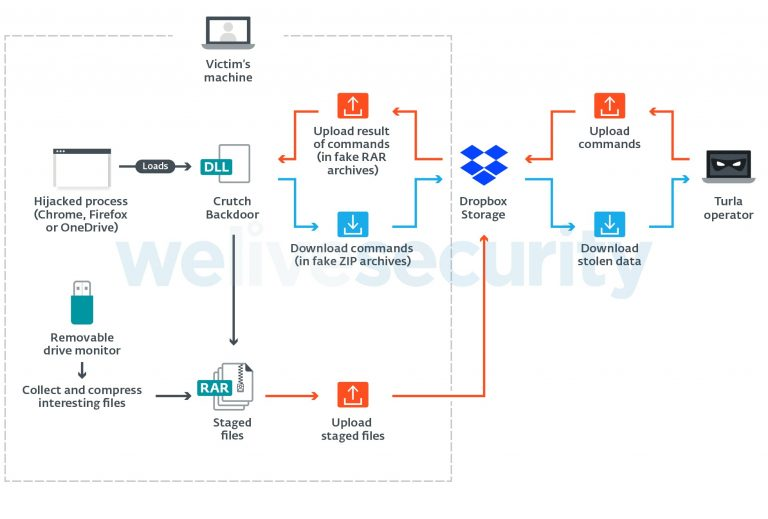

Turla

新后门Crutch,可将窃取文档存入Dropbox

披露时间:2020年12月02日

情报来源:

https://www.welivesecurity.com/2020/12/02/turla-crutch-keeping-back-door-open/

相关信息:

ESET

研究人员发现了Turla组织使用的新后门和窃密工具Crutch,分析认为Crutch并非第一阶段的后门程序,而是在攻击者入侵组织网络之后才部署的。入侵手段包括,使用第一阶段植入物Skipper,然后通过横向移动来破坏本地网络上的其他计算机,使用PowerShellEmpire。Crutch包括一个后门,该后门使用官方HTTPAPI与硬编码的Dropbox帐户进行通信。它可以执行基本命令,例如读写文件或执行其他进程。它通过对Chrome,Firefox或OneDrive的DLL劫持而持久存在。在某些变体中,使用GitHub或常规域名作为C2通道。

披露时间:2020年11月27日

情报来源:

https://www.trendmicro.com/en_us/research/20/k/new-macos-backdoor-connected-to-oceanlotus-surfaces.html

相关信息:

趋势科技研究人员最近发现了一个新的后门,该后门为伪装成正常Word文档的zip文件,利用MacOS的默认程序执行。与旧版本的OceanLotus后门一样,新版本包含两部分主要功能:收集操作系统信息并将其传递给其它恶意C2服务器并接收其它C2通信信息;以及常见后门功能。

研究人员认为该后门与黑客组织OceanLotus有关。OceanLotus主要对媒体、研究和建筑等行业进行有针对性的攻击。最近,Volexity的研究人员还发现他们利用恶意网站传播恶意软件。

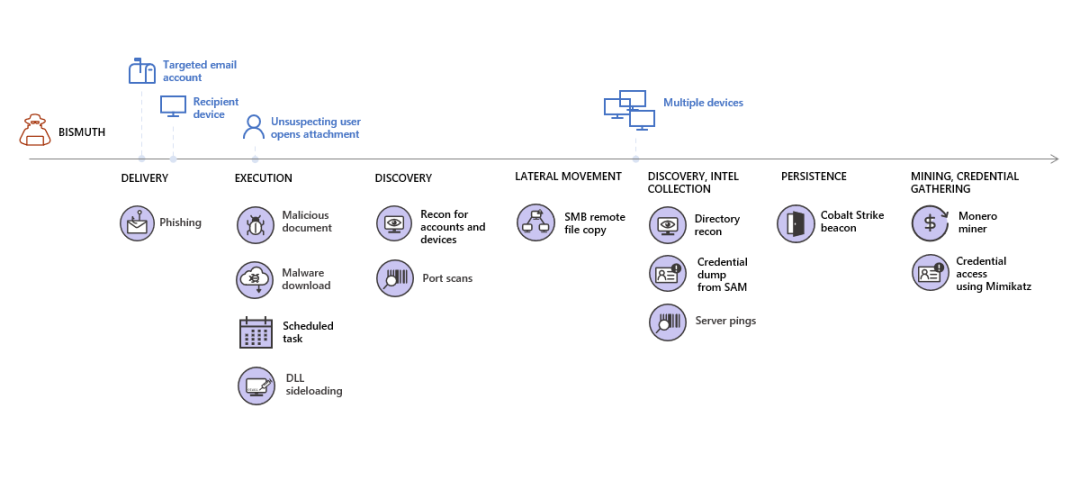

与海莲花基因相似的Bismuth组织借用挖矿软件隐藏其真实意图

披露时间:2020年11月30日

情报来源:

https://www.microsoft.com/security/blog

/2020/11/30/threat-actor-leverages-coin-miner-techniques-to-stay-under-the-radar-heres-how-to-spot-them/

相关信息:

恶意挖矿软件通常与网络犯罪相关,而非国家层面的攻击活动。若挖矿不属于高级威胁类型,就意味着它不是安全研究员最需紧急解决的安全问题之一。BISMUTH近期的活动则利用了伪装为挖矿软件降低其真实意图曝光风险。

BISMUTH

与OceanLotus或APT32具有相似之处,早在2012年就一直在进行日益复杂的网络间谍攻击,同时使用定制和开源工具来瞄准大型跨国公司,政府,金融服务,教育机构以及人权和民权组织。但在2020年7月至2020年8月的竞选活动中,该组织将Monero挖矿软件部署到针对法国和越南的私营部门以及政府机构的攻击中。

BISMUTH

使用挖矿机是出乎意料的,但与该组织的长期的攻击手法是一致的。这种攻击模式在最近的这些攻击中特别明显,初始阶段使用鱼叉式网络钓鱼电子邮件,该邮件经过事先侦察为目标组织的特定收件人精心设计,从而建立了更大的可信度,以说服目标打开恶意附件并启动感染链。

BISMUTH

二阶段攻击方法是大量使用DLL侧面加载,这种技术将合法的DLL替换为恶意的DLL,以便在运行关联的应用程序时加载后者。在最近的攻击中,BISMUTH利用各种合法软件的副本来加载恶意DLL文件并在这些合法应用程序的上下文中执行任务。为了执行DLL侧载,BISMUTH引入了各种应用程序的过时版本,包括Microsoft DefenderAntivirus、Sysinternals DebugView、McAfee和Microsoft Word 2007。

最后BISMUTH利用power shell脚本进行无文件攻击,其在受感染的网络上尝试横向移动到服务器等高价值目标后,将下载安装其他组件或工具以进一步传播或执行更多操作。

供应链攻击活动通过恶意npm软件包,分发njRAT木马

披露时间:2020年12月01日

情报来源:

https://blog.sonatype.com/bladabindi-njrat-rat-in-jdb.js-npm-malware

相关信息:

Sonatype

最近在npm注册表中发现了新的恶意软件。该恶意软件与流行的远程访问木马(RAT)捆绑在一起。恶意软件包为:jdb.js和db-json.js。两个软件包均由同一作者发布。

npm

软件包jdb.js模仿了合法的基于NodeJS的数据库库jdb,包含三个文件:包含njRAT有效负载的Windows可执行文件patch.exe;用于数据收集和侦查、启动patch.exe的module.js;用于启动module.js的package.json清单文件。

另一个恶意软件包db-json.js看起来没问题,但是其暗中将恶意的jdb.js作为依赖项,也会使开发人员面临风险。

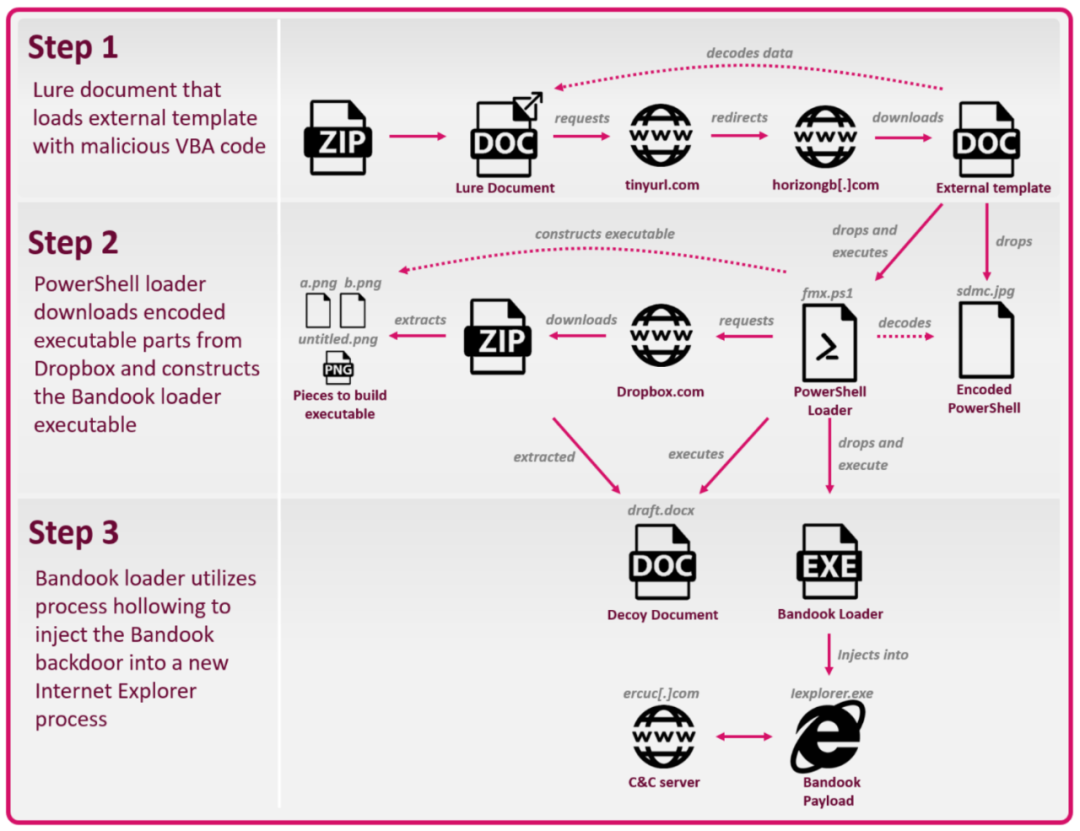

Bandook

木马重现,与黑客组织Dark Caracal相关

披露时间:2020年11月26日

情报来源:

https://research.checkpoint.com/2020/bandook-signed-delivered/

相关信息:

Check Point Research

最近发现了针对全球包括智利、塞浦路斯、德国、印度尼西亚、意大利、新加坡、瑞士、土耳其和美国的各个目标如政府、金融、能源、食品工业、医疗保健、教育、IT和法律机构的恶意软件Bandook,其带有数字签名的变种并非由攻击者内部开发和使用,而是属于第三方出售给攻击者的攻击性基础设施的一部分。

研究人员发现了三种不同的恶意软件变体:具有120个命令的完整版本(未签名);具有120个命令(带符号)的完整版本(单个示例);精简版,带有11个命令(带符号)。并认为其背后的攻击者与Dark Caracal相关。

银行木马Gootkit和勒索软件REvil针对德国用户

披露时间:2020年10月09日

情报来源:

https://blog.malwarebytes.com/threat-analysis/2020/11/german-users-targeted-with-gootkit-banker-or-revil-ransomware/

相关信息:

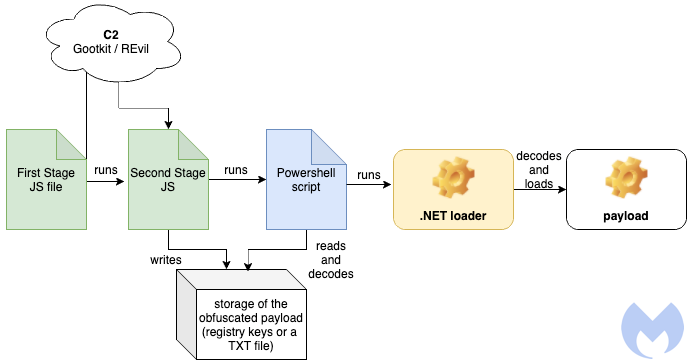

研究人员在针对德国用户的攻击活动中,发现攻击者通过社工或走私下载诱骗用户下载恶意文件;通过JavaScript脚本下载带有嵌入式PE的恶意负载,该负载可能是Gootkit的加载程序,也可能是REvil勒索软件的加载程序;下载的代码块负责维持持久性,同时运行一个Powershell脚本,负责读取写入的代码,对其进行解码和运行;加载程序使用两种PE注入方法,Process Hollowing和手动加载到父进程中。

针对全球各组织的攻击活动中发现新勒索软件变体Egregor

披露时间:2020年11月26日

情报来源:

https://www.cybereason.com/blog/cybereason-vs-egregor-ransomware

相关信息:

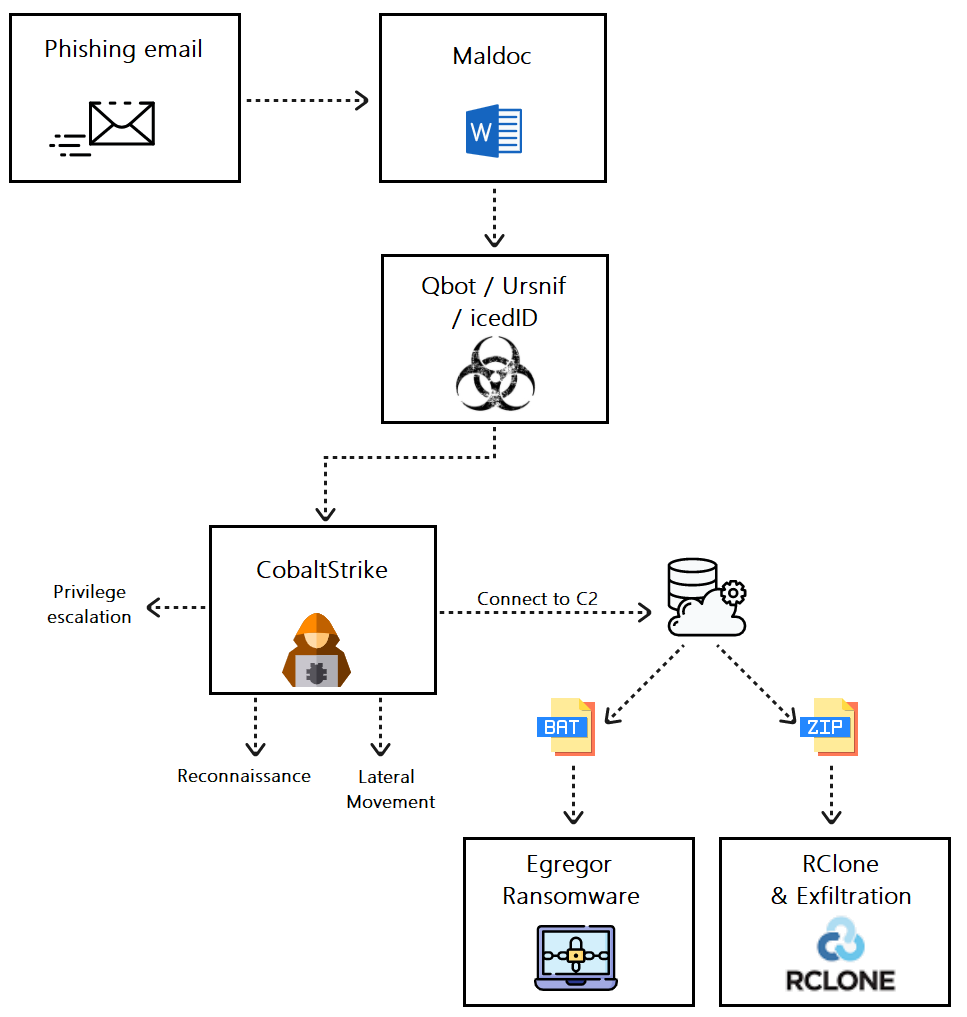

Egregor

是2020年9月首次发现的勒索软件变体,最近在对全球各组织(包括游戏行业巨头Crytek和Ubisoft)的几次复杂攻击中出现。

最初的感染始于网络钓鱼电子邮件,其中包含嵌入附件文档中的恶意宏。宏代码下载了Qbot icedID或Ursnif这类商业恶意软件,其提供了窃取敏感信息的功能,这些信息随后将用于横向移动。

攻击后期,在受感染的计算机上安装了CobaltStrike信标。攻击者使用侦查工具,例如Adfind和Sharphound来收集有关用户,组,计算机等的信息。恶意软件在受害者的计算机上立足后,便开始与C2进行通信,以下载其他组件,包括脚本,DLL和其他文件,这些组件最终将用于渗出数据和加密文件。Egregor与Sekhme、Maze勒索软件代码相似。