2024-08-07 微信公众号精选安全技术文章总览

洞见网安 2024-08-07

安全聚 2024-08-07 20:39:33

近日,安全聚实验室监测到 Apache CloudStack 存在密钥泄露漏洞,编号为:CVE-2024-42062, 拥有域管理员访问权限的攻击者可以利用此漏洞获得root管理员和其他账户权限,导致权限提升,并且可以执行恶意操作。

权限提升漏洞

API密钥泄露

Apache CloudStack

CVE-2024-42062

高危漏洞

安全预警

版本更新

XG小刚 2024-08-07 20:23:45

tomcat绕waf的深入研究

Beacon Tower Lab 2024-08-07 19:55:18

国内大量家用路由器网络访问异常和流量劫持事件分析

DNS劫持

中间人攻击

网络安全漏洞

信息泄露风险

远程权限获取

网络安全事件

路由器安全

公网安全

小羽网安 2024-08-07 19:00:31

蚁景网安 2024-08-07 17:30:48

在现代的网络安全攻防演练中,单一漏洞的利用已不足以直接取得胜利,需要综合运用多种技术手段。文章描述了一次渗透测试的过程,首先通过目录扫描发现了web目录下的xxx.zip文件,推测为系统维护时留下的备份文件。下载并分析后,确认该系统使用.net开发,但尝试利用文件上传漏洞并未成功。随后,通过审计源码,发现系统存在未授权的/api/user/getusers接口,可以遍历用户信息。进一步探索中,攻击者发现了jwt_token的secret,但该secret为非文本的字节序列,需要通过编写脚本进行处理。最终,通过伪造jwt_token,成功获取了系统管理员权限。文章强调了在渗透测试中,不仅要关注常见的漏洞利用,还要结合系统功能和认证机制,进行多角度评估和探索,以高效快速地拿下靶标。

信息收集

目录扫描

源代码泄露

代码审计

文件上传漏洞

SQL注入漏洞

未授权访问

JWT安全

权限提升

黑战士 2024-08-07 16:30:12

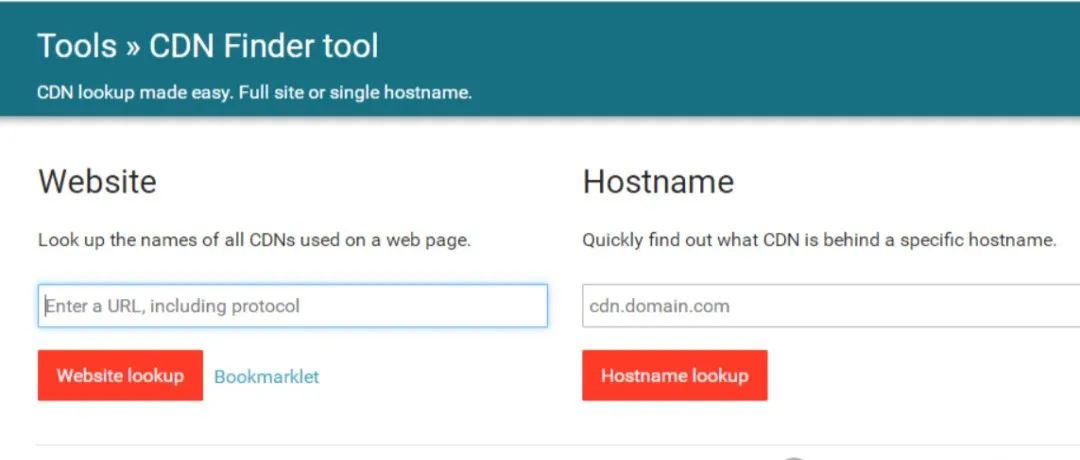

CDN是一种用于加速访问的技术,通过在不同地区部署服务器,使得用户能够就近访问,从而减少延迟并隐藏原始服务器的真实IP地址。国内和国外都有多家知名CDN服务商。判断网站是否使用CDN可以通过ping命令或在线工具进行检测,如站长工具的全国ping或cmd的nslookup命令。如果不同地区解析到的IP不同,或解析结果有多个,可能使用了CDN。要找到CDN背后的真实IP,可以通过多种方法,包括查询子域名、DNS历史解析记录、网站邮件头IP、网络空间安全引擎搜索、SSL证书信息、国外主机解析IP等。这些方法可能存在误报,但提供了寻找真实IP的途径。此外,还可以通过扫描全网或利用域名备案信息进行广域探测,以发现未被CDN保护的边缘子域,进一步验证其IP地址。

CDN_Bypass

IP_Tracing

DNS_Enumeration

Subdomain_Discovery

Email_Header_Analysis

SSL_Certificate_Analysis

Web_Scanning

ICP_Record_Research

Code4th安全团队 2024-08-07 14:39:07

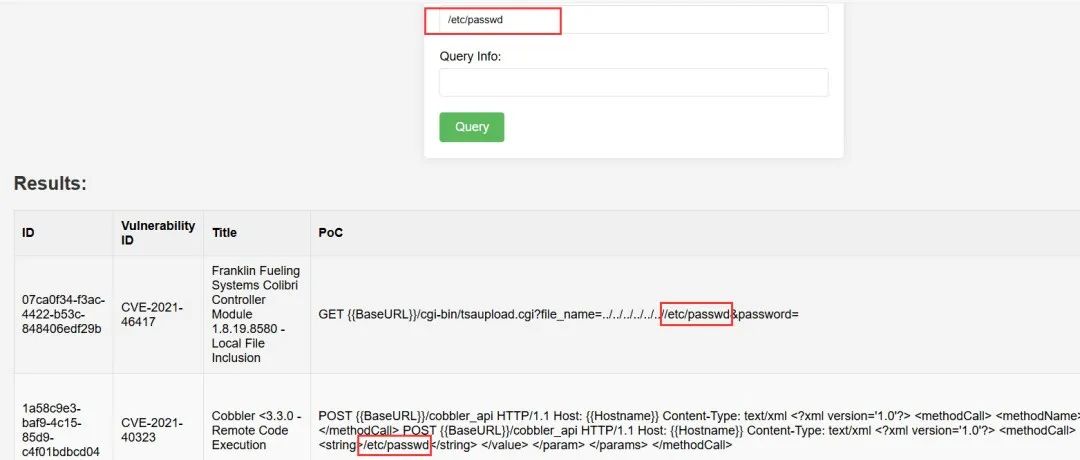

本文介绍了一种构建漏洞检索数据库的方法,该方法利用Nuclei的历史YAML漏洞脚本来填充数据库,以便于进行全文搜索。Nuclei模板中包括了fofa-query或shodan-query等字段,用于资产检索。对于POC的解析较为复杂,因此仅进行了简单的匹配条件解析,并将匹配语句原文存储。数据库结构包括漏洞ID(如CVE或CNVD编号)、标题和其他基本信息。为实现交互式查询,作者使用Flask搭建了一个简易的Web界面,用户可以通过SQL模糊查询来获取漏洞信息。在展示漏洞详情时,为了避免XSS攻击,未对某些字段进行转义处理。提供的示例展示了如何查询特定CVE编号的漏洞以及含有特定字符串(如"/etc/passwd")的POC。此项目使用的数据集限于2021年的Nuclei内置CVE漏洞信息,源代码及数据库文件已上传至Freebuf平台供进一步研究。

漏洞数据库构建

YAML解析

信息检索

XSS漏洞

Nuclei工具使用

Flask应用开发

数据库管理

爱喝酒烫头的曹操 2024-08-07 14:24:00

Apache OFBiz 于2024年8月被披露存在一个授权不当的代码执行漏洞(CVE-2024-38856)。该漏洞允许未授权的远程攻击者通过构造特定的URL来绕过安全机制,执行恶意代码。攻击者可能利用此漏洞获取敏感信息、修改数据或执行系统命令,甚至可能导致服务器被完全控制。文章提供了漏洞复现的POC,包括一个POST请求的示例,该请求利用了漏洞来执行一个反弹shell,允许攻击者通过VPS远程控制受影响的服务器。文章还包含了对漏洞利用过程的截图和说明,以及如何使用fofa搜索工具找到受影响的Apache OFBiz版本。最后,文章强调了安全免责声明,提醒读者不要利用文章中的技术进行非法测试。

CVE漏洞

Apache OFBiz

授权不当

远程代码执行

安全漏洞复现

网络安全教育

Web安全

Base64编码

反弹Shell

Kokoxca安全 2024-08-07 13:42:47

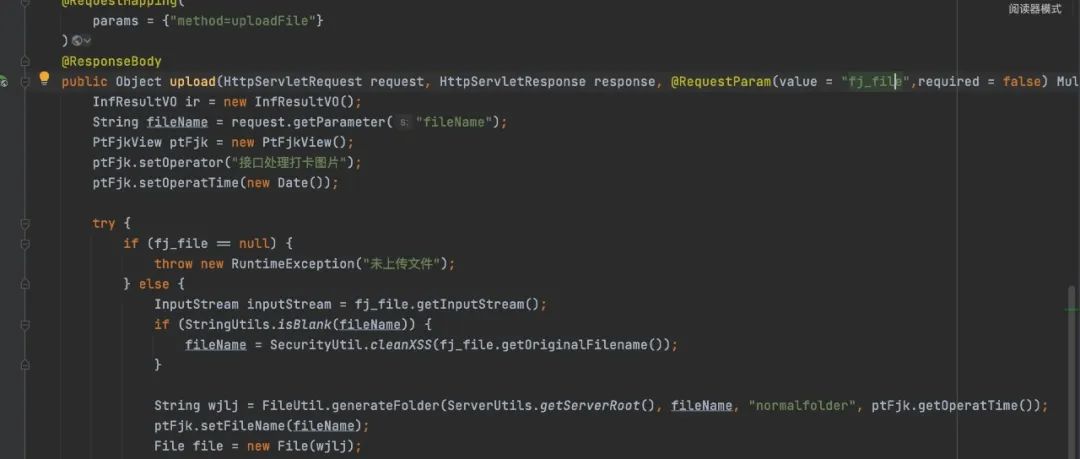

本文是一篇关于红海云EHR系统任意文件上传漏洞的分析文章。文章首先声明了技术文章的参考学习原则,强调不得用于非法测试和违法行为。接着,详细分析了文件上传功能的代码,指出漏洞存在于kqFile.mob接口,通过全局搜索定位到漏洞位置。分析过程中,作者逐步讲解了代码的逻辑,包括文件上传的参数处理、文件名获取、路径生成以及文件保存等环节。文章指出,由于缺乏有效的文件类型校验和白名单机制,导致了任意文件上传漏洞的存在。最后,文章提到了漏洞被爆出后,厂商采取了直接删除接口功能的修复方式,并更换了接口地址,以此作为漏洞的补丁。

红细胞安全实验室 2024-08-07 13:16:38

本文总结了Redis未授权访问的利用方法。首先介绍了一般Redis部署方式及未授权访问的判断方法,包括通过无密码连接并执行info命令确认未授权状态,以及通过尝试更改数据库文件目录判断Redis运行的用户权限。针对具有写文件能力的情况,提出了利用Redis的config set命令将webshell写入网站目录获取控制权的方法。此外,还介绍了如何利用Redis写入定时任务来反弹shell,以及不同Linux发行版下定时任务的位置差异。对于Redis以root权限运行的情况,提供了写入SSH公钥实现免密码连接的目标机器的方法。最后,讨论了通过主从复制实现远程代码执行(RCE)的技术细节,包括利用特定版本Redis的模块加载功能和自动化脚本实现攻击。

Redis安全

Web安全

系统安全

漏洞利用

网络安全教育

掌控安全EDU 2024-08-07 12:01:43

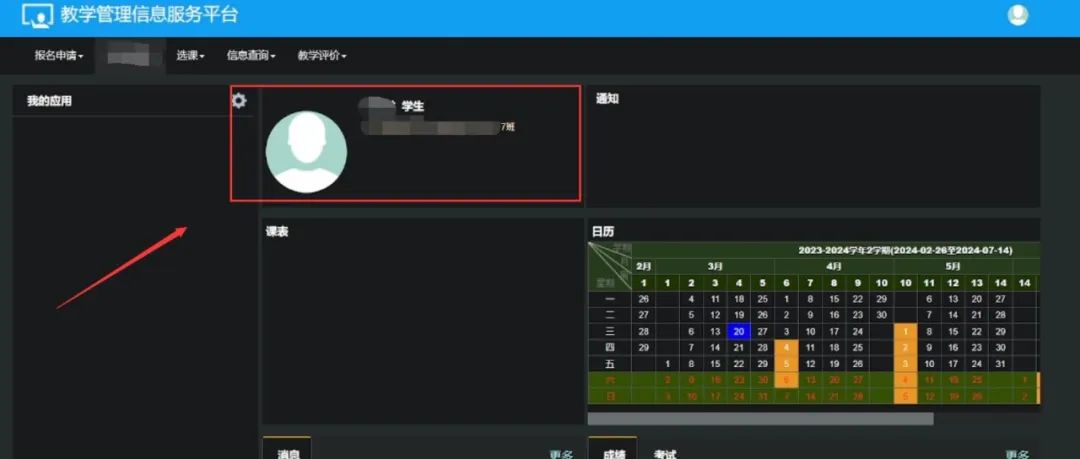

本文分享了作者通过信息收集手段进入学校管理后台的案例。首先,介绍了信息收集的常见方法,包括使用Google语法和专用工具进行搜索,以寻找edu邮箱、学号、工号等敏感信息。接着,作者以某edu学校的教学管理信息服务平台为例,展示了如何利用找到的学号和身份证后六位作为默认密码登录学生后台。文章还强调了信息收集在网络安全测试中的重要性,并提醒读者所有渗透测试需获取授权,遵守法律法规。最后,作者简单提及了网站后台存在的XSS和SQL注入漏洞,但未展开细节。

信息收集

社会工程学

漏洞利用

网络安全意识

渗透测试

Google黑客语法

账号密码安全

攻城狮成长日记 2024-08-07 11:47:29

本文介绍了解决Upload-Lab第8关的方法,该关卡要求绕过服务器对特定文件类型的黑名单检查。通过分析源代码发现,服务器未使用deldot()函数过滤文件名末尾的点,允许利用这一漏洞。具体做法是在目标文件名后添加一个点(例如,将'shell.php'改为'shell.php.'),使得服务器误判文件类型,从而绕过黑名单检查。需要注意的是,这种方法仅适用于Windows操作系统环境。绕过的步骤包括:创建包含恶意代码的PHP文件,通过BurpSuite抓包并修改文件名进行上传,最后利用工具访问已上传的文件以验证成功。此方法依赖于服务器对文件扩展名的处理逻辑缺陷。

File Upload Vulnerability

Web Application Security

Penetration Testing

Blacklist Bypass

Payload Injection

Windows File Handling

安全君呀 2024-08-07 11:34:42

声明:该公众号分享的安全工具和项目均来源于网络,仅供安全研究与学习之用,如用于其他用途,由使用者承担全部法律及

奇安信天工实验室 2024-08-07 11:30:26

本文阐释了Scala源程序反编译后一些特殊中间变量的含义,并通过曾被披露的Scala程序漏洞向读者揭秘Scala漏洞挖掘。

州弟学安全 2024-08-07 09:21:28

本文介绍了通过一次SRC(安全响应中心)活动发现的一系列漏洞。作者从一个停车场管理小程序入手,通过抓包获取到相关域名及资产信息,并发现了未授权访问漏洞,涉及车辆后台管理系统暴露于特定端口。进一步探索中,找到了包含大量车牌号的日志文件,利用这些信息可在小程序中查询车辆详情。此外,通过对后台登录页面的分析,识别出SQL注入漏洞,并使用sqlmap工具验证了漏洞的存在。在登录逻辑中还发现了万能密码攻击的可能性以及文件上传漏洞,最终成功上传了一个Web Shell。在小程序方面,发现了任意用户登录漏洞和企业访客系统中的短信验证码可控漏洞。整篇文章展示了从信息收集到漏洞挖掘再到报告撰写的过程,为读者提供了实际的安全测试案例。

漏洞挖掘

网络安全

渗透测试

SRC

SQL注入