美国自助售货机供应商 Avanti 网络支付系统遭黑客入侵

美国自助售货机供应商

Avanti Markets 于近期证实,公司内部网络支付系统遭黑客入侵并感染恶意软件。Avanti 警示,此事件极有可能危及客户信用卡帐户信息以及生物识别数据。

调查显示,目前约 160 万顾客使用 Avanti 公司自助结账设备。即顾客可使用信用卡、指纹扫描或现金支付饮料、零食与其他食品费用。据悉,此泄露事件发生后,Avanti 当即在其网站发布数据泄露通知:

“ 2017 年 7 月 4 日,我们发现一起复杂的恶意软件攻击事件,影响部分 Avanti Markets 自动售货机终端。目前,尽管我们尚未确认本次入侵事件的根本原因,但攻击者似乎利用恶意软件未经授权访问部分自动售货机客户个人信息,其中包括信用卡姓名、号码与到期时间。因为并非所有自助售货机均以相同方式配置或使用,所以仅有部分机器上的个人信息可能遭受不利影响。”

安全专家表示,尽管销售供应商在过去几年内经常遭受黑客攻击,但此次事件现象尤为特殊,因为较新的 Avanti 自助售货系统允许用户使用指纹扫描支付费用,所以它极有可能危及客户生物识别数据。目前,虽然 Avanti 已禁用自动售货机信用卡支付功能以清除受恶意软件感染的系统设备,但顾客仍可在其自动售货机上使用现金支付。

来源:hackernews

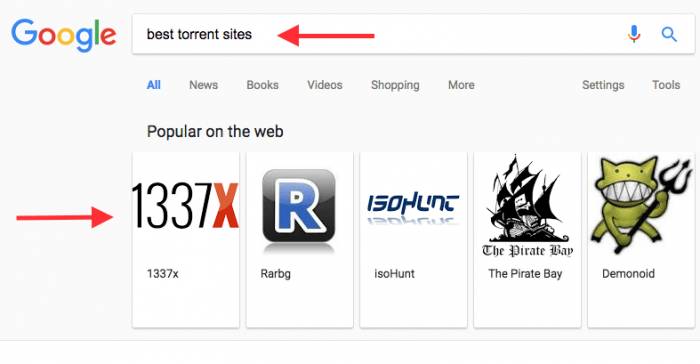

Google在搜索结果中显示供“最佳BT网站”

Google似乎准备好羞辱好莱坞的高层管理人员和版权持有人,Google目前以转盘方式在搜索结果当中显示热门和最佳BT网站。TorrentFreak网站发现,当用户在Google当中搜索“torrent网站”或“最佳的BT网站”时,Google会以转盘方式显示这些BT网站,其中包括The Pirate Bay,RARBG和IsoHunt ,所有这些网站以前都被标记为盗版网站。

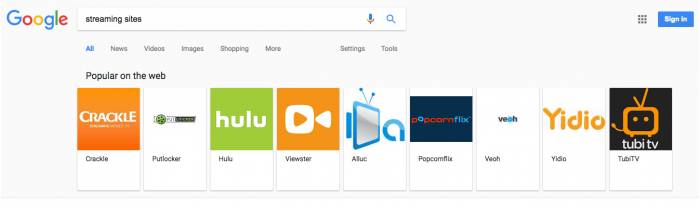

谷歌实施这种变更的动机还不清楚,但正如TorrentFreak所推测的那样:这种转盘可能是海量用户搜索相同内容所导致的搜索引擎自动行为。虽然此功能可能会为用户带来便利,但是会对搜索流媒体网站的用户造成不利影响,当用户搜索“流媒体网站”时,Google似乎错误地将合法的流媒体网站(如Hulu和Crackle)和臭名昭着的盗版平台(如Putlocker和Alluc)放在了一起。

鉴于今年早些时候,Google和微软在英国签署了一项协议,将使与网络盗版相关的网站更难以出现在搜索引擎的顶端,所以我们可以预期Google公司最终会注意到这种不一致,并进行人为手动修改。

来源:cnbeta

Petya 勒索软件肆意传播彻底暴露了来自“软件更新”的威胁

在计算机安全建议列表中,用户系统 “ 软件更新 ” 的重要性仅次于 “ 不使用 ‘ password ’ 作密码 ”。不久前,Petya 事件致使全球成千上万的网络系统瘫痪,甚至威胁到银行、企业、交通运输与电力公司基础设施。事实证明,软件自动更新本身就是这一病原载体。网络安全分析师警示,Petya 并非黑客通过劫持软件自身免疫系统传播病毒的唯一或最后一起事件。

安全公司 ESET 与思科 Talos 研究人员上周发表了一份关于黑客入侵乌克兰小型软件公司 MeDoc 网络系统的详细分析报告,指出 80% 的乌克兰企业都在使用该公司出售的一款财务软件。据悉,黑客早在今年 4 月就已开始向软件更新注入恶意代码,传播 MeDoc 软件后门版本。6 月下旬,黑客向软件更新注入 Petya 并从初始 MeDoc 网络入口肆意传播,中断制药巨头 Merck、航运公司 Maersk、乌克兰电力公司 Kyivenergo 与 Ukrenergo 等网络系统。

后门乘法

令人感到不安的不仅包括以数字瘟疫为表征的持续威胁,还包括那些在不自知情况下传播恶意软件的更新。

迪拜 Comae Technologies 创始人 Matt Suiche 表示:“ 我想知道是否有类似软件公司遭受攻击,它们极有可能是类似攻击事件的根源。” ESET 还指出,除了 MeDoc 软件,黑客还采用其他手段感染大量乌克兰计算机。调查显示,他们先攻击一家不知名的软件公司并利用其 VPN 连接将勒索软件植入少数目标,随后再将 MeDoc 作为恶意软件传递工具。

约翰霍普金斯大学(John Hopkins University)教授马修·格林(Matthew Green)表示,黑客将软件更新转化为系统漏洞的主要原因可能是 “ 白名单 ” 作为安全措施的现象日益频繁,严格限制了计算机上的安装程序,促使黑客从自行安装恶意软件转为对白名单程序进行劫持。随着企业薄弱环节遭受勒索软件攻击而中止服务,供应商不幸成为后续攻击目标。然而,现有防御措施却极为有限。

目前,开发人员为防止软件更新遭受破坏普遍采取的一项基本安全措施是代码签名,要求使用不可伪造的加密密钥对添加到应用程序的任何新代码进行签名。

而 MeDoc 公司系统并未实施代码签名,这将允许任何可拦截软件更新的黑客充当 “ 中间人 ” 并将其改为后门。但即便实施签名,也不意味万无一失,因为有些黑客已深入公司网络,即有机会窃取密钥并针对恶意更新进行签名,或直接将后门添加至可执行程序源代码。

虚假疫苗

据悉,研究人员应阻止用户更新、修补软件或禁用自动更新软件,因为像 Google 与微软这样的大公司面临产品多样化的趋势。此外,通过劫持更新方式传播恶意软件的另一潜在威胁可能就是各企业的过度反应。前 ACLU 技术专家 Chris Soghoian 表示:“ 让消费者质疑安全更新的后果可能更为严重。”

代码签名无疑会使软件更新复杂化。为了破坏代码,黑客需要对目标公司具有更深层的访问权限。

这意味着从 Google Play Store 或 Apple App Store 下载或更新的签名软件相对更加安全,但这并不等于 App Store 不存在安全隐患。在高度敏感的网络环境中,即使是 “ 可信 ” 应用程序也不应完全信任。即系统管理员需要对网络系统进行详细划分,限制被列入白名单的软件权限并对文件进行及时备份,积极应对任何勒索软件爆发事件。

来源:hackernews

更多详情、资讯,戳左下角“阅读原文”查看哦!

或者网页浏览 看雪学院 www.kanxue.com,即可查看哦!

往期热门内容推荐