FBI 在洛杉矶机场

逮捕了

一名中国籍的恶意程序中介

Yu Pingan,指控他向中国黑客组织提供了包括 Sakula 在内的恶意软件 ,这些恶意软件被用于入侵美国多家公司,同时与 2015

年美国联邦政府人事管理办公室被盗逾 2000 万文件有关联。FBI 是如何识别中国黑客身份的?根据 FBI 特工 Adam R.James 的

证词

,FBI 和五角大楼的网络犯罪中心主要依赖于对恶意程序嵌入的 CC 域名的跟踪调查,以及通过搜索令扣押的电子通讯,但起诉书没有给出这些扣押电子通信的来源。

本案提到了四家被中国黑客组织入侵的企业,分别代表 A、B、C 和 D,Yu Pingan 的同谋被称为未被起诉同谋 1 和 2。其中公司 A 发现的一个恶意程序是 capstone.exe,嵌入了一个动态 DNS 服务商托管的域名

capstoneturbine.cechire.com

,购买该域名的人自称为

Capstone Trubine 公司工作,网址是 www.capstonetrubine.com,账单记录和注册信息显示 “未被起诉同谋

1” 控制了多个动态域名账号,购买了多个嵌入在恶意程序中的 CC 域名,2013 年 12 月 16 日多个域名都指向了同一个 IP

173.252.252.204。扣押的通信显示,Yu 与 “未被起诉同谋 1” 在 2011 年 4 月建立了联系,2011 年 4 月 17

日,Yu 告诉对方他有一个 Flash 的漏洞利用能工作在三种不同的浏览器上。Yu 与 “未被起诉同谋 2” 建立关系也不晚于 2011 年 4

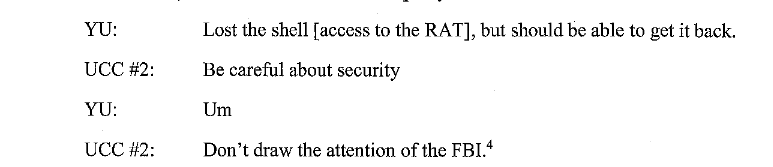

月,2011 年 4 月 23 日,两人讨论了提供微软 IE 的漏洞利用。扣押的通信显示,Yu 被警告他的活动可能会引起 FBI

的注意。2011 年 11 月 10 日的通信显示,“未被起诉同谋 1” 告诉 Yu 他控制了一个微软韩国的官方域名并提供了网址

http://update.microsoft.kr/hacked.asp 供对方验证,“未被起诉同谋 1”

称无法用这个域名推送虚假更新但可以用于钓鱼攻击。不到 2 周后,Sakula 的一个版本配置使用了这个微软韩国域名。2012 年 12 月 25

日左右的草稿显示,Yu 抱怨 “未被起诉同谋 1” 用他的网名命名了一个恶意文件 golds7n.txt。Yu 的网名是

GoldSun,Sakula 一个版本的解密密钥是 Goldsunfucker,他曾用电子邮件

[email protected]。Yu 还向 “未被起诉同谋 1” 提供给其它恶意程序,包括 ADJESUS 域帝 和

hkdoor 骇客之门,这些恶意程序曾通过一家叫 penelab.com 的渗透测试网站出售,其中 hkdoor 是为客户 Fangshou

开发的,而 “未被起诉同谋 1” 用过 Fangshou 这个名字。FBI 扣押的简历显示,Yu 出生于 1980 年 12 月 16

日,住在上海,精于计算机网络安全和编程。