2024-11-25 微信公众号精选安全技术文章总览

洞见网安 2024-11-25

安全攻防屋 2024-11-25 23:14:11

文章《Docker逃逸详解(一)》探讨了Docker环境中渗透测试者如何从已获取的shell进一步渗透至宿主机权限的技术细节。文中指出了Docker逃逸主要基于三种原理:特权模式与配置不当、内核漏洞(例如脏牛漏洞)、以及Docker软件设计缺陷(如runC容器逃逸漏洞CVE-2019-5736和Docker cp命令漏洞CVE-2019-14271)。特别强调了配置不当引发逃逸的常见方式,包括Docker Remote API未授权访问、docker.sock挂载到容器内部、以privileged模式启动Docker等。其中,docker.sock的危险挂载尤为关键,它允许容器内部用户直接调用Docker API与宿主机的Docker守护进程交互,从而可能获取宿主机的完全控制权。文章还提供了具体的漏洞环境搭建、检测、复现步骤,包括使用CDK工具探测并利用docker.sock漏洞,通过写入SSH公钥的方式实现从容器到宿主机的逃逸。最后总结指出,成功的Docker逃逸不仅依赖于技术手段,还需满足特定条件,如宿主机需开启SSH服务等。

Docker安全

容器逃逸

特权模式

内核漏洞

软件设计漏洞

配置不当

攻击复现

安全防护

白帽子安全笔记 2024-11-25 21:01:12

只需打开并点击PDF,则触发远程文件下载。这种技术绕过了现代防御系统,极难防御。

渗透测试安全攻防 2024-11-25 20:26:53

儒道易行 2024-11-25 20:00:41

不为圣贤,便为禽兽;莫问收获,但问耕耘。

泷羽Sec 2024-11-25 19:58:30

魔方安全 2024-11-25 18:31:40

成事在微,筑防于先。魔方安全提醒您:注意企业网络空间资产安全!

0x00实验室 2024-11-25 18:20:45

东风夜放花千树。更吹落、星如雨。

网络安全007 2024-11-25 17:29:45

横向渗透之cobaltstrike神器详细搭建过程,带你直观的了解搭建过程中遇到的相关难题

渗透测试

CobaltStrike

横向渗透

木马生成

网络安全

Java环境

端口配置

攻防比赛

SecNotes 2024-11-25 15:55:11

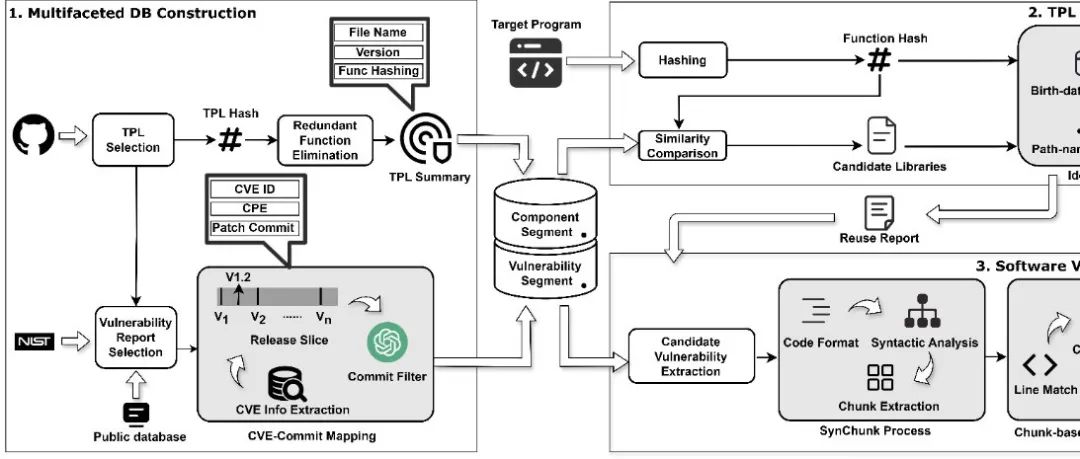

文章介绍了NDSS 2025会议上的新工具VULTURE,该工具旨在解决软件开发中因复用第三方库(TPL)而导致的1-Day漏洞问题。1-Day漏洞指已公开但未及时修补的漏洞,攻击者可以利用这些漏洞对使用了问题库的应用发起攻击。VULTURE通过构建包含已知漏洞及其补丁的数据库,检测目标软件中受影响的TPL版本,并分析是否应用了相应的补丁来精确定位1-Day漏洞。为了提高检测准确性,VULTURE采用了分平台构建数据库、利用LLMs自动识别补丁信息、基于代码块的语义分析等技术手段。实验结果显示,VULTURE在数据库构建效率、TPL复用检测精度以及1-Day漏洞挖掘方面均优于现有工具。

第三方库安全

1-Day漏洞

静态分析

漏洞管理

安全工具

小羊安全屋 2024-11-25 14:49:52

脚本小子 2024-11-25 11:33:48

本文详细介绍了科荣AIO系统UtilServlet接口存在的代码执行漏洞。攻击者可以通过该漏洞执行恶意命令,可能导致系统执行未授权操作,获取服务器权限。文章提供了Nuclei POC用于漏洞复现,包括详细的HTTP请求内容和匹配条件。同时,文章还提供了FOFA搜索语法来识别受影响的系统。为了修复该漏洞,建议进行输入验证、使用安全API、遵循最小权限原则以及输出编码。最后,文章提供了获取POC文件的下载地址。

代码执行漏洞

远程代码执行

安全研究

漏洞复现

修复建议

Nuclei POC

FOFA搜索语法

山石网科新视界 2024-11-25 11:20:20

山石AI系列第5篇

HW安全之路 2024-11-25 11:00:33

在Web安全领域中,命令注入漏洞(OS Command Injection)一直是一个危害严重的安全问题。本文将深入浅出地介绍命令注入漏洞的原理、检测方法、利用技巧以及防护措施。

Crush Sec 2024-11-25 10:30:57

安全君呀 2024-11-25 10:04:01

网安知识库 2024-11-25 10:00:10

Redis如果在没有设置密码认证(一般为空)的情况下,会导致任意用户在可以访问目标服务器的情况下未授权访问 Redis 以及读取 Redis 的数据。

神农Sec 2024-11-25 09:38:45

白帽学子 2024-11-25 09:11:22

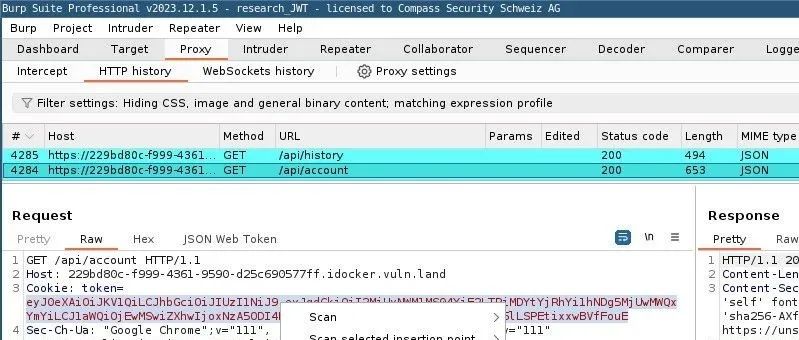

文章介绍了JWT-scanner这款新扩展,用于检测JWT认证的安全漏洞。作者通过使用该工具,在公司的系统中发现了JWT实现的问题,并强调了JWT虽然提供了无状态认证机制,但如果实现不当,会带来安全隐患。JWT-scanner能够自动识别和测试JWT,记录潜在缺陷,提高安全测试效率。文章还讨论了JWT的关键技术点,包括签名算法、密钥管理以及自动化安全测试的重要性,并指出该工具在处理复杂场景,如多个JWT同时存在时的优势。最后,提供了工具的下载链接,并强调了安全测试的合法性和责任。

云计算和网络安全技术实践 2024-11-25 09:01:54

高级红队专家 2024-11-25 09:00:49

本篇主要介绍“注册表run键”和“Winlogon注册表项”实现持久化的原理和实战方法

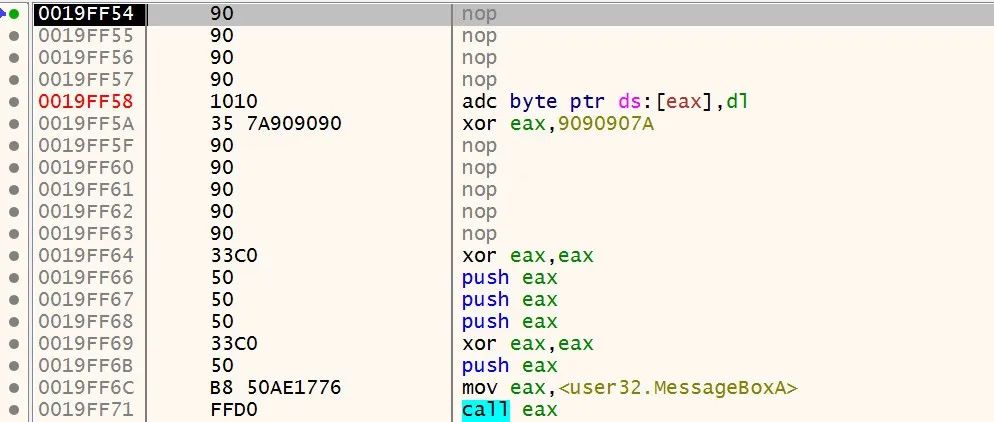

安全分析与研究 2024-11-25 08:40:54

针对一个疑似红队样本的详细分析