2024-05-07 微信公众号精选安全技术文章总览

洞见网安 2024-05-07

赛博社工 2024-05-07 21:46:33

本文讨论了多种绕过反病毒(AV)解决方案的技术,这些技术对于渗透测试人员在进行初始访问、横向移动和全域控制时至关重要。文中提到了ScareCrow、PEzor、Charlotte、Sh3llter、FourEye、Inceptor和NimCrypt2等不同的有效负载开发框架和打包器,它们各自采用不同的方法来规避Windows Defender和其他AV引擎的检测。ScareCrow作为Cobalt Strike插件,曾成功绕过Windows Defender,但随着微软对AMSI/Defender的更新,其有效性下降。PEzor和Charlotte尝试通过不同的技术绕过AV,但最终都被Windows Defender捕获。Sh3llter和FourEye提供了将shellcode加载到32位可执行文件和使用加密方案创建EXE文件的方法,但同样面临被检测的挑战。Inceptor和NimCrypt2展示了更高级的打包技术,能够在不触发AV检测的情况下运行命令和枚举系统。尽管Windows 11加强了安全防护,但通过一些高级的打包器和策略,渗透测试人员仍然能够找到绕过防御的方法。

火绒安全 2024-05-07 18:39:52

近期,火绒安全实验室接到用户反馈,反映安装Chrome浏览器后主页被劫持为hao123。火绒安全工程师迅速响应,提取并分析了恶意软件样本。该恶意软件伪装成Chrome浏览器的在线安装包,通过修改浏览器配置文件进行网页推广。用户在执行该程序时,虽然看似正常安装Chrome,但浏览器主页会被篡改为hao123。火绒安全产品能够拦截并查杀该病毒,建议用户更新病毒库以提高防御能力。工程师分析发现,恶意软件会下载推广规则配置文件和两种插件,用于修改浏览器的新标签页和搜索网址。此外,还会下载DLL和EXE文件进行持久化,并收集用户电脑信息发送至服务器。推广模块的样本分析显示,恶意软件通过下载推广配置文件、修改浏览器配置文件、伪装成Chrome在线安装包等步骤进行操作。样本还会记录安装目录和更新时间等信息,请求管理员权限启动,关闭相关程序,使用Winhttp库下载推广配置和插件。修改浏览器配置文件后,书签栏会新增网址,主页和新标签页会被篡改。样本通过修改注册表实现持久化,下载的FastAuthProvider和CSChrmExe文件用于关联Credential Providers,实现登录时自动运行。样本还会统计主板、网卡、操作系统等信息,优化推广策略。最后,样本会检查360安全软件的存在,采取相应措施避免被拦截。

网络技术联盟站 2024-05-07 18:08:17

本文介绍了中间人攻击(Man-in-the-Middle Attack,简称MITM攻击)的概念、术语、攻击原理、类型及危害。中间人攻击是一种常见的网络安全威胁,其目标是在通信过程中拦截和篡改数据。攻击者通过将自己置于通信双方之间,可以窃取敏感信息、修改传输数据,甚至完全篡改通信内容。文章详细介绍了欺骗、劫持、网络钓鱼和窃听等中间人攻击的相关术语和技术手段。中间人攻击的原理是攻击者通过欺骗通信双方,使它们相信它们在与预期的通信对方直接通信,但实际上所有的通信都经过攻击者的控制和监视。攻击者通常在目标通信路径上插入自己的设备或程序,一旦插入,攻击者就能够截获、查看、修改甚至替换通信中的数据。中间人攻击可以采用多种不同的方式和技术来实施,如网络中间人攻击、SSLStrip攻击、ARP欺骗攻击等。中间人攻击对个人、组织和整个网络安全都构成严重威胁,数据泄露、隐私侵犯、数据篡改和信任破坏等。为了有效地防范和应对中间人攻击,个人和组织可以采取一系列的预防措施和安全策略,如使用加密通信、谨慎使用公共WiFi网络、使用双因素认证等。

T0daySeeker 2024-05-07 17:45:08

GG安全 2024-05-07 17:11:37

本文介绍了一名网络安全学习者对DC系列中的DC5靶机进行渗透测试的过程。首先,学习者下载并安装了DC5靶场,然后通过网络发现和端口扫描收集了DC5靶机的信息。接着,他们对80端口的服务进行了检查,并尝试使用SQL注入和目录扫描寻找后台登录地址。在留言板页面,学习者发现了时间变化的现象,推测可能是文件包含漏洞。利用这个漏洞,他们读取了Nginx的错误日志文件,并成功通过一句话木马获取了shell。随后,学习者发现了screen程序的SUID提权漏洞,并制作了利用脚本。然而,他们无法直接上传文件到靶机,于是将文件放在了桌面并通过蚁剑上传。最后,学习者通过执行提权脚本成功获得了root权限,并在根目录下找到了flag。

Tide安全团队 2024-05-07 16:55:47

无影(TscanPlus),一款综合性网络安全检测和运维工具,本次v1.8版本更新主要针对POC检测和密码破解多项功能进行完善和优化。

T00ls安全 2024-05-07 16:00:39

本文介绍了两个实战案例,均涉及信息泄露问题。第一个案例中,作者通过目录爆破和密码爆破获取了一个知识库管理平台的访问权限,并从管理员手册中发现了用户信息,进一步构造账户密码进入后台,但后台无内容。随后,作者修改手机号绕过双因子认证,发现运维文件夹,并获取了内网账户密码和网络架构等信息。第二个案例中,作者利用自研APP的功能获取了集团所有人的登录账户,并通过爆破获得了邮箱账户。利用邮箱密码登录APP,进入内网,获取了更多敏感信息。这两个案例均展示了攻击者如何通过不同手段和技术窃取企业内部信息,强调了网络安全的重要性。

Jiyou too beautiful 2024-05-07 15:31:54

Crush Sec 2024-05-07 15:26:31

禅道项目管理系统身份认证绕过漏洞漏洞介绍禅道项目管理软件是国产的开源项目管理软件,专注研发项目管理,内置需求管

雷神众测 2024-05-07 15:00:25

本文为雷神众测漏洞周报,时间范围为2024年4月29日至2024年5月5日。周报内容包括四个主要漏洞:Apache ActiveMQ Jolokia和REST API未授权访问漏洞、FFmpeg小于n7.0版本的堆溢出漏洞、畅捷通T+存在的命令执行漏洞以及Apache HugeGraph-Server的命令执行漏洞。Apache ActiveMQ是一款开源的消息中间件,存在未授权访问漏洞,攻击者可以通过Jolokia JMX REST API与消息代理交互,或使用Message REST API发送和接收消息,甚至清除或删除消息队列和主题。FFmpeg是一款开源的多媒体框架,存在堆溢出漏洞,攻击者可以通过处理攻击者可控的音频文件时可能导致程序崩溃或远程代码执行。畅捷通T+是一款企业管理软件,存在命令执行漏洞,攻击者可以执行任意命令。Apache HugeGraph是一个图形数据库,存在命令执行漏洞,攻击者可以在系统上执行任意命令。以上漏洞详情包括漏洞介绍、危害、影响范围和修复方案。建议用户及时升级到最新版本以避免潜在的安全风险。

安全随笔 2024-05-07 14:51:18

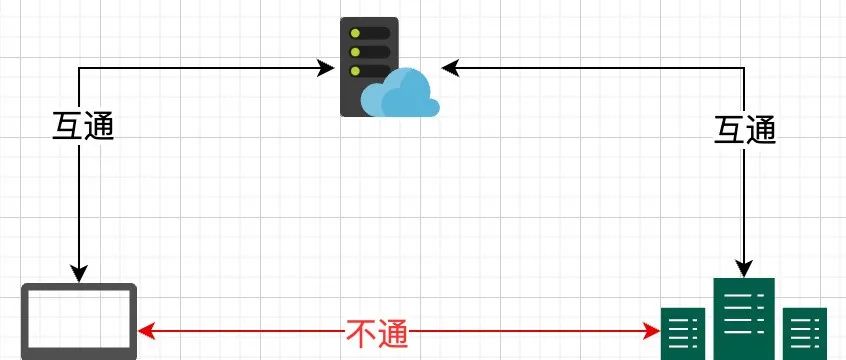

隧道技术是网络安全领域中用于绕过网络限制,实现数据传输的重要手段。文章首先区分了隧道技术与端口转发和代理技术的不同,然后详细介绍了几种常见的隧道协议,包括应用层的SSH隧道、HTTP/S隧道和DNS隧道,传输层的TCP隧道和UDP隧道,以及网络层的ICMP隧道等。特别地,文中对ICMP隧道技术进行了深入探讨,解释了ICMP协议的工作原理,并展示了如何利用ICMP协议的数据封装特性来创建隧道。文章还提供了使用icmpsh和PingTunnel工具的示例,展示了如何通过ICMP隧道实现网络穿透。此外,文中还介绍了SSH隧道的三种工作模式:本地端口转发、远程端口转发和动态端口转发,以及它们的使用场景和命令行示例。最后,文章探讨了DNS隧道的概念和应用,包括DNS隧道的工作原理和如何利用DNS隧道进行数据传输。通过实际的示例和命令行操作,文章为网络安全学习者提供了理解和应用隧道技术的方法和步骤。

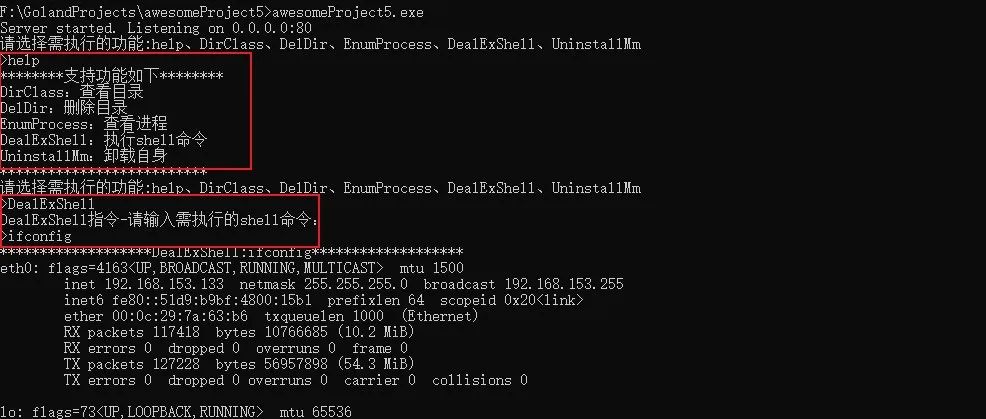

掌控安全EDU 2024-05-07 12:00:50

敏感内容

HackingWiki漏洞感知 2024-05-07 10:13:28

本文介绍了作者在研究和复现金和oa C6历史漏洞时发现的一个奇怪现象:在aspx文件结尾加上/后,可以绕过身份验证,访问对应aspx文件。这一猜想被某云的审核验证。金和C6的漏洞通常是权限校验与其他漏洞的组合拳利用来的。此外,作者发现金和oa C6存在另一种权限验证漏洞,通过在文件名后加上/.ashx可以绕过权限验证,进而造成SQL注入、文件上传、任意文件读取、XSS等漏洞。尽管金和C6已是老产品,但官方可能不会对其漏洞进行修复。关注HackingWiki漏洞感知,了解更多安全相关内容。

Hack All Sec 2024-05-07 10:10:42

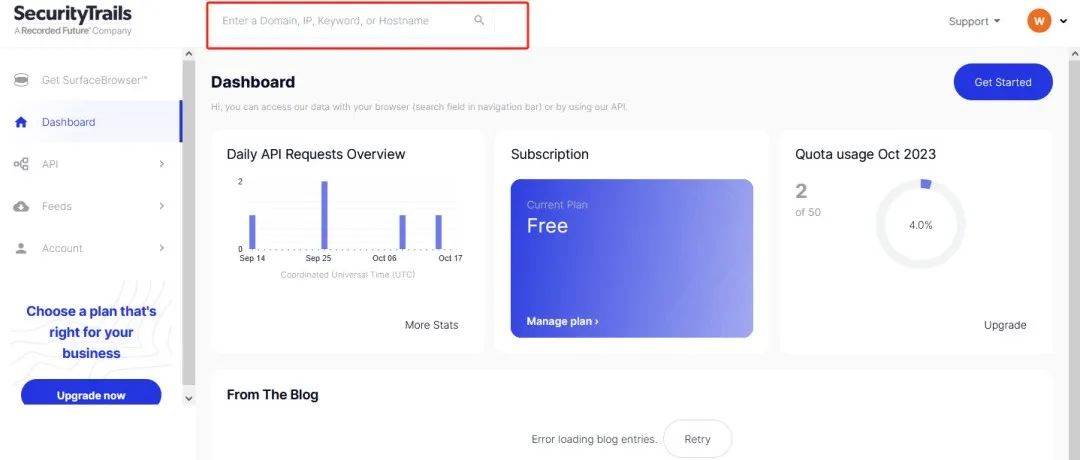

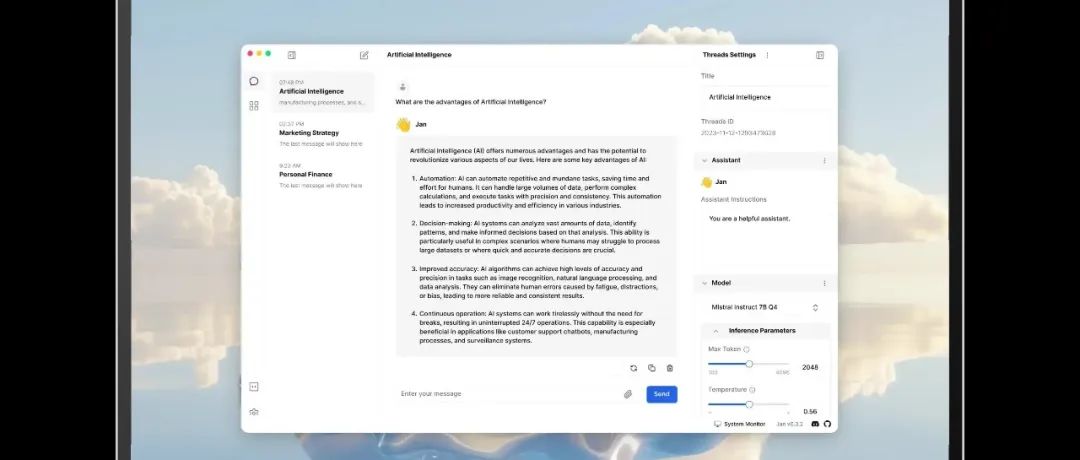

本文介绍了Jan这一ChatGPT的开源替代品的任意文件读取/下载漏洞。该漏洞源于Jan的API接口readFileSync未对参数进行过滤。攻击者可以利用该漏洞读取或下载服务器上的任意文件。文章提供了漏洞的复现步骤和POC(Proof of Concept)代码,以及受影响的版本信息。此外,文章还提供了搜索语法和漏洞原理的详细说明。开发者应尽快更新到最新版本以修复该漏洞,并加强对输入参数的过滤和验证,以提高系统的安全性。

Hack All Sec 2024-05-07 10:10:42

敏感内容

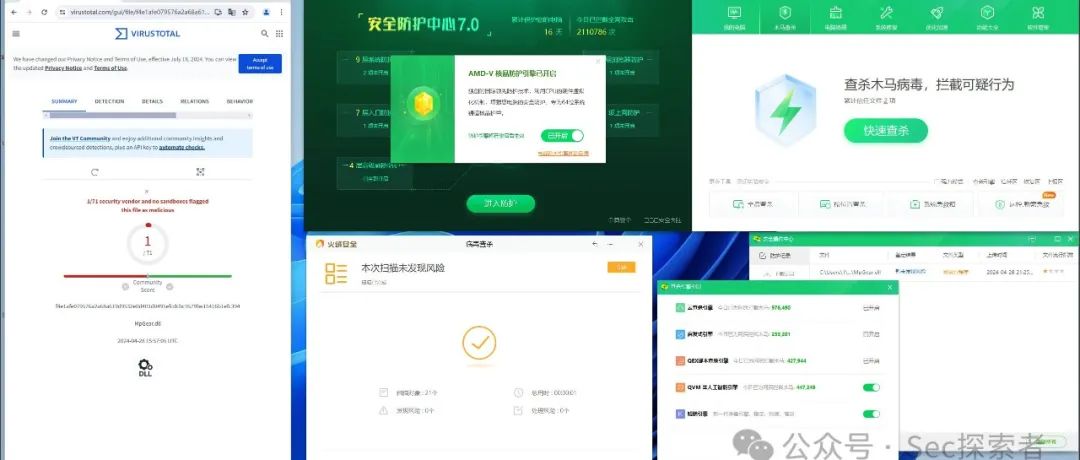

Sec探索者 2024-05-07 09:01:58

本文介绍了一种针对国内主流杀软的远程线程注入技术,作者首先强调了合法使用该技术的重要性,并对免杀技术进行了简要分类。文章详细讲解了远程线程注入的原理,包括进程创建、内存分配、shellcode写入、线程创建和执行等步骤。作者还提到了代码混淆和加密解密的必要性,以提高免杀技术的隐蔽性。文章最后提供了一些关于如何学习和应用免杀技术给新手的建议,并推广了一个免杀圈子,承诺持续更新免杀工具。整体而言,文章旨在为网络安全初学者提供一个关于远程线程注入免杀技术的概述和入门指导。

军机故阁 2024-05-07 09:00:58