2024-05-24 微信公众号精选安全技术文章总览

洞见网安 2024-05-24

阿无安全 2024-05-24 23:59:36

本文讨论了Atlassian公司开发的企业知识管理与协同软件Confluence的一个远程命令执行漏洞,该漏洞被标记为CVE-2024-21683。漏洞影响的版本范围广泛,从7.17.5至8.5.8(LTS)以及8.6.2至8.9.0的Confluence Data Center和Server版本。文章提供了漏洞利用的前提条件,即需要一个账号,并且给出了利用漏洞的FOFA指纹。接着,文章详细描述了如何利用该漏洞,包括发送特定的HTTP请求和使用GitHub上的脚本。脚本包括登录、认证和上传恶意JavaScript文件的步骤。文章还提供了Python脚本的代码,用于自动化漏洞利用过程,包括获取访问令牌、登录、认证和上传恶意文件。最后,文章提供了修复方案,即升级到最新版本的Confluence,以防止此类漏洞被利用。此外,文章还推荐了一些往期的相关漏洞分析文章,供读者进一步学习和参考。

SAINTSEC 2024-05-24 19:35:23

本文介绍了多个网络安全领域的挑战和解决方案。首先,文章展示了如何通过逆向嵌入式程序来解密加密逻辑,具体方法是将字符的ASCII码值加3后与9进行异或操作。接着,文章描述了如何利用Flask框架中的服务器端模板注入(SSTI)漏洞进行攻击,通过构造特定的payload来读取flag文件。文章还涉及了服务器漏洞利用、车载通信协议的安全问题、车辆身份验证算法的逆向工程、内存取证技术、堆溢出利用、OTA升级过程中的解密问题、硬件算法的逆向、汽车算法逆向解密、调试算法逆向以及安全驾驶中的秘密保护等多个方面。每个部分都提供了详细的技术细节和相应的代码示例,展现了网络安全实践中的深度和广度。

洋洋自语 2024-05-24 19:24:19

CORS(跨源资源共享)是一种浏览器安全机制,允许Web应用程序从不同源加载Web资源。它通过HTTP头部控制,包括Access-Control-Allow-Origin、Access-Control-Allow-Credentials、Access-Control-Allow-Methods和Access-Control-Allow-Headers。文章分析了CORS跨域资源共享漏洞的原因、种类和危害。漏洞原因主要是目标站点配置不当,未对请求源的域做严格限制。漏洞种类包括未正确设置Access-Control-Allow-Origin、设置为*、未正确设置Access-Control-Allow-Credentials、使用不安全的HTTP方法和头部以及CSRF。这些漏洞可能导致恶意网站或应用程序通过跨域请求访问用户敏感信息、执行未授权操作等,对用户隐私和数据安全造成威胁。文章还提供了CORS配置的种类和安全建议,包括正确设置Access-Control-Allow-Origin、限制Access-Control-Allow-Methods的值、提高cookie的安全性等。

红队蓝军 2024-05-24 18:01:08

从0到n,登录框实战测试

Adler学安全 2024-05-24 17:25:46

文章中敏感信息均已做多层打马处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行负责。如有侵权烦请告知,我会立即删除并致歉。谢谢!

宸极实验室 2024-05-24 17:00:21

对某cms开源版本代码审计

紫队安全研究 2024-05-24 12:00:55

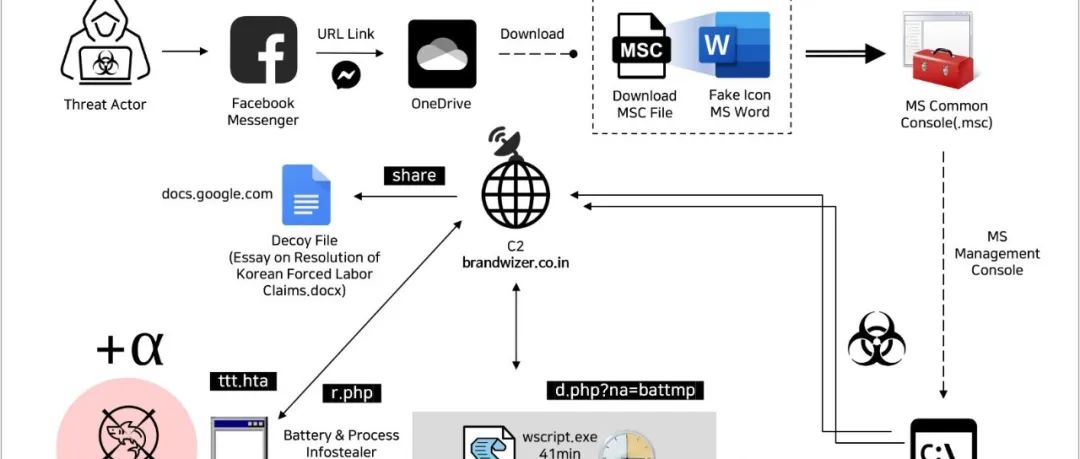

朝鲜APT组织Kimsuky近期通过Facebook Messenger实施定向攻击,冒充韩国公共官员身份,主要针对朝鲜人权领域内的关键人物。攻击者首先通过好友请求和直接消息与受害者建立联系,然后假装分享私人文件,实则为包含恶意软件的诱饵文件。这些文件被伪装成关于日美韩三边峰会的Microsoft Common Console文件。一旦受害者打开文件并允许其运行,恶意软件便开始执行,收集信息并传输到C2服务器。恶意软件通过注册计划任务保持持久性,并能够投放额外负载。韩国互联网与安全局(KISA)已与Genians安全中心(GSC)合作进行分析和应对。这种攻击手法显示出KimsukyAPT攻击的大胆程度日益增加。

隐雾安全 2024-05-24 11:00:30

文章讲述了作者作为一名网络安全学习者的经历。起初,作者羡慕Sheen神挖到的CNVD证书,决定自己也要获得证书。在Edu SRC平台上,作者锁定了某学院的漏洞报送证书作为目标。经过一段时间的资产收集和测试,作者发现了一些系统存在的弱口令问题,但同时也遇到了账户锁定和验证码的挑战。作者转而测试“找回密码”功能,并发现了密码重置过程中的安全缺陷。在尝试爆破密码和探索其他业务点时,作者发现了一个有趣的接口,通过这个接口可以下载官网图片,进而可能实现任意文件下载。作者通过分析图片ID的规律,成功下载了多个文件,并发现国内有200多所高校使用该系统。最后,作者将这一漏洞提交给了补天平台,并表达了对网络安全领域交流的渴望。

靶场手记 2024-05-24 10:48:08

本文是关于Apache日志分析的教学内容。首先,介绍了Apache在Linux系统下的日志路径,通常位于/var/log/apache/、/var/log/apache2/或/var/log/httpd/目录下的access.log文件。作者在靶机上定位到Apache2的日志文件,并发现access.log文件为空,于是转而分析access.log.1文件。使用cut、uniq、sort和head命令组合,找出了访问次数最多的IP地址192.168.200.2。接下来,为了查找攻击者的指纹,使用grep命令在日志中搜索该IP,并提取出用户代理字符串,将其转换为MD5哈希值。第三个任务是统计index.php页面的访问次数,通过grep和wc命令的组合完成。在统计特定IP的访问次数时,为了避免匹配到相似的IP地址,使用了grep的-w参数进行精确匹配。最后,文章展示了如何查找特定时间段内的IP访问次数,通过grep、awk、sort和uniq命令的配合使用,筛选出了2023年8月3日8时这一小时内的访问IP,并统计了它们的访问次数。

A9 Team 2024-05-24 10:28:36

A9 Team 甲方攻防团队由来自不同安全公司的成员组成,他们具备多领域的专业能力,包括安全运营、威胁情报、攻防对抗等,并致力于分享实践经验。文章首先介绍了机器账号(MachineAccount)的概念,指出它是安装系统后自动生成的,其密码存储在注册表中,并且只能在SYSTEM权限下访问。若计算机加入域,密码会同步到域控制器并存储在NTDS.dit文件中。机器账户的密码默认每30天更新一次,长度为120个字符,难以还原。要实现DCSync,需获取机器账户权限。文章接着介绍了如何使用mimikatz工具获取MachineAccount的密码哈希,并利用白银票据方法进行DCSync操作。此外,还讨论了AddMembers权限,它可以允许用户将任意用户或计算机添加到目标组中,从而获得相应权限。文章还介绍了如何利用SeEnableDelegationPrivilege权限进行权限维持,包括寻找特权账号、添加该权限以及利用此权限进行cifs约束委派。最后,文章通过mimikatz和impacket工具,展示了如何模拟管理员访问域控制器并导出所有用户hash,以及如何使用这些hash进行进一步的权限提升和系统访问。

imBobby的自留地 2024-05-24 10:15:30

Grabify 不仅是钓鱼测试的利器,对于渗透测试者来说,它同样是一个非常有用的工具。

imBobby的自留地 2024-05-24 10:15:30

家人们点击上方蓝字关注我单点登录(SSO)是一种身份验证过程,允许用户通过一次登录访问多个应用程序。

天澜实验室 2024-05-24 09:03:29

泛微E-office 10 处理上传的PHAR文件时存在缺陷。攻击者能够上传伪装的PHAR文件到服务器,利用PHP处理PHAR文件时自动进行的反序列化机制来触发远程代码执行。

白泽安全实验室 2024-05-24 09:02:30

近期网络攻击活动频繁,涉及多个APT组织和黑客团体。巴基斯坦的Transparent Tribe(APT36)利用跨平台编程语言针对印度政府、国防和航空部门发起攻击。该组织擅长使用Python、Golang和Rust等语言,并借助Telegram等流行服务进行攻击。BlackBerry研究人员发现,Transparent Tribe自2023年末以来活动频繁,其攻击方式包括设置特定时区、利用鱼叉式钓鱼邮件等,暗示该组织可能与巴基斯坦利益一致。朝鲜的Springtail(Kimsuky)APT组织开发了新的Linux后门Linux.Gomir,与之前的GoBear后门有大量代码共享。该组织曾攻击韩国水电和核电公司,最近通过Troll Stealer恶意软件家族窃取信息,特别针对韩国政府机构。俄罗斯的Turla APT组织则使用LunarWeb和LunarMail两个新后门针对欧洲政府机构。这些后门旨在长期潜伏、数据外泄和控制受感染系统。Turla自2004年以来一直活跃,此次攻击活动至少自2020年起就开始。此外,还有攻击者利用福昕PDF阅读器漏洞传播恶意软件,以及支持巴勒斯坦的黑客团体对埃及、阿联酋和沙特阿拉伯进行网络攻击,抗议这些国家支持以色列。西悉尼大学也发生了数据泄露,暴露了学生数据。Grandoreiro银行木马在1月被打击后,3月再次出现,针对全球1500多家银行。Storm-1811网络犯罪组织则滥用微软的Quick Assist工具进行社交工程攻击,部署Black Basta勒索软件。