Golden Chickens 组织利用网络钓鱼向 LinkedIn 求职者投递 more_eggs 后门

eSentire 安全团队发现,名为 Golden Chickens 的威胁组织正在进行一项针对 LinkedIn 失业人士的鱼叉式网络钓鱼活动。研究人员表示,攻击者利用目标个人资料中列出的职位信息,向受害人投递虚假的工作机会,使用带有对应职位的恶意 zip 文件对受害者进行鱼叉钓鱼攻击。这些网络钓鱼邮件会在诱饵文件名末尾添加“职位”一词,使其看起来像是一份无害的职位相关的文件,从而诱使受害者点击下载。受害者一旦打开假诱饵文件,将会触发隐蔽安装无文件后门文件 more_eggs。该恶意软件会劫持合法的 Windows 进程来隐藏其配置文件,可以下载其它恶意插件,并提供对受害者计算机的实际访问权。此外,该攻击活动可以针对不同的目标来不断调整其攻击,利用特制的诱饵来诱使用户下载恶意软件。目前尚不清楚该黑客组织的身份,但据推测,可能与 FIN6、Cobalt Group 或 Evilnum 有关。eSentire 的高级主管对该恶意活动深表担忧:1) 该恶意程序利用正常的 Windows 进程运行,比较隐蔽,病毒和自动安全解决方案通常难以检测到;2) 攻击者以 LinkedIn 上与目标受害者有关的职位为诱饵,会增加收件人引爆恶意软件的机率;3) 自从 COVID-19 大流行以来,失业率急剧上升。现在正是利用绝望的求职者的机会。因此,在这一时期,特定的工作诱饵将更加诱人。

来源:

https://www.esentire.com/security-advisories/hackers-spearphish-professionals-on-linkedin-with-fake-job-offers-infecting-them-with-malware-warns-esentire

关联MAN1,Moskalvzapoe 和 TA511 组织的恶意软件 Hancitor 最新分析

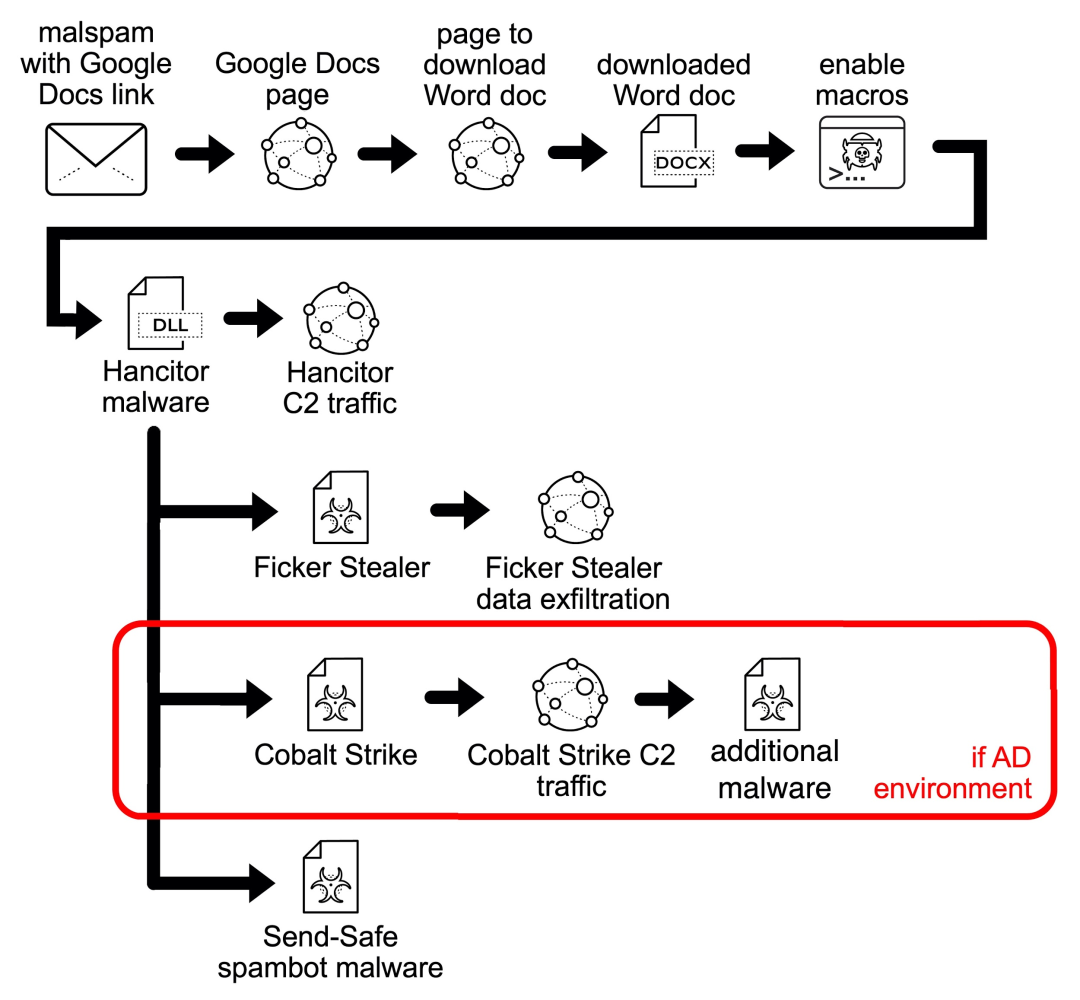

Hancitor 是一种信息窃取者和恶意软件下载程序,据 Unit 42 报告称,其于近期发现该恶意软件的相关感染活动,同时该恶意软件指向为 MAN1、Moskalvzapoe 或 TA511 的威胁攻击者使用。活动中,攻击者使用了带有链接的电子邮件,链接指向可能受到破坏的托管在 Google Drive 上的页面。该页面包含下载恶意 Word 文档的链接,恶意 Word 文档启用宏后,宏代码将释放并运行 Hancitor 恶意 DLL 文件。Unit 42 曾在2018年的一份威胁简报中指出 Hancitor 恶意软件相对来说还不成熟,但在未来几年里它仍然是一个威胁。在3年后的今天,Hancitor 已衍变成一个威胁,并且已经发展为使用类似钴打击的恶意软件。最近几个月,该恶意软件的威胁攻击者已经开始使用网络 ping 工具来帮助枚举受感染主机的 activedirectory(AD)环境。在局域网(LAN)中,正常的 ping 活动很低甚至不存在,但是这个 ping 工具在 ping 超过1700万个内部、不可路由的 IPv4 地址空间的 IP 地址时,会生成大约 1.5GB 的 Internet 控制消息协议(ICMP)流量。

来源:

https://unit42.paloaltonetworks.com/hancitor-infections-cobalt-strike/