关于重点防范Windows操作系统勒索软件攻击的情况公告

安全公告编号:CNTA-2017-0039

北京时间5月13日,互联网上出现针对Windows操作系统的勒索软件的攻击案例,勒索软件利用此前披露的Windows SMB服务漏洞(对应微软漏洞公告:MS17-010)攻击手段,向终端用户进行渗透传播,并向用户勒索比特币或其他价值物,涉及到国内用户(已收到多起高校案例报告),已经构成较为严重的攻击威胁。

一、勒索软件情况

4月16日,CNCERT主办的CNVD发布《关于加强防范Windows操作系统和相关软件漏洞攻击风险的情况公告》,对影子纪经人“Shadow Brokers”披露的多款涉及Windows操作系统SMB服务的漏洞攻击工具情况进行了通报(相关工具列表如下),并对有可能产生的大规模攻击进行了预警:

表 有可能通过445端口发起攻击的漏洞攻击工具

工具名称 | 主要用途 |

ETERNALROMANCE | SMB 和NBT漏洞,对应MS17-010漏洞,针对139和445端口发起攻击,影响范围:Windows XP, 2003, Vista, 7, Windows 8, 2008, 2008 R2 |

EMERALDTHREAD | SMB和NETBIOS漏洞,对应MS10-061漏洞,针对139和445端口,影响范围:Windows XP、Windows 2003 |

EDUCATEDSCHOLAR | SMB服务漏洞,对应MS09-050漏洞,针对445端口 |

ERRATICGOPHER | SMBv1服务漏洞,针对445端口,影响范围:Windows XP、 Windows server 2003,不影响windows Vista及之后的操作系统 |

ETERNALBLUE | SMBv1、SMBv2漏洞,对应MS17-010,针对445端口,影响范围:较广,从WindowsXP到Windows 2012 |

ETERNALSYNERGY | SMBv3漏洞,对应MS17-010,针对445端口,影响范围:Windows8、Server2012 |

ETERNALCHAMPION | SMB v2漏洞,针对445端口 |

综合CNVD技术组成员单位奇虎360公司、安天公司等单位已获知的样本情况和分析结果,该勒索软件在传播时基于445端口并利用SMB服务漏洞(MS17-010),总体可以判断是由于此前“Shadow Brokers”披露漏洞攻击工具而导致的后续黑产攻击威胁。当用户主机系统被该勒索软件入侵后,弹出如下勒索对话框,提示勒索目的并向用户索要比特币。而用户主机上的重要数据文件,如:照片、图片、文档、压缩包、音频、视频、可执行程序等多种类型的文件,都被恶意加密且后缀名统一修改为“.WNCRY”。目前,安全业界暂未能有效破除该勒索软的恶意加密行为,用户主机一旦被勒索软件渗透,只能通过重装操作系统的方式来解除勒索行为,但用户重要数据文件不能直接恢复。

图 勒索软件界面图(来源:安天公司)

图 用户文件被加密(来源:安天公司)

二、应急处置措施

根据CNVD秘书处普查的结果,互联网上共有900余万台主机IP暴露445端口(端口开放),而中国大陆地区主机IP有300余万台。CNCERT已经着手对勒索软件及相关网络攻击活动进行监测,目前共发现有向全球70多万个目标直接发起的针对MS17-010漏洞的攻击尝试。建议广大用户及时更新Windows已发布的安全补丁,同时在网络边界、内部网络区域、主机资产、数据备份方面做好如下工作:

(一)关闭445等端口(其他关联端口如: 135、137、139)的外部网络访问权限,在服务器上关闭不必要的上述服务端口;

(二)加强对445等端口(其他关联端口如: 135、137、139)的内部网络区域访问审计,及时发现非授权行为或潜在的攻击行为;

(三)由于微软对部分操作系统停止安全更新,建议对Window XP和Windows server 2003主机进行排查(MS17-010更新已不支持),使用替代操作系统。

(四)做好信息系统业务和个人数据的备份。

CNCERT后续将密切监测和关注该勒索软件对境内党政机关和重要行业单位以及高等院校的攻击情况,同时联合安全业界对有可能出现的新的攻击传播手段、恶意样本变种进行跟踪防范。

附:参考链接:

https://blogs.technet.microsoft.com/msrc/2017/04/14/protecting-customers-and-evaluating-risk/?from=timeline&isappinstalled=0(微软发布的官方安全公告)

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/(微软发布已停服务的XP和部分服务器版特别补丁)

http://www.cnvd.org.cn/webinfo/show/4110(CNVD安全公告)

以上内容来源:CNVD国家信息安全漏洞共享平台

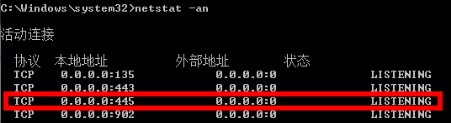

可以利用微软工具检测外网是否开放445端口,内部系统可通过登录系统,利用cmd命令 :

1.外网关闭防火墙对外445端口

2.内网启动系统防火墙关闭系统445端口。

3.关闭Server服务(该操作会影响文件共享和打印服务)

Windows系统加固要点:

一、Win7、Win8、Win10的处理流程

1、打开控制面板-系统与安全-Windows防火墙,点击左侧启动或关闭Windows防火墙

2、选择启动防火墙,并点击确定

3、点击高级设置

4、点击入站规则,新建规则

5、选择端口,下一步

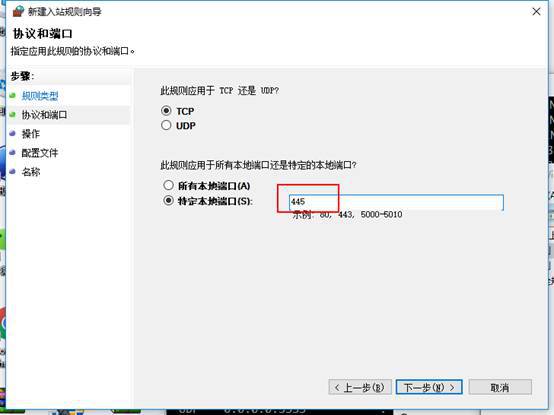

6、特定本地端口,输入445,下一步

7、选择阻止连接,下一步

8、配置文件,全选,下一步

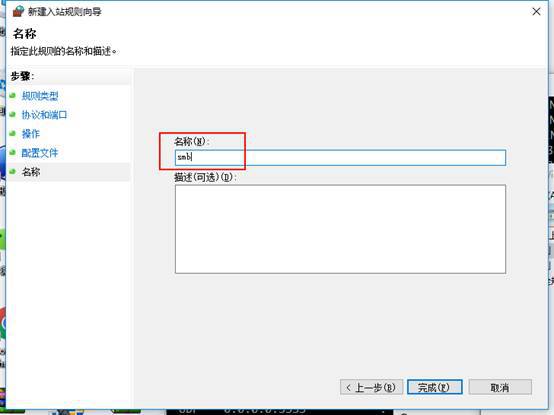

9、名称,可以任意输入,完成即可。

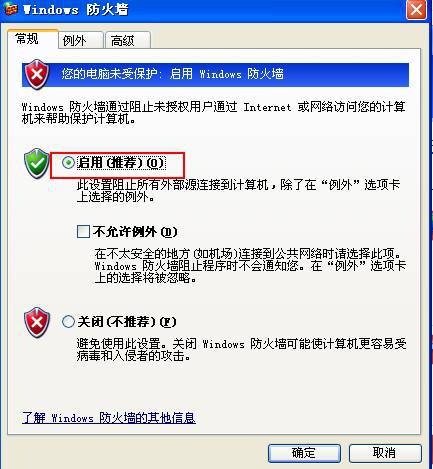

二、XP系统的处理流程

1、依次打开控制面板,安全中心,Windows防火墙,选择启用

2、点击开始,运行,输入cmd,确定执行下面三条命令

net stop rdr

net stop srv

net stop netbt

3、由于此次事件十分严重,微软特别针对这个漏洞发布了XP系统的补丁。但是鉴于微软已经不再为XP系统提供系统更新,建议尽快升级到高版本系统。