第127期

(

2020.3.16

-2020.3.22)

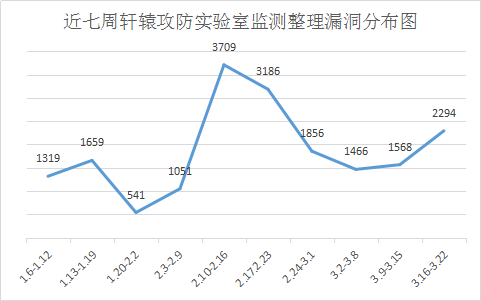

本期轩辕攻防实验室共收集、整理信息安全漏洞2294个,其中高危漏洞976个、中危漏洞1236

个、低危漏洞82个,较上周相比较增加726个,同比增加31%。据统计发现其他

漏洞

是本期占比最大的漏洞。

图1 近7周漏洞数量分布图

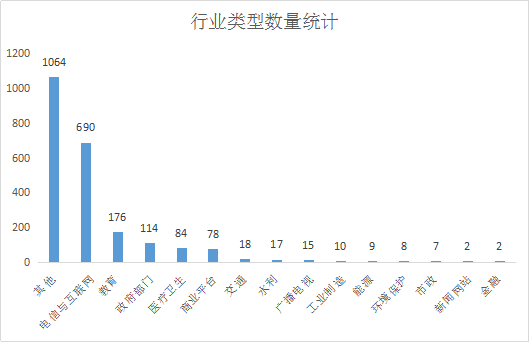

根据监测结果,本期轩辕攻防实验室共整理漏洞2294个,

其中

其他行业1064个、

电信与互联网行业690个、

教育行业176个、

政府部门行业114个、医疗卫生行业84个、商业平台行业78个、

交通行业18个、

水利行业7个

、广播电视

行业15个

、

工业制造10个

、

能源行业9个、环境保护行业8个、

市政行业7个、

新闻网站行业2个

、金融

行业2个

,分布统计图如下所示:

图2 行业类型数量统计

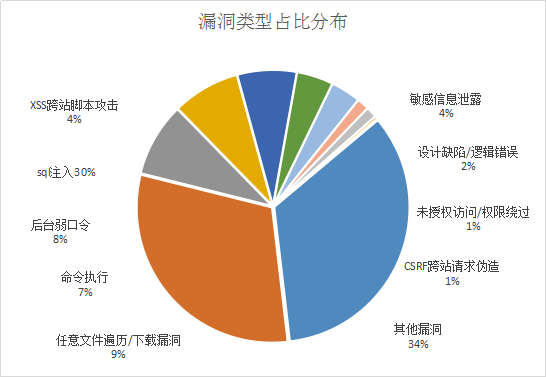

本期漏洞类型分布统计

本期

监测共有漏洞2294个,其中,漏洞数量位居首位的是

其他

漏洞占比34%

,漏洞数量位居第二的是

sql注入漏洞

占比30%

,位居第三的是

任意文件遍历/下载漏洞

漏洞占比为9%

,这三种漏洞数量就占总数73

%,与上期相比较

,

sql注入漏洞

占比不变

,发现其他

漏洞

数量占比减少4%

,

任意文件遍历/下载

漏洞占比增加4%

;其他几种漏洞仅占总数的27%,这几种漏洞中,

命令执行

漏洞占比7%、

后台弱口令漏洞占比8%、

敏感信息泄露

漏洞

占比4%

、xss跨站脚本攻击占比4%、

设计缺陷/逻辑错误占比2%、

未授权访问/权限绕过漏洞占比1%、

CSRF跨站请求伪造漏洞占比1%。

本期

漏洞类型占比分布图如下:

图3 漏洞类型分布统计

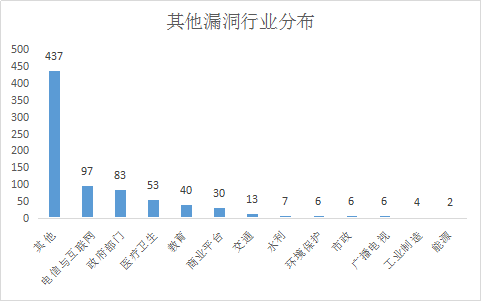

经统计,

其他

漏洞在其他行业存在较为明显。同时

其他

漏洞

也是

本期

漏洞类型统计中占比最多的漏洞,广大用户应加强对

其他

漏洞

的防范。其他

漏洞

在各行业分布统计图如下:

图4

其他漏洞行业分布统计

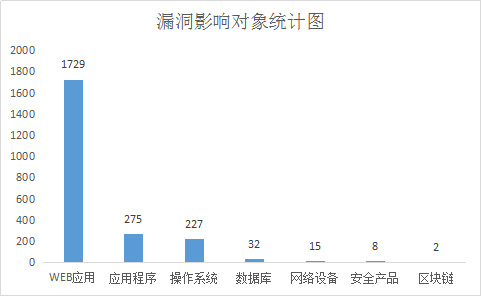

本期通用型漏洞按影响对象类型统计

WEB应用漏洞1729个

、应用程序漏洞275个

、操作系统漏洞227

、

数据库漏洞32个、

网络设备漏洞15个、

安全产品漏洞8个、区块链漏洞2个

。

Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品。Microsoft Windows是一套个人设备使用的操作系统。Microsoft Windows Server是一套服务器操作系统。IIS Server是其中的一个IIS(互联网信息服务)服务器。Windows Graphics Device Interface(GDI)是其中的一个图形设备接口。Defender Security Center是其中的一个计算机安全防护组件。Windows Installer是其中的一个基于Windows系统中的工具组件,主要用于管理和配置软件服务。Microsoft Word是一套Office套件中的文字处理软件。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞提升权限,执行任意代码,获取敏感信息等。

收录的相关漏洞包括:Microsoft IIS服务器篡改漏洞、Microsoft Windows GDI信息泄漏漏洞(CNVD-2020-18166)、Microsoft Windows Defender Security Center提权漏洞(CNVD-2020-18167、CNVD-2020-18165)、Microsoft Windows Installer提权漏洞(CNVD-2020-18389、CNVD-2020-18388)、Microsoft Windows Graphics Device Interface信息泄露漏洞(CNVD-2020-18394)、Microsoft Word远程代码执行漏洞(CNVD-2020-18523)。其中 “Microsoft IIS服务器篡改漏洞、Microsoft Windows Graphics Device Interface信息泄露漏洞(CNVD-2020-18394)、Microsoft Word远程代码执行漏洞(CNVD-2020-18523)”的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2020-0645

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2020-0874

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2020-0763

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2020-0762

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2020-0843

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2020-0842

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2020-0882

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2020-0850

2、Intel产品安全漏洞

8th Generation Intel Core Processor和7th Generation Intel Core Processor都是美国英特尔(Intel)公司的产品。8th Generation Intel Core Processor是一款第八代Core系列中央处理器(CPU)。7th Generation Intel Core Processor是一款第七代Core系列中央处理器(CPU)。Intel 6th Generation Core Processors是第六代Core(酷睿)系列中央处理器(CPU)产品。Intel Converged Security and Management Engine是一款安全管理引擎。Intel Server Platform Services是一款服务器平台服务程序。Kernel subsystem是其中的一个内核子系统。Intel TXE是一款使用在CPU(中央处理器)中具有硬件验证功能的信任执行引擎。Intel Core Processors是一款Intel Core系列中央处理器(CPU)。Intel Xeon Processors是一款Intel Xeon系列中央处理器(CPU)。Intel Trusted Execution Technology(TXT)是其中的一个可信执行技术组件。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞提升权限,执行任意代码或导致缓冲区溢出或堆溢出等。

收录的相关漏洞包括:Intel 8th Generation Intel Core Processor和7th Generation Intel Core Processor权限许可和访问控制问题漏洞(CNVD-2020-18568、CNVD-2020-18567)、Intel Converged Security and Management Engine和Intel Server Platform Services Kernel subsystem授权问题漏洞、Intel TXE和Intel Converged Security and Management Engine代码注入漏洞、Intel TXE和Intel Converged Security and Management Engine权限许可和访问控制问题漏洞、Intel Converged Security and Management Engine缓冲区溢出漏洞、Intel 6th Generation Core Processors及后系列缓冲区溢出漏洞(CNVD-2020-18605)、Intel Core Processors和Intel Xeon Processors Intel TXT缓冲区溢出漏洞。上述漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.intel.com/content/www/us/en/security-center/advisory/INTEL-SA-00191.html

https://www.intel.com/content/www/us/en/security-center/advisory/INTEL-SA-00191.html

https://www.intel.com/content/www/us/en/security-center/advisory/INTEL-SA-00185.html

https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00213.html

https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00213.html

https://www.intel.com/content/www/us/en/security-

center/advisory/intel-sa-00213.html

https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00220.html

https://www.intel.com/content/www/us/en/security-

center/advisory/intel-sa-00240.html

3、Google产品安全漏洞

Android是美国谷歌(Google)和开放手持设备联盟(简称OHA)的一套以Linux为基础的开源操作系统。Bluetooth是其中的一个蓝牙组件。System是其中的一个系统组件。Netlink driver是其中的一个Netlink通信驱动程序。Framework是其中的一个Android框架组件。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞获取敏感信息,提升权限。

收录的相关漏洞包括:Google Android System越界读取漏洞(CNVD-2020-17463、CNVD-2020-17464)、Google Android Netlink driver越界写入漏洞、Google Android缓冲区溢出漏洞(CNVD-2020-17484)、Google Android Framework权限提升漏洞(CNVD-2020-17499、CNVD-2020-17501)、Google Android Bluetooth缓冲区溢出漏洞(CNVD-2020-17377、CNVD-2020-17501)。其中“Google Android Netlink driver越界写入漏洞”的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://source.android.com/security/bulletin/android-10

https://source.android.com/security/bulletin/pixel/2020-03-01

https://source.android.com/security/bulletin/pixel/2020-03-01

https://source.android.com/security/bulletin/pixel/2020-03-01

https://source.android.com/security/bulletin/android-10

https://source.android.com/security/bulletin/android-10

https://source.android.com/security/bulletin/android-10

https://source.android.com/security/bulletin/android-10

4、Adobe产品安全漏洞

Adobe Photoshop,简称“PS”,是由Adobe公司开发和发行的图像处理软件。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞执行任意代码。

收录的相关漏洞包括:Adobe Photoshop缓冲区溢出漏洞(CNVD-2020-17966、CNVD-2020-17975、CNVD-2020-17967、CNVD-2020-17976、CNVD-2020-17977、CNVD-2020-17978)、Adobe Photoshop越界写入漏洞(CNVD-C-2020-51496、CNVD-2020-17973)。上述漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://helpx.adobe.com/security/products/photoshop/apsb20-14.html

https://helpx.adobe.com/security/products/photoshop/apsb20-14.html

https://helpx.adobe.com/security/products/photoshop/apsb20-14.html

https://helpx.adobe.com/security/products/photoshop/apsb20-14.html