第121期

(

2020.2.3

-2020.2.9)

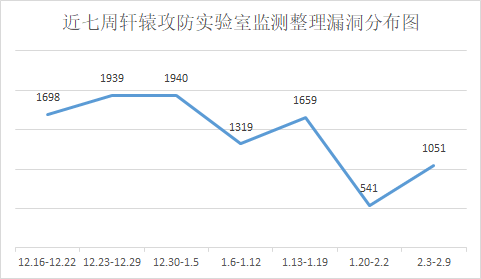

本期轩辕攻防实验室共收集、整理信息安全漏洞1051个,其中高危漏洞400个、中危漏洞640

个、低危漏洞11个,较上周相比较增加510个,同比增加94%。据统计发现后台弱口令

漏洞

是本期占比最大的漏洞。

图1 近7周漏洞数量分布图

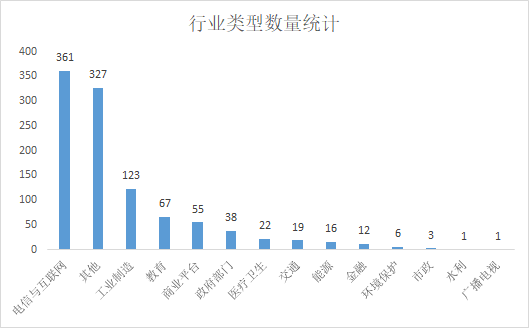

根据监测结果,本期轩辕攻防实验室共整理漏洞

1051

个,

其中

电信与互联网行业361个、

其他行业327个、工业制造行业123个、

教育行业67个、

商业平台行业55个、政府部门行业38个

、

医疗卫生行业22个

、交通行业19个

、

能源行业16个、金融行业12个、

环境保护行业6个、市政行业3个、

水利行业1个、广播电视行业1个

,分布统计图如下所示:

图2 行业类型数量统计

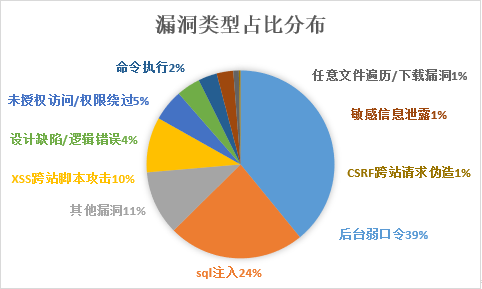

本期漏洞类型分布统计

本期

监测共有漏洞

1051

个,其中,漏洞数量位居首位的是

后台弱口令漏洞

占比39%

,漏洞数量位居第二的是

SQL注入漏洞占比为24%

,位居第三的是其他

漏洞占比11%

,这三种漏洞数量就占总数74

%,与上期相比较

,

后台弱口令漏洞

数量占比增加3%

,发现

SQL注入漏洞

减少1%

,其他漏洞

占比增加3

%

;其他几种漏洞仅占总数的26%,这几种漏洞中,

xss跨站脚本攻击漏洞

占比10%

、

未授权访问/权限绕过漏洞占比5%、

设计缺陷/逻辑缺陷漏洞占比4%、命令执行

漏洞占比2%、

敏感信息泄露漏洞占比1%、

任意文件遍历/下载漏洞占比1%、CSRF跨站请求伪造漏洞占比1%。

本期

漏洞类型占比分布图如下:

图3 漏洞类型分布统计

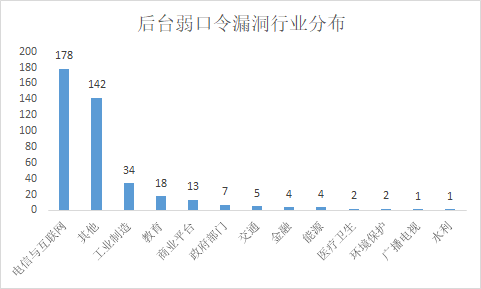

经统计,后台弱口令漏洞在电信与互联网行业存在较为明显。同时

后台弱口令

漏洞

也是

本期

漏洞类型统计中占比最多的漏洞,广大用户应加强对

后台弱口令

漏洞

的防范。

后台弱口令

漏洞

在各行业分布统计图如下:

图4

后台弱口令漏洞行业分布统计

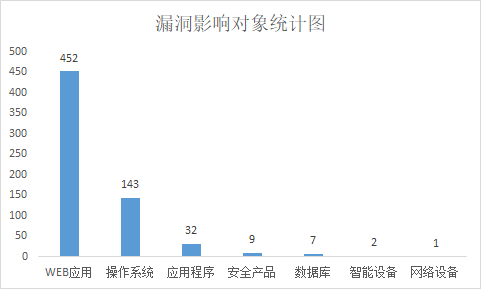

本期通用型漏洞按影响对象类型统计

WEB应用漏洞452个

、操作系统漏洞143个

、应用程序漏洞32

、

安全产品漏洞9个、

数据库漏洞7个

、

智能设备漏洞2

个

、

网络设备漏洞1

个

。

图5 漏洞影响对象类型统计图

二、本期通用型产品公告

1、Apple产品安全漏洞

Apple macOS Catalina是美国苹果(Apple)公司的一套专为Mac计算机所开发的专用操作系统。

Apple iOS是一款苹果智能设备上的操作系统。

Apple macOS Mojave是美国苹果(Apple)公司的一套专为Mac计算机所开发的专用操作系统。

Apple tvOS是一套智能电视操作系统。

Apple iPadOS是一套用于iPad平板电脑的操作系统。

本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞执行代码,提升权限。

收录的相关漏洞包括:

Apple macOSAppleGraphicsControl组件内存破坏漏洞、Apple macOS CatalinaSystem Extensions组件权限提升漏洞、Apple macOS Catalina、tvOS和iOS libxml2组件存在内存破坏漏洞、Apple macOS Catalina的IntelGraphics Driver组件内存损坏漏洞、Apple macOS任意代码执行漏洞(CNVD-2020-03281)、Apple iOS AppleFirmwareUpdateKext任意代码执行漏洞、多款Apple产品WebKit组件内存破坏漏洞(CNVD-2020-03858)、多款Apple产品IOUSBDeviceFamily组件内存破坏漏洞。

其中,“Apple iOS AppleFirmwareUpdateKext任意代码执行漏洞、Apple macOS Catalina的IntelGraphics Driver组件内存损坏漏洞、多款Apple产品WebKit组件内存破坏漏洞(CNVD-2020-03858)、多款Apple产品IOUSBDeviceFamily组件内存破坏漏洞”的综合评级为“高危”。

目前,厂商已经发布了上述漏洞的修补程序。

提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

https://support.apple.com/zh-cn/HT210722

https://support.apple.com/en-au/HT201222

https://support.apple.com/en-us/HT210348

https://support.apple.com/en-us/HT210790

MicrosoftExcel是美国微软(Microsoft)公司的一款Office套件中的电子表格处理软件。

Microsoft Office是美国微软(Microsoft)公司的一款办公软件套件产品。

Microsoft Windows是一套个人设备使用的操作系统。

Microsoft Windows Server是一套服务器操作系统。

Microsoft .NET Framework是美国微软(Microsoft)公司的一种全面且一致的编程模型,也是一个用于构建Windows、Windows Store、Windows Phone、Windows Server和Microsoft Azure的应用程序的开发平台。

本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞执行任意代码,提升权限,控制受影响的系统。

收录的相关漏洞包括:

MicrosoftExcel远程代码执行漏洞(CNVD-2020-03534、CNVD-2020-03536)、MicrosoftOffice远程代码执行漏洞(CNVD-2020-03535)、Microsoft Excel代码执行漏洞、Microsoft Windows和MicrosoftWindows Server提权漏洞(CNVD-2020-03545、CNVD-2020-03546、CNVD-2020-03548)、Microsoft .NET Framework远程代码执行漏洞(CNVD-2020-03547)。

上述漏洞的综合评级为“高危”。

目前,厂商已经发布了上述漏洞的修补程序。

提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0653

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0652

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0651

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0650

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0635

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0642

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0646

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0644

CiscoIOS和IOS XE Software都是美国思科(Cisco)公司为其网络设备开发的操作系统。Cisco Webex Video MeshSoftware releases是一款网络视频会议解决方案。Cisco Hosted CollaborationMediation Fulfillment (HCM-F)是托管式协作解决方案(HCS)的一部分,是一个核心管理组件。Cisco SD-WAN Solution是一套网络扩展解决方案,vManage是其中的控制台。Cisco IOS XR软件是用于服务提供商网络的模块化和完全分布式的网络操作系统。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞修改配置和数据库表中的条目,执行任意命令,导致拒绝服务等。

收录的相关漏洞包括:Cisco IOS和Cisco IOS XE Software跨站请求伪造漏洞、Cisco Webex Video Mesh Software命令注入漏洞、Cisco Hosted Collaboration Mediation Fulfillment跨站请求伪造漏洞(CNVD-2020-03756)、Cisco IOS XR BGP属性拒绝服务漏洞、Cisco SD-WAN Solution SQL注入漏洞(CNVD-2020-04036、CNVD-2020-03759)、Cisco IOS XR BGP EVPN拒绝服务漏洞(CNVD-2020-04037)、Cisco IOS XR拒绝服务漏洞(CNVD-2020-04053)。其中,“Cisco IOS和Cisco IOS XE Software跨站请求伪造漏洞、Cisco Webex Video Mesh Software命令注入漏洞、Cisco Hosted Collaboration Mediation Fulfillment跨站请求伪造漏洞(CNVD-2020-03756)”的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200108-ios-csrf

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200108-webex-video

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200122-hcm-f-csrf

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200122-sdwan-sql-inject

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200122-ios-xr-bgp-dos

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200122-sdwan-sqlinj

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200122-ios-xr-evpn

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200122-ios-xr-routes

Adobe Acrobat和Reader都是美国奥多比(Adobe)公司的产品。前者是一套PDF文件编辑和转换工具,后者是一套PDF文档阅读软件。Illustrator CC是一款矢量图制作工具。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞执行任意代码,获取敏感信息访问权限,导致拒绝服务。

收录的相关漏洞包括:Adobe Illustrator CC内存损坏漏洞(CNVD-2020-03924、CNVD-2020-03923)、Adobe Acrobat和Reader存在堆缓冲区溢出漏洞(CNVD-2020-04323)、Adobe Acrobat和Reader存在内存越界读取漏洞(CNVD-2020-04322、CNVD-2020-04324、CNVD-2020-04325、CNVD-2020-04328、CNVD-2020-04331)。上述漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://helpx.adobe.com/security/products/illustrator/apsb20-03.html