2024-07-24 微信公众号精选安全技术文章总览

洞见网安 2024-07-24

Eonian Sharp 2024-07-24 19:48:35

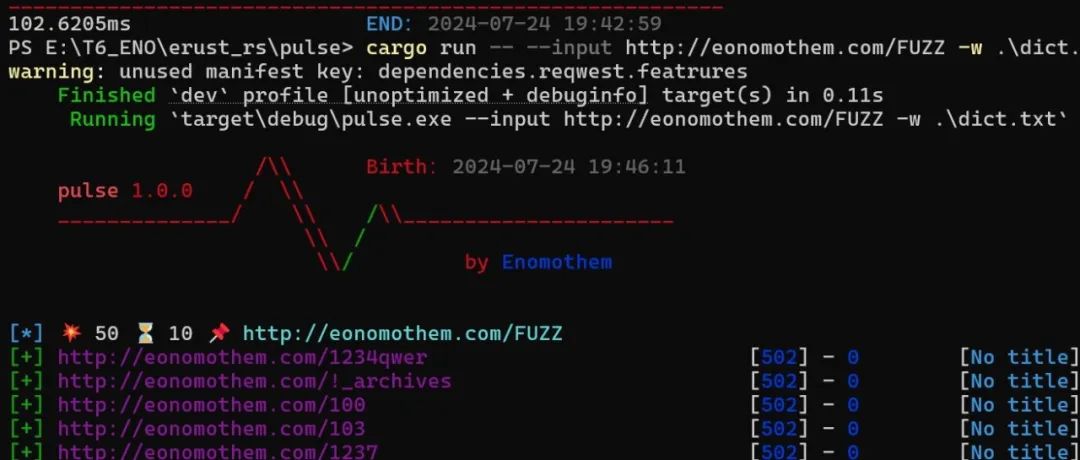

Pulse是一款强大的网络扫描和模糊测试工具,使用Rust编写。它允许用户执行并发Web请求、目录模糊测试和自定义正则表达式匹配。该工具具有以下特性:可配置线程计数的并发Web请求、使用URL或IP地址的单词列表进行模糊测试、使用内置或自定义目录列表进行目录扫描、响应正文上的自定义正则表达式匹配、根据状态代码过滤响应、静默模式仅显示成功的URL、CSV输出便于分析和报告、Web请求的超时配置以及彩色输出提高可视性。

Red Teaming

Web Scanning

Fuzz Testing

Directory Bruteforcing

Regex Matching

Response Filtering

Stealth Operations

Data Output

Timeouts Configuration

Color-Coded Output

苏诺木安全团队 2024-07-24 19:44:19

小学智慧校园信息管理系统存在文件上传漏洞,攻击者可以通过该漏洞上传恶意文件,进而获取数据库敏感信息。该系统采用B/S架构,基于云计算和物联网技术,通过浏览器直接登录使用。漏洞检测可通过发送特定POST请求到系统接口ajax.php来实现。安全测试人员可以使用提供的Python脚本进行批量或单个URL的漏洞检测。官方已发布补丁,建议用户升级至最新版本以修复该漏洞。

文件上传漏洞

SQL注入漏洞

Web应用安全

技术学习

漏洞利用工具

补丁与修复

宸极实验室 2024-07-24 17:00:40

Laravel框架相关漏洞的新手学习记录

山石网科安全技术研究院 2024-07-24 16:33:19

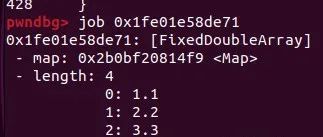

这篇文章笔者将带领大家一起入门学习V8,pwn方向中,v8也是一个比较有趣的方向!

不懂安全的校长 2024-07-24 16:00:59

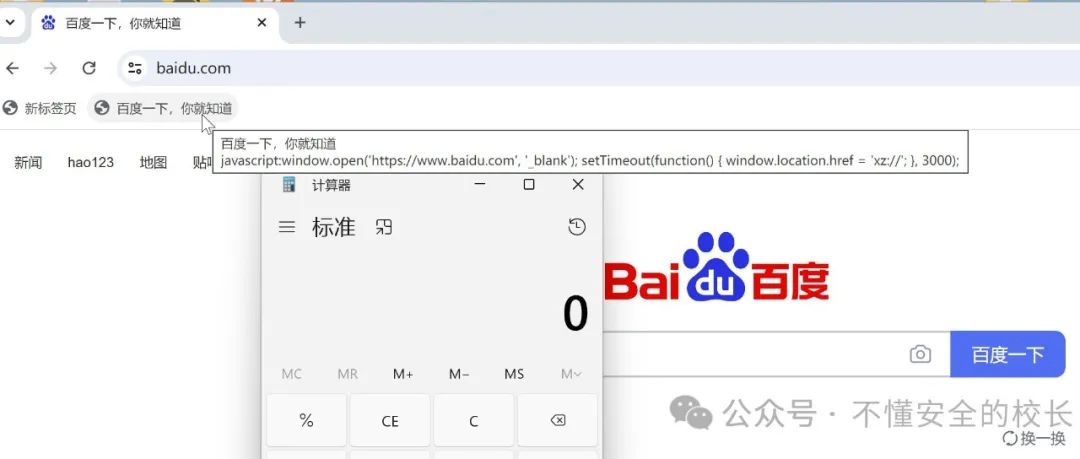

文章介绍了一种利用自定义协议进行权限维持的网络安全技术。自定义协议是一种特殊的URL Scheme,开发者可以定义任意协议名称,并绑定到特定的应用程序。攻击者可以利用这种特性,通过修改注册表或创建.reg文件,将自定义协议与恶意文件或命令关联起来。在权限维持方面,攻击者可以修改浏览器的书签页,将正常的书签链接替换为包含恶意代码的自定义协议链接,从而在用户点击书签时执行恶意操作。文章还提供了一个Python脚本示例,用于批量修改Chrome浏览器的书签。

权限维持

自定义协议

注册表操作

URL Scheme

JavaScript注入

浏览器书签篡改

恶意软件开发

安全研究

安全聚 2024-07-24 15:11:30

TOTOLINK A6000R 路由器被发现存在命令执行漏洞,编号为 CVE-2024-41319。该漏洞允许攻击者通过 webcmd 函数中的 cmd 参数执行命令。受影响的设备版本为 V1.0.1-B20201211.200003。安全聚实验室已成功复现此漏洞,并建议用户尽快更新至最新固件版本以修复漏洞。厂商已发布可更新固件,用户可通过官方网站下载。同时提供了参考链接和技术支持渠道。

命令执行漏洞

CVE-2024-41319

路由器安全

固件更新

漏洞复现

网络安全预警

安全聚 2024-07-24 15:11:30

Apache Arrow Rust Object Store 存在一个中危级别的信息泄露漏洞,编号为 CVE-2024-41178。该漏洞允许有权限访问日志文件的人模拟AWS WebIdentityToken身份,执行 AssumeRoleWithWebIdentity 调用。Apache Arrow Rust是Apache Arrow项目在Rust语言中的实现,它为Rust开发人员提供了高效的数据结构和功能,以处理和分析大规模数据集。漏洞发生在使用AWS WebIdentityTokens时,日志文件可能在错误情况下泄露OIDC令牌,这使得攻击者可以模拟身份直到令牌过期。影响范围是0.5.0至0.10.10版本的Apache Arrow Rust Object Store。目前,Apache Arrow团队已经发布了修复版本0.10.2,建议用户更新至该版本或更高版本以修复漏洞。用户可以通过官方下载地址获取更新。

信息泄露

漏洞预警

Apache Arrow Rust

AWS WebIdentityTokens

身份模拟

安全更新

Hack All Sec 2024-07-24 13:55:59

安羽安全 2024-07-24 13:18:52

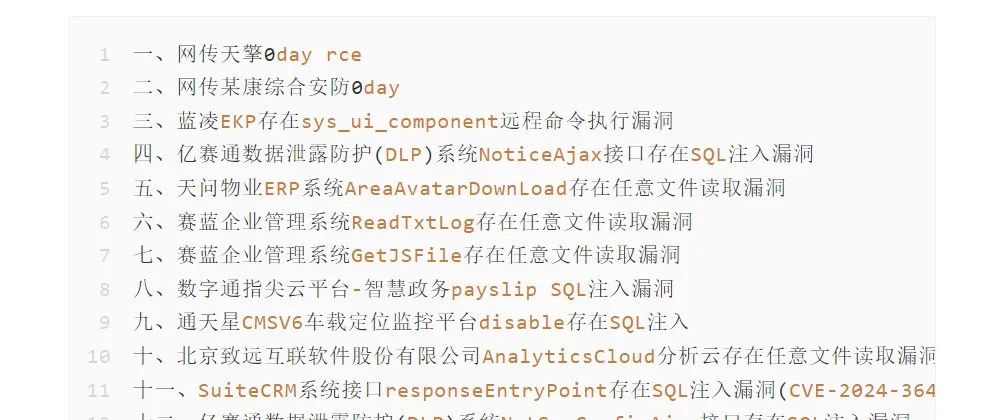

本文为2024年7月23日的网络安全漏洞威胁情报总结,主要涉及多个知名软件平台的漏洞信息。文章首先声明了免责声明,明确指出文章内容仅供学习使用,使用者需自行承担因非法测试造成的法律后果。接着,文章列举了包括帆软V11、Hikvision海康威视、通达V11.10、金万维异速联云联应用系统、Apache RocketMQ、全息AI网络运维平台、泛微e-cology、Sharp打印机、WebLogic、广联达LinkworksArchiveWebService等在内的多个系统存在的安全漏洞,这些漏洞包括SQL注入、远程命令执行、敏感信息泄露、未授权访问和XML实体注入等。此外,还回顾了第一天的漏洞情报,涉及天擎、某康综合安防、蓝凌EKP、亿赛通DLP系统、赛蓝企业管理系统、数字通指尖云平台、通天星CMSV6、北京致远互联软件、SuiteCRM系统等,漏洞类型多样,包括0day rce、任意文件读取、SQL注入等。文章提醒网络安全学习者关注这些漏洞,以提高安全防护意识和能力。

SecurityBug 2024-07-24 12:39:45

本文介绍了如何编写自动化脚本url.sh来爆破网站目录,并使用多个工具进行信息收集。该脚本可以输入要爆破的域名,并使用dirsearch、Gobuster、waybackurls等工具依次爆破目录,然后使用nmap扫描端口,将所有结果保存在报告中。文章还提到了自动化脚本的准备工作,包括安装dirsearch、配置gobuster的字典路径等。最后,文章对自动化挖洞进行了思考,强调了自动化脚本在渗透测试中的实操价值。

自动化脚本

渗透测试

工具使用

报告生成

自动化挖洞

边界无限 2024-07-24 12:04:30

WebLogic作为广泛应用的中间件,在金融、运营商、能源等行业中扮演着关键角色。然而,其漏洞可能成为攻击者利用的工具。靖云甲ADR技术通过实时应用自防护(RASP)来增强应用和Java中间件的安全,为用户的应用提供了一道额外的防线。近期,靖云甲ADR在金融行业客户现场成功捕获了WebLogic的0day漏洞,该漏洞通过IIOP协议实现远程代码执行,且攻击者能够绕过官方的反序列化黑名单。靖云甲ADR无需升级即可检测并防御这一漏洞。漏洞影响范围覆盖WebLogic Server 12.2.1.4.0及以下版本,以及14.1.1.0.0及以下版本。为应对这一漏洞,建议采取临时措施,如禁用T3/IIOP协议或对白名单IP进行限制,同时安装靖云甲ADR以实现天然免疫。

WebLogic漏洞

中间件安全

RASP技术

0day漏洞

反序列化漏洞

远程代码执行

安全防护

金融行业安全

漏洞修复

掌控安全EDU 2024-07-24 12:00:20

本文是作者首次分享的漏洞挖掘经验,通过跟随经验丰富的师傅学习,成功挖掘了几个简单的漏洞。作者建议通过edusrc官网的漏洞排行榜寻找目标,利用空间引擎、FOFA、鹰图等工具进行信息收集和资产测绘。文章详细描述了通过弱口令登录后台,发现并利用session会话固定不过期的漏洞,从而实现数据包的重复利用。作者强调了使用bp抓包工具的重要性,并提醒读者所有渗透测试必须获得授权,合法使用技术。

漏洞挖掘

信息收集

渗透测试

Session固定

弱口令攻击

数据包分析

安全提醒

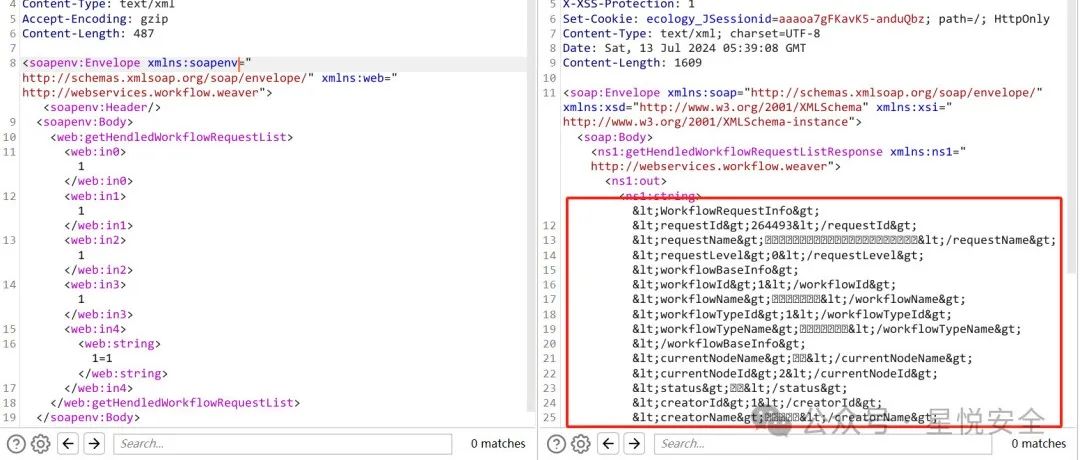

星悦安全 2024-07-24 11:11:14

阿呆攻防 2024-07-24 10:17:39

SpringKiller安全研究专家发布了一篇关于'0day'模板注入漏洞的分析报告,该漏洞被误传为SQL注入,实则涉及模板引擎的不当处理。在受影响的产品中,TemplateUtils类负责表达式处理,其render方法易受攻击。通过递归调用render和evalRenderAction,攻击者可操控表达式解析,利用ParameterProvider.PARAMETERPATTERN提取${}中的内容,并通过自定义的RenderAction执行任意代码。漏洞核心在于resolveMethod函数,它允许加载和执行任意类,包括com.fr.function包下的多种函数,甚至直接调用SQL方法,从而引发安全问题。尽管通常通过构造特定的SQL作为POC验证漏洞,但攻击者也可采用其他方式触发,增加了检测难度。

网络安全

0day漏洞

IAST

代码审计

SQL注入

漏洞利用

开源贡献

光剑安全 2024-07-24 09:27:35

海康威视综合安防管理平台存在一个前台远程命令执行漏洞,该漏洞位于/center/api/installation/detection路径。未经身份验证的远程攻击者可利用此漏洞在服务器端执行任意代码。受影响的版本为海康威视综合安防管理平台。为防范此漏洞,建议在防火墙或入侵防御系统中设置规则,阻止特定的HTTP请求方法(POST)和路径。同时,应定期更新安全设备的规则库和软件版本。目前,官方尚未发布安全补丁,用户需关注厂商的最新动态。文章附有验证过的漏洞POC,供学习和研究参考。

技术修道场 2024-07-24 08:12:58

本文详细介绍了Windows系统Webshell提权的多种方法和技术。文章首先概述了Webshell的定义和作用,指出其在渗透测试中的重要性。接着,文章阐述了Webshell提权的基本思路,包括利用系统漏洞、服务提权、本地提权工具和第三方组件漏洞等。文章重点列举了常用的Webshell提权方法,如利用MS17-010漏洞、提权工具(Mimikatz、Psexec、Meterpreter)、WMI、svchost.exe和PowerShell等。同时,文章也提醒了在提权过程中需要注意的事项,如选择合适的提权方法、隐藏痕迹和做好安全防护。最后,文章强调了Webshell提权技术的复杂性,鼓励IT安全人员持续学习和提升技术水平。

渗透测试

系统提权

Web安全

漏洞利用

横向移动

安全防护

工具使用

白帽学子 2024-07-24 08:11:29

本文介绍了一款开源的网络安全工具NacosExploitGUI,该工具是GUI版本,便于使用,主要用于检测和利用Nacos系统的常见漏洞。文章详细讨论了工具的关键技术点,包括默认口令漏洞、SQL注入漏洞、身份认证绕过漏洞、反序列化漏洞的检测与利用,以及漏洞的综合利用。此外,强调了工具的自动化和效率,能够提高渗透测试和漏洞检测的效率。文章末尾提供了工具的下载链接,并声明了版权和使用须知,提醒读者勿用于非法测试。

网络安全工具

漏洞检测

漏洞利用

自动化测试

开源项目

安全演练

技术文章

信安路漫漫 2024-07-24 07:02:22

本文详细介绍了入侵检测的常见模式,主要包括特征检测和异常检测两种。特征检测通过比对已知的攻击特征来识别攻击,具有低误报率的优点,但无法检测新型攻击。异常检测则通过建立正常行为模型来识别异常,能够发现新型攻击,但建立模型和设计统计模型较为困难,且误报率高。文章还提到了其他检测模式如行为检测、机器学习检测和混合检测。最后,列举了几种常见的入侵检测产品,包括网络入侵检测系统(NIDS)、主机入侵检测系统(HIDS)、网络入侵防御系统(NIPS)和主机入侵防御系统(HIPS),并简要说明了它们的功能。

入侵检测

特征检测

异常检测

网络入侵检测系统(NIDS)

主机入侵检测系统(HIDS)

网络入侵防御系统(NIPS)