在解放双手的欲求的驱使下,语音助手在未来的生活中必将扮演越来越重要的角色,成为智能家居、智能办公的重要部分。最近几年,Siri、Google Assistant等语音助手在生活中的应用日渐广泛。

你在调戏siri的时候,是否能够想到siri还能背着你偷偷干"坏事",偷偷打开你的各种文件,email,打开购物客户端疯狂下单,是不是感觉有点可怕。科技带来方便的同时也带来了不可避免的风险。

浙江大学

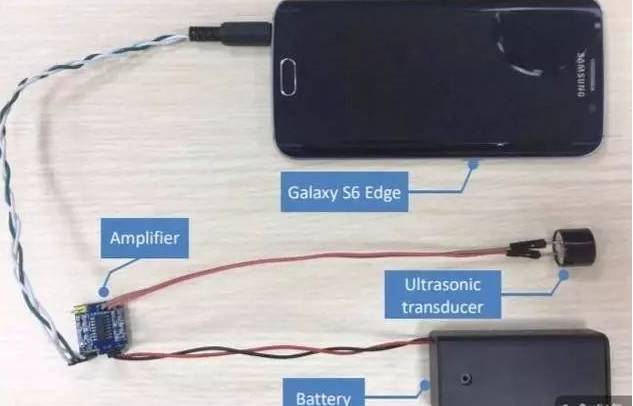

智能系统安全实验室的徐文渊教授团队发现了一种名为“DolphinAttack”的攻击方式:通过超声波发射装置,可以“无声”地操控语音助手,这种攻击命名为DolphinAttack,因为海豚的叫声是一种超声波。

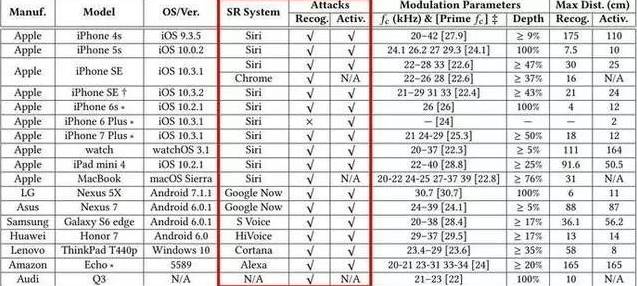

如今市面上包括Siri、Alexa、Google Assistant等在内的主流智能语音助手,都

可以捕捉到超过20kHz的声波。但对于人耳来说,20 kHz却是一个临界值。

20kHz以上的声音是我们人耳所听不到的,我们称作超声波。手机也知道人用不上这部分声音,所以就用了一种叫做“低通滤波器”的东西,会把超过20kHz的声音给过滤掉。

20kHz以上某个频率的超声波对人耳来说,微乎其微。但是麦克风却会通过放大器放大音频,从而输入到麦克风,再进一步,手机就被控制啦!

在实验中,团队成功攻击了谷歌、亚马逊、微软、苹果、三星、华为等品牌的多个语音助手产品,谷歌的Google Assistant、苹果的Siri、亚马逊的Alexa、三星的S Voice、微软的Cortana以及华为的HiVoice无一“幸免”。

徐文渊说,语音助手的工作路径,就是通过麦克风收录人类语音,语音识别系统加以识别,把语音转化为文本,系统依文本执行指令。产品设计师沿着这个思路一路往前,设备变得越来越“听话”,人们也越来越享受到“声控”的便利。但网络安全科学家“反”着想:漏洞在哪?在恶意者实施攻击和破坏之前,他们试图以攻击者的思路找出漏洞,并提出解决之道。

研究发现,当把普通语音转换成超声波的形式之后,麦克风依然能够接收,并继续转化为语音系统能够识别的语音信号。只是整个过程人耳朵听不见。这就是漏洞所在。

实验室里,徐文渊老师正在和同事讨论周一出差的事。研究生张国明等通过超声波发射装置,“无声”地操控Amazon Echo(亚马逊开发的一款语音购物助手设备),自如地在亚马逊网站上下单了一箱牛奶,用的就是导师徐文渊的账号。在另一项实验中,他们还利用超声波启动了车载的语音助手,开启了天窗。

他们使用事先录制好的声音唤醒了另外一台 iPhone 的 Siri,然后使用了 Dolphin Attack 硬件录音,最后通过超声波成功地控制了 iPhone 且呼出了电话。

①实验人员先用手机翻译软件,播了一段语音这个时候,我们看到手机被唤醒并拨 打电话

②实验人员把手机接上特殊设备,开始测试。

此时,并没有发出人耳能听到的声 音,但是Siri却同样拨打了那个电话!

Dolphin Attack 破解装置成本只需20 元,而且可随身携带。下一步,也许把电池做得再小一些,整套装置就可以不动声色地潜入到你的身边……