在挖一些SRC漏洞的时候需要时刻保持敏感的状态,特别是在企业上线新业务,或者一些新漏洞爆发的时候,这些新漏洞可能是官方都未提供补丁的0day,或者刚被公布细节的1day等。

早上到公司的时候,看到360 cert发了个漏洞预警

https://cert.360.cn/warning/detail?id=154bd8345f9cd560ea1c0e5bf453a41d

看到这里,不禁想起了ImageMagick漏洞(CVE-2016-3714)带来的影响性,当前连baidu主站都惨遭被RCE的恶运。

简单看一下该漏洞的详情

漏洞简介

8 月 21 号,Tavis Ormandy 通过公开邮件列表

(hxxps://bugs.chromium[.]org/p/project-zero/issues/detail?id=1640)

,再次指出 ghostscript 的安全沙箱可以被绕过,通过构造恶意的图片内容,可造成命令执行。ghostscript应用广泛,

ImageMagick

、

python-matplotlib

、

libmagick

等图像处理应用均有引用。在ghostscript中由于以往的安全事件,针对安全问题gs官方采用增加参数-dSAFER来开启安全沙箱,但该沙箱在程序执行过程中由

LockSafetyParams

这个值进行控制,此次Taviso发现通过restore操作会将该值成功覆盖,导致安全沙箱被绕过,引发命令执行漏洞。

漏洞影响

version <= 9.23(全版本、全平台)官方未出缓解措施,最新版本受到影响。漏洞导致所有引用ghostscript的上游应用收到影响。常见应用如下:

-

imagemagick

-

libmagick

-

graphicsmagick

-

gimp

-

python-matplotlib

-

texlive-core

-

texmacs

-

latex2html

-

latex2rtf

关于漏洞详情就不介绍了,在上面链接中 ,360 cert甚至已经给出了具体的利用exp 。

由于官方并没有给出该漏洞的升级补丁,所以该漏洞算得上一个0day了。

本地复现该漏洞并证实了命令执行的可能性后,立马找了一些SRC的站点来进行测试。

过程还算顺利,到下午晚饭前,就已经成功的找到好几处存在漏洞的业务站点,这里就举例说明其中一个漏洞的情况吧。

当时验证漏洞是利用了dnslog进行数据外带来进行测试的,在发现漏洞后,执行了个反弹shell的操作,然后就把利用过程的详细信息提交了他们SRC。

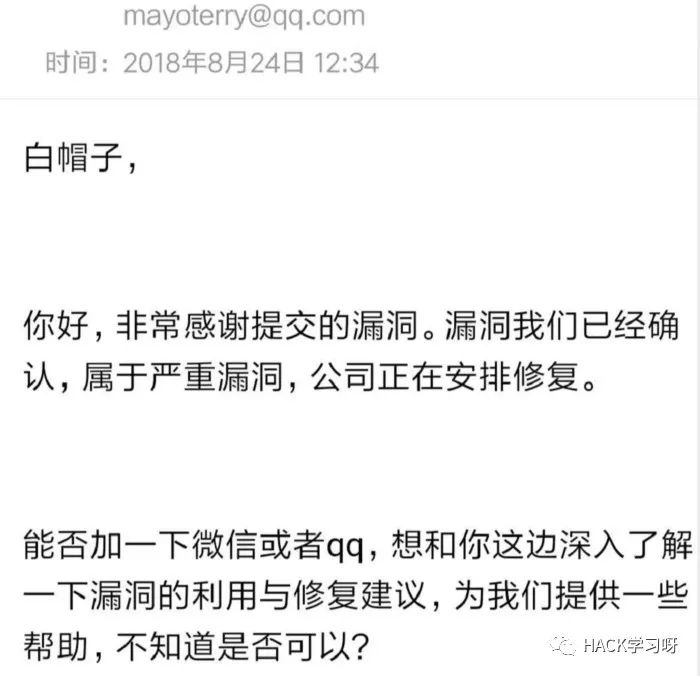

在提交SRC后,没一会就收到了他们的反馈邮件信息。

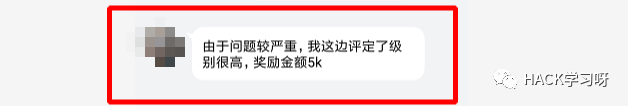

在和SRC沟通了该漏洞的一些详细细节以及修复方式后,他们为这单个漏洞也奖励了我5000 rmb ,也算非常厚道了。

总结:

-

在一些新漏洞爆发时,如果赶在SRC业务方修复该漏洞前进行测试利用,很有可能会带给你惊喜

-

提前收集好SRC的资产信息,在新漏洞出来时,会大大增加你漏洞挖掘的速度和效率

-

需要在日常提升自己进行批量化漏洞挖掘的能力,例如批量化漏洞检测脚本的编写能力等