2024-08-13 微信公众号精选安全技术文章总览

洞见网安 2024-08-13

沃克学安全 2024-08-13 22:33:43

Apache OFBiz RCE的前世传奇与今生故事

安全随心录 2024-08-13 21:55:31

本文是关于系统学习代码审计中的业务逻辑漏洞,特别是URL跳转漏洞的详细讲解。文章首先介绍了URL跳转漏洞的原理,即由于服务端未对传入的跳转地址进行严格检查和控制,导致攻击者可以构造恶意地址,诱导用户跳转至恶意站点。接着,文章区分了转发和重定向的概念,并解释了浏览器解析URL的格式规则。此外,还提供了URL跳转的绕过方式,包括在nuclei工具中使用的技巧和其他一些URL跳转绕过技巧。文章最后列举了几个相关的CVE漏洞编号,为读者提供了进一步研究的资源。通过这些内容,读者可以对URL跳转漏洞有一个系统的认识,并了解如何进行代码审计以识别和防范这类漏洞。

URL跳转漏洞

业务逻辑漏洞

钓鱼攻击

浏览器解析规则

代码审计

安全研究

攻击技巧

RongRui安全团队 2024-08-13 21:08:33

本文记录了一次针对违规广告站点的代码审计过程。审计者首先利用前台任意文件读取漏洞获取了数据库权限,通过分析数据库中的账号密码加密方式,成功爆破进入后台。其次,审计者发现了一个第三方插件的上传漏洞,该漏洞允许通过Service::unzip函数上传并解压压缩包。审计者通过FastAdmin框架的插件市场下载了插件压缩包,使用winrar直接修改压缩包内的controller文件夹下的index.php文件,然后离线上传,从而成功getshell。文章中还提到了需要注意的踩坑点,如压缩包不能解压后重新打包,否则无法上传。最后,文章以感谢关注RongRui科技结尾,并提供了技术交流和承接项目的信息。

文件读取漏洞

密码加密方式

后台登录爆破

上传漏洞

压缩包上传

插件安全

Web安全

安全聚 2024-08-13 20:31:21

安全聚实验室近日监测到编号为CVE-2024-6768的中危漏洞,影响Microsoft Windows操作系统中的CLFS.sys服务。该漏洞评分为6.8,允许本地低权限攻击者通过不当输入验证,利用KeBugCheckEx函数强制调用,导致系统蓝屏死机,形成拒绝服务攻击。CLFS.sys是关键驱动程序,管理Common Log File System,支持数据记录和恢复,确保系统数据的完整性和一致性。漏洞影响范围包括Windows Server 2022、2019、2016,以及Windows 11和Windows 10。目前建议用户关注厂商更新公告,并在公告发布后及时更新系统版本以修复漏洞。更多详情和技术支持可通过安全聚公众号获取。

漏洞预警

操作系统安全

拒绝服务攻击

本地权限提升

更新与补丁

儒道易行 2024-08-13 20:00:27

本文介绍了某家用智能路由器存在的权限绕过漏洞。通过特定的请求包Drop操作,可以绕过正常权限验证机制,访问到未授权的管理员页面。具体操作为访问漏洞URL后,通过Drop掉cookie.cgi请求,然后刷新浏览器的index.html页面,继续Forward操作,最终能够跳转到后台并获得管理员权限。文章作者在描述过程中提醒读者,文笔生疏,措辞浅薄,并希望得到专业人士的指导。同时,文章中包含了免责声明和转载声明,强调了信息传播和利用的责任归使用者所有,作者不承担责任。文章最后提供了作者在多个平台上的链接和关注者数量,包括CSDN、公众号、博客、先知社区和FreeBuf等,显示了作者在网络安全领域的活跃度和影响力。

权限绕过

漏洞利用

Web安全

智能设备安全

信息泄露

火绒安全 2024-08-13 18:38:00

火绒威胁情报中心发现一恶意GitHub存储库含有病毒风险行为。经分析,该样本使用混淆JavaScript技术,首先下载PDF文档以迷惑用户,随后下载具有成熟后门功能的混淆JavaScript来执行控制功能。攻击者利用了名为WSHRAT的成熟JavaScript后门并通过钓鱼邮件进行传播。恶意样本初始阶段下载JavaScript文件和PDF文档,后者用于迷惑受害者;前者则从特定URL下载后续混淆JavaScript文件并实现持久化。此外,还下载了一个PDF文件至用户目录以增强欺骗性。第二阶段的混淆JavaScript(Monetary_Funding_Sheet_2024.js)通过Pastie.io获取实际的C2服务器IP地址,并实现与C2的通信,执行如执行命令、更新、卸载等远程控制操作。此恶意软件已由火绒安全产品拦截并查杀,建议用户更新病毒库以加强防护。

钓鱼邮件攻击

后门病毒

JavaScript混淆

持久化攻击

远程控制

恶意软件分发

威胁情报

安全防护

HW安全之路 2024-08-13 17:55:37

在信息时代,数据安全已成为不可忽视的关键问题。无论是个人信息的保护,还是企业间的保密通信,加密技术都扮演着至关重要的角色。本文为读者提供了保护数据隐私和安全通信的全面指南,适合对信息安全感兴趣的读者深入了解。

知道创宇404实验室 2024-08-13 17:21:56

这篇文章深入探讨了Tenda路由器中发现的两个命令注入漏洞,涵盖了漏洞的发现、分析与利用过程。文章首先介绍了固件提取与修复的步骤,接着通过使用QEMU模拟MIPS环境,详细演示了漏洞的分析过程,包括如何定位漏洞触发点及实现命令注入。

诸葛安全 2024-08-13 16:56:03

Apache Tomcat是一个广泛使用的开源Java Servlet容器和Web服务器。近期,Apache Tomcat被披露存在一个信息泄露漏洞,编号为CVE-2024-21733,该漏洞于2024年1月19日公开。漏洞主要影响8.5.7至8.5.63版本以及9.0.0-M11至9.0.43版本的Apache Tomcat服务器。当服务器未能正确处理POST请求的内容长度时,可能会触发客户端-服务器不同步(CSD)漏洞,导致攻击者能够利用此漏洞强制受害者浏览器与网站的连接失去同步,从而窃取敏感数据。攻击者可以通过构造特定请求,在异常页面中输出其他请求的body数据。漏洞的触发机制涉及到不完整的POST请求,这可能使得攻击者获取包含其他用户先前请求数据的响应。为了修复此漏洞,官方已发布Apache Tomcat 9.0.44及以上版本和8.5.64及以上版本,建议受影响用户及时升级到这些安全版本。

信息泄露

Web安全

Java安全

漏洞利用

修复方案

OneTS安全团队 2024-08-13 16:49:35

本文介绍了Apache Tomcat中的一个请求走私漏洞(CVE-2024-21733),影响版本为8.5.7至8.5.63和9.0.0-M11至9.0.43。漏洞源于Tomcat无法正确处理POST请求的Content-Length头部,导致客户端同步取消攻击。攻击者利用此漏洞可以迫使浏览器取消与网站的连接同步,进而可能导致敏感数据泄露。文章提供了漏洞复现的POC地址,并建议受影响用户升级Tomcat到8.5.64或9.0.44以上版本以修复该漏洞。

请求走私

客户端同步取消攻击

Apache Tomcat漏洞

Servlet容器安全

HTTP服务器安全

版本漏洞

安全修复

骨哥说事 2024-08-13 15:23:49

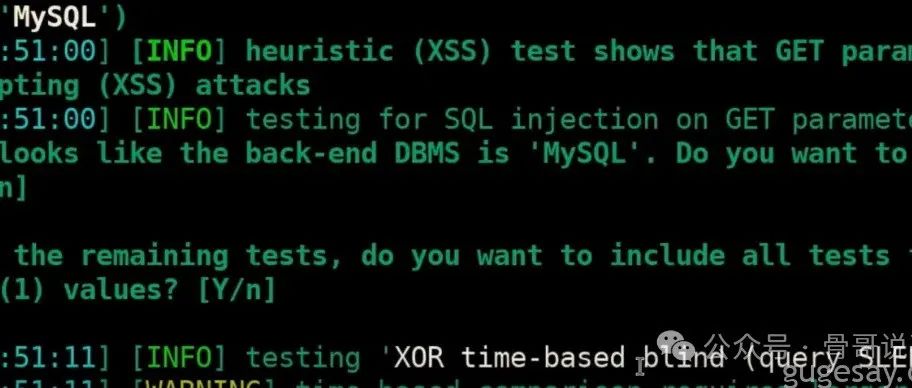

文章主要介绍了如何对SQLMap进行高级定制以释放其更多潜力。SQLMap是一个功能强大的工具,可以通过添加自定义Payloads、使用额外的header、随机代理、设置请求延迟等方式进行微调,以适应特定的端点或绕过WAF的检测。文章详细说明了如何寻找和编辑SQLMap的配置文件,这些文件是描述Payloads的XML文件,例如boolean_blind.xml。文章还解释了XML文件中的不同标签,如

SQL Injection

Penetration Testing

Custom Payloads

Security Research

Web Application Security

蟹堡安全团队 2024-08-13 15:09:32

默认账号密码漏洞

信息泄露

弱密码

MD5加密

蟹堡安全团队 2024-08-13 15:09:32

1. 源码分析/farm/product_report.php 在源码中可以观察到,后端处理上传文件时,

任意文件上传

Web安全漏洞

代码审计

输入验证不足

服务器端请求伪造(SSRF)

蟹堡安全团队 2024-08-13 15:09:32

文章分析了Poultry Farm管理系统中product.php文件存在的安全漏洞。该漏洞允许用户通过任意文件上传的方式上传恶意文件,因为后端在处理上传文件时,没有对上传的文件名进行任何过滤或验证。具体来说,攻击者可以通过构造HTTP POST请求,利用multipart/form-data格式,上传一个名为'index.php'的文件,其中包含PHP代码。如果服务器配置不当,该文件可能被解析执行,从而导致服务器受到远程代码执行攻击。文章还提供了具体的HTTP请求示例,包括请求头和请求体,以及上传成功后如何访问和验证上传文件的步骤。

文件上传漏洞

代码执行

Web安全

服务器端漏洞

蟹堡安全团队 2024-08-13 15:09:32

文章分析了一个名为Poultry Farm管理系统的product.php文件中存在的SQL注入漏洞。源码分析部分指出,后端在处理删除SQL数据时,未对变量$pid进行任何过滤,而是直接将其拼接到SQL语句中执行,这导致了SQL注入的可能性。漏洞复现部分展示了如何通过构造特定的GET请求来利用这个漏洞。首先,通过添加特定的条件使得where子句后的判断为false,从而避免删除数据;然后,通过修改条件使其为true,成功删除了id为6的数据信息。文章通过具体的HTTP请求示例,展示了如何通过修改GET参数来控制SQL语句的执行,从而验证了SQL注入漏洞的存在。

SQL注入

代码审计

漏洞复现

Web安全

蟹堡安全团队 2024-08-13 15:09:32

该报告指出Poultry Farm管理系统的product_report.php文件中存在一个SQL注入漏洞。通过对源代码的分析发现,在处理删除操作时,脚本将用户提交的$pid参数未经任何过滤或转义直接拼接到SQL语句中执行,这允许攻击者构造恶意输入来操纵数据库查询。为了验证该漏洞,报告给出了两个具体的例子:首先,通过构造一个使WHERE子句为FALSE的请求("...?del=9'+and+'1'='2"),验证系统不会删除指定的记录;接着,通过修改请求使其WHERE子句为TRUE("...?del=9'+and+'1'='1"),成功删除了ID为9的产品记录。这些测试使用了一个特定的HTTP客户端发送带有特殊构造参数的GET请求,利用了浏览器与服务器之间的通信。此漏洞若被恶意利用,可能导致敏感数据泄露或被篡改。

SQL注入

漏洞复现

代码审计

Web安全

安全视安 2024-08-13 12:30:56

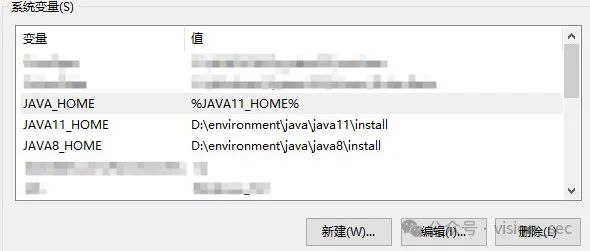

本文是一篇针对新手的双JDK版本安装与配置指南,详细介绍了如何在同一台计算机上安装和切换JDK8与JDK11。作者提供了安装包的下载链接,并指导了一路默认安装的方法。文章重点解释了环境变量的配置,包括如何设置系统变量PATH和JAVA_HOME,以及如何通过修改JAVA_HOME的值来切换不同的JDK版本。最后,作者说明了添加其他版本JDK的通用方法,如JDK16,使读者可以根据需求灵活调整Java开发环境。

JDK多版本安装

环境变量配置

网络安全

技术教程

掌控安全EDU 2024-08-13 12:00:28

本文是关于SpringBlade框架漏洞的总结,作者分享了在渗透测试中遇到SpringBlade框架时的渗透思路。文章首先介绍了SpringBlade框架的基本信息,然后通过三个特征帮助识别使用该框架的资产。作者详细列举了在渗透测试中发现的几个漏洞案例,包括接口泄露、SQL注入和JWT硬编码问题。文章最后强调,所有渗透测试活动都应获取授权,遵守法律法规,并承诺后续发现的新漏洞也会及时补充。

框架漏洞

渗透测试

接口泄露

SQL注入

JWT安全

信息收集

零攻防 2024-08-13 11:58:44

本文是针对2024年Hvv活动中的一个真实钓鱼样本的分析报告。文章首先介绍了样本的来源,强调了其真实性和分析的重要性。在静态分析阶段,作者通过IDA工具对样本进行了详细检查,发现样本未加壳,资源中没有可疑信息。分析中识别出样本包含两大部分,第一部分主要是一些无关紧要的代码,而第二部分包含了关键的恶意行为。作者特别指出了样本中的反虚拟机和反沙箱检测机制,以及如何通过修改if条件来绕过这些检测。动态调试部分,作者通过修改代码强制样本跳转至关键部分,进一步分析了样本如何远程下载文件并保存到本地。文章最后总结了样本的攻击流程,并呼吁读者分享更多有趣的样本,同时欢迎读者提出建议和意见。

钓鱼样本分析

应急响应

恶意软件

网络安全防护

逆向工程

虚拟机检测

山石网科安全技术研究院 2024-08-13 10:54:24

2024年第四届山石CTF招新赛WP CRYPTO\\x26amp;MISC\\x26amp;PWN篇

KK安全说 2024-08-13 08:43:07

作为一名安全研究人员,工作中最有意义的方面之一是发现和报告可能危及敏感信息的漏洞。

安全分析与研究 2024-08-13 08:30:25

本文是一篇针对高级红队样本的详细分析报告。样本初始表现为一个LNK快捷方式,运行后通过异或解密生成恶意模块,并利用PDF文件欺骗受害者。样本进一步通过WerFault.exe程序加载恶意代码,执行进程注入,修改进程代码属性和内容。此外,样本还通过多种技术手段进行反虚拟机、反调试和反沙箱检测。最终,样本通过解密下载的加密文件,获得并执行PayLoad,该PayLoad疑似使用了开源C2工具Pupy。文章最后指出,每年演练中会出现许多新的红队样本,这些样本包含丰富的安全技术,为网络安全学习者提供了宝贵的学习和研究机会。

恶意软件分析

红队技术