函数调用是编程语言都有的概念,也许你听说过函数调用栈,但是大家都知道函数调用是如何完成的吗?我们为什么要了解这个过程:

-

对于程序运行机制中的数据结构和实现的了解,对自己开发程序有着启发作用

-

碰到一些疑难杂症的时候,比如函数栈溢出了或者函数栈破坏了,如何从蛛丝马迹中寻找问题的原因。

-

了解栈溢出可能带来的危害,黑客也许会利用栈溢出的漏洞进行攻击。

这篇博文我们一起来对函数调用的过程进行探究。

程序样例

下面是这篇博文要用到的一个样例程序:程序在

main

中调用了

FunAdd

函数。本篇就先来研究一下:

-

函数的参数存放在哪里?

-

函数调用是如何发生的?

-

函数的返回值是如何返回的?

-

FuncAdd

调用完成后,程序为什么知道继续顺序执行

main

中的代码的?

#include #include

int FunAdd(int iPara1, int iPara2){ int iAdd = 7; int iResult = iPara1 + iPara2 + iAdd; return iResult;}

int main(){ int iVal1 = 5; int iVal2 = 6; int iRes = FunAdd(iVal1, iVal2); printf("iRes: %d\n", iRes); return 0;}

图解函数调用栈

函数调用栈的基本知识:

-

每个线程都有一个自己的函数调用栈

-

栈也是程序申请的一段内存,随着栈的使用而增长。而一般编译的时候也可以指定编译选项设置栈最大值。如果递归调用层数太深,会导致栈溢出。

-

在系统中程序执行的时候

栈都是从高地址往低地址增长的

-

函数参数压栈,一般从右向左压栈(比如

__cdecl

函数调用约定)

-

EIP寄存器存储当前执行指令的内存位置

-

EBP寄存器表明当前栈帧的栈底

-

ESP寄存器表明当前栈帧的栈顶

后面将进入详细的函数调用过程讲解,这里会涉及到少量的Intel汇编。

第一步

这一行源码

int iRes = FunAdd(iVal1, iVal2);

,对应的汇编如下:

mov eax,dword ptr [ebp-4]push eax

mov ecx,dword ptr [ebp-8]push ecx

call StackResearch!FunAdd (000f1000)

add esp,8mov dword ptr [ebp-0Ch],eax

根据上面的汇编解释,将iVal2和iVal1的值作为函数参数依次压栈(

参数从右向左

),而

call

指令除了调用

FunAdd

还有一个隐含的操作,就是将下一条指令的地址压栈(这条指令地址就是

add esp,8

的地址, 一般也称为

Return Address

), 这个用于

FunAdd

函数返回的时候知道接着应该执行哪条指令。

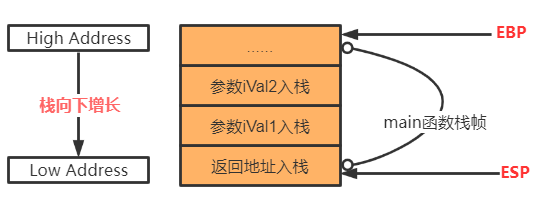

此时的栈帧应该如下图所示:

第二步

开始执行

FunAdd

,函数的汇编和解释如下:

push ebpmov ebp,espsub esp,8mov dword ptr [ebp-4],7mov eax,dword ptr [ebp+8]add eax,dword ptr [ebp+0Ch]add eax,dword ptr [ebp-4]mov dword ptr [ebp-8],eaxmov eax,dword ptr [ebp-8]mov esp,ebppop ebpret

这里我们将汇编指令拆分进行讲解,便于理解。

步骤2.1

记录原先的栈底EBP (一般称作

Child EBP

), 即将

main

的EBP压栈。

push ebp

步骤2.2

修改栈底,将当前ESP设置为EBP,切换到当前函数

FunAdd

的栈帧。

mov ebp,esp

步骤2.3

将ESP减去8,即栈增长8个字节(记住栈是从高地址往低地址增长的)这个操作就等于在栈上申请了8个字节的空间,为什么是8个字节呢?这8个字节正是用于存储

iAdd

和

iResult

(

int

默认四个字节)。

sub esp,8

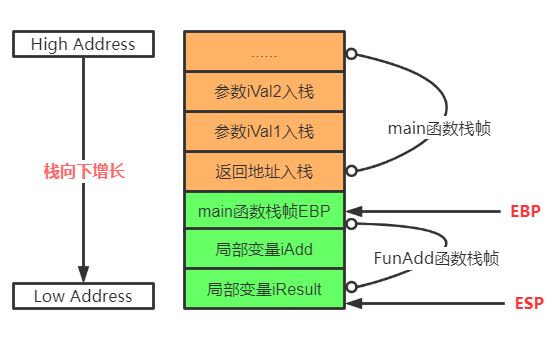

此时的栈帧如图:

步骤2.4

EBP-4

地址则存放着

iAdd

,这个表明将

iAdd

初始化为7

mov dword ptr [ebp-4],7

步骤2.5

EBP+8

地址存储的值对应着

iPara1

,

EBP+0Ch

地址存储的值对应着

iPara2

,

EBP-4

地址则存放着

iAdd

,通过EAX寄存器,对三个值进行相加(

iPara1 + iPara2 + iAdd

)并且储存在EAX寄存器。

mov eax,dword ptr [ebp+8]

add eax,dword ptr [ebp+0Ch]

add eax,dword ptr [ebp-4]

步骤2.6

EBP-8

地址则存放着

iResult

,将

步骤2.5

中求和的结果从EAX中读取存放到

iResult

mov dword ptr [ebp-8],eax

步骤2.7

怎么和

步骤2.6

反过来了一次? 这是因为EAX寄存器用来存储返回值,即将

iResult

的值存入EAX寄存器。(本人为了将整个过程比较好的呈现,关闭了优化选项)

mov eax,dword ptr [ebp-8]

步骤2.8

返回值准备好了,现在准备修改栈帧了。还记得在

步骤2.1

中将Child EBP的值(即

main

函数的EBP)保存在当前栈帧

FunAdd

的栈底不?此时将

ESP

指向栈底,然后执行

pop ebp

恢复原先的

main

函数栈帧。

mov esp,ebp

pop ebp

步骤2.9

此时的ESP指向的值正是在

第一步

中保存的

Return Address

,即

FunAdd

调用后的下一条指令。

ret

指令将ESP指向的值存储到EIP,并且暗含的将ESP+4,将栈顶缩小四个字节。

此时读者想一想,如果函数存在栈溢出的漏洞,黑客是否可以覆盖

Return Address

为恶意代码的执行地址呢?这样就会跳转到恶意代码的执行地址。

ret