300 + 明星创业公司,3000 + 行业人士齐聚全球人工智能与机器人峰会 GAIR 2017,一 同见证 AI 浪潮之巅!峰会抢票火热进行中。读者有专属送票福利活动哦,详情见文末!

“樱花” 虽美,但是 “有毒”。

美国时间 6 月 15 日,外媒 security affairs 报道称,维基解密发布了一批属于 Vault 7 的文档,这些文件包含了美国中情局(CIA) 网络间谍为了黑进 Wi-Fi 设备而使用的 “樱花”( Cherry Blossom,简称 CB)框架的细节。

这个框架由 CIA 与斯坦福研究所(SRI International)一起开发,可以入侵数百种家用路由器型号,而樱花框架是在 “樱桃炸弹” 项目下开发的。

樱花框架具体是什么?雷锋网了解到,原来,它是一种针对无线网络设备的基于固件的远程可控植入物,可以通过触发漏洞获取未经授权的访问并加载自定义的樱花固件,从而危及路由器和无线接入点(AP)。

据使用手册介绍,“樱花(CB)系统可以监控特定目标在互联网上的活动,执行软件漏洞。CB 尤其擅长通过无线(802.11)路由器接入点(AP)等无线网络设备来达成目标。”

维基解密称:“无线设备本身因为被植入了定制的 CB 固件而受感染,一些设备允许通过无线链路升级其固件,因此只要感染,不需要通过物理接触,访问设备。”

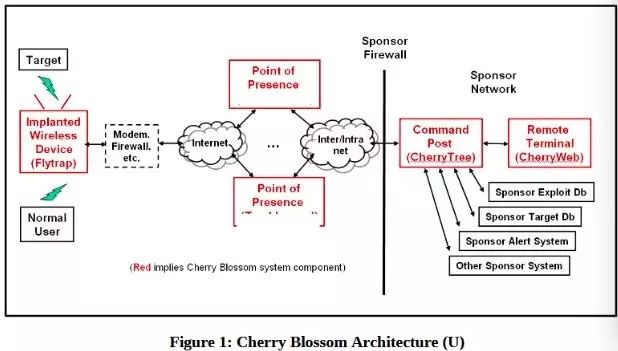

CB 由四个主要组成部分组成:

FlyTrap - 信标,运行在受感染的设备上,与 CherryTree C&C 服务器通信。

CherryTree - 在 C&C 服务器上与 FlyTrap 通信。

CherryWeb - 在 CherryTree 上运行的基于 Web 的管理面板

Mission - 由 C&C 服务器发送到感染设备的一组任务

CIA 网络间谍使用樱花框架来破坏目标网络上的无线网络设备,然后,通过中间人攻击来窃听和操纵连接设备的互联网流量。

FlyTrap 可以执行以下恶意任务:

监控网络流量,收集感兴趣的数据,如电子邮件地址、MAC 地址、VoIP 号码和聊天用户名。

劫持用户到恶意网站。

将恶意内容注入数据流量以传递恶意软件。

设置 VPN 隧道,以访问连接到 FlyTrap 的 WLAN / LAN 的客户端,进行进一步的利用。

雷锋网了解到,根据这些文件,CherryTree C&C 服务器必须位于安全机构中,并部署在运行 Red Hat Fedora 9 的 Dell PowerEdge 1850 供电虚拟服务器上,并具有至少 4GB 的 RAM。

雷锋网注意到,这些文件包括 CherryBlossom 可攻击的 200 多种路由器型号的列表,专家们注意到,它们大多是来自不同供应商的旧型号,包括 Belkin,D-Link、Linksys、Aironet / Cisco、Apple AirPort Express、Allied Telesyn、Ambit、 AMIT Inc、Accton、3Com、Asustek Co、Breezecom、Cameo、Epigram、Gemtek、Global Sun、Hsing Tech、Orinoco、PLANET Technology、RPT Int、Senao、US Robotics 和 Z-Com。

6 月 16 日 5 张直减 950 优惠券免费领取,仅限「参会门票」

https://gair.leiphone.com/gair/coupon/s/59431aff9848c

ps:优惠券仅限 CCF-GAIR 大会「参会门票」,本链接只能使用 5 次,有效期 1 天。长按复制链接,在浏览器打开立即使用。优惠券额度每天递减,欲购从速。

读者福利二

为了感谢各位读者的支持,雷锋网将不定期送出 CCF-GAIR 大会门票 。活动规则:分享以下海报到朋友圈并邀请好友点赞,将截图发到雷锋网微信后台,我们将给获赞最多的读者送出一张 CCF-GAIR 大会门票。本日活动截止明天晚上 10 点(6 月 17 日)。