2024-11-15 微信公众号精选安全技术文章总览

洞见网安 2024-11-15

Hacking Group 0434 2024-11-15 23:29:14

本文是关于2024年11月14日的CNVD漏洞跟踪复现报告,涉及三个不同的漏洞。首先,北京亚控科技发展有限公司的Swagger KingDBConnector存在信息泄露漏洞,攻击者可获取录像和系统配置文件。其次,DedeCMS存在命令注入漏洞,攻击者可通过特定文件执行任意命令。再次,SimpCMS存在跨站脚本漏洞,允许攻击者在后台执行Web脚本或HTML。此外,报告还提到了北京亚控科技发展有限公司KingH5Stream系统的逻辑缺陷漏洞,攻击者可利用该漏洞获取管理员密码并登录系统。

信息泄露

命令注入

跨站脚本漏洞(XSS)

逻辑缺陷

渗透云记 2024-11-15 21:33:21

在内网渗透中,我们会遇到很多使用向日葵或者ToDesk远程连接的设备,此时如果咱们能获取到连接id以及临时密码,这对我们进行下一步测试有很大的推进作用,但是一般访问他们的配置文件,这些基本上都是加密的。

羽泪云小栈 2024-11-15 21:30:18

thm_pwn107+格式化字符串溢出+PIE绕过+canary获取+动态基址获取

洞源实验室 2024-11-15 20:00:11

如果想在当前的Nmap版本下不使用脚本来识别MongoDB 6.0以上版本,唯一的办法是使用Nmap内置的服务指纹将MongoDB 6.0服务版本识别出来。

亿人安全 2024-11-15 19:24:18

Timeline Sec 2024-11-15 19:03:54

攻击者可通过漏洞接口直接提交代码即可在目标执行任意代码,进而控制目标服务器。

网安鲲为帝 2024-11-15 18:07:35

儒道易行 2024-11-15 18:00:17

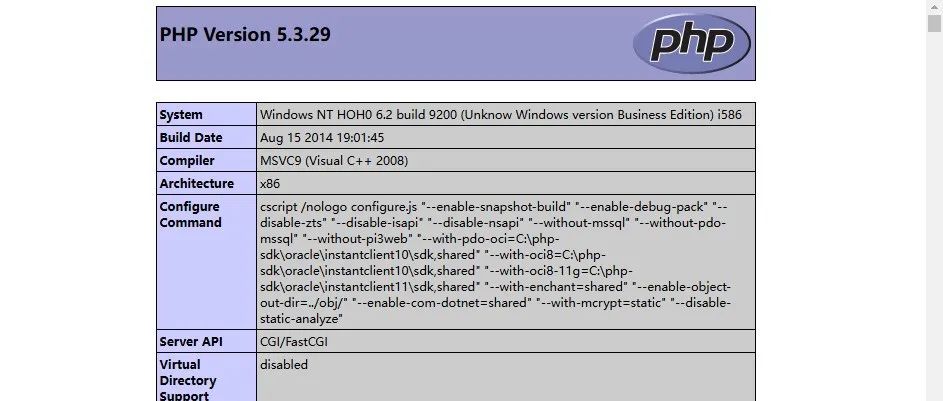

本文详细介绍了PHP反序列化漏洞的概念、原理及实战应用。首先,阐述了序列化与反序列化的基本功能,并通过示例代码展示了这两个过程。接着,分析了反序列化可能带来的安全隐患,特别是当用户可控数据被反序列化时,可能触发的对象注入攻击。文章还介绍了PHP魔法方法在反序列化过程中的作用,并通过一个具体例子演示了如何利用反序列化漏洞执行恶意代码。最后,文章提供了防范反序列化漏洞的措施,包括验证输入数据、禁用不必要的魔法方法、使用JSON替代序列化等,强调了开发者应采取的安全措施以确保应用的安全性。

PHP反序列化

对象注入攻击

代码执行漏洞

XSS攻击

安全防护措施

零攻防 2024-11-15 10:34:26

ZeroEye3.3是一款免杀辅助工具,主要用于自动化寻找可劫持的白名单程序。它能够扫描EXE文件的导入表,列出非系统DLL文件,并将符合条件的文件复制到X64或X86文件夹中。该工具支持生成劫持模板,结合了多方工具的优点。更新内容包括快速扫盘、查看导入导出表、dll递归查询、签名校验和生成模板。用户可以通过GitHub获取源码,并通过公众号获取程序。提供了详细的程序参数和使用示例,包括帮助、列出导入表、查看导出表、自动搜索可劫持白名单、签名校验和生成dll模板等功能。物理机和虚拟机测试结果显示,ZeroEye3.3在效率和可利用程序检测方面表现良好。

免杀技术

代码劫持

PE文件分析

数字签名校验

工具使用

GitHub源码

弱口令安全实验室 2024-11-15 10:31:45

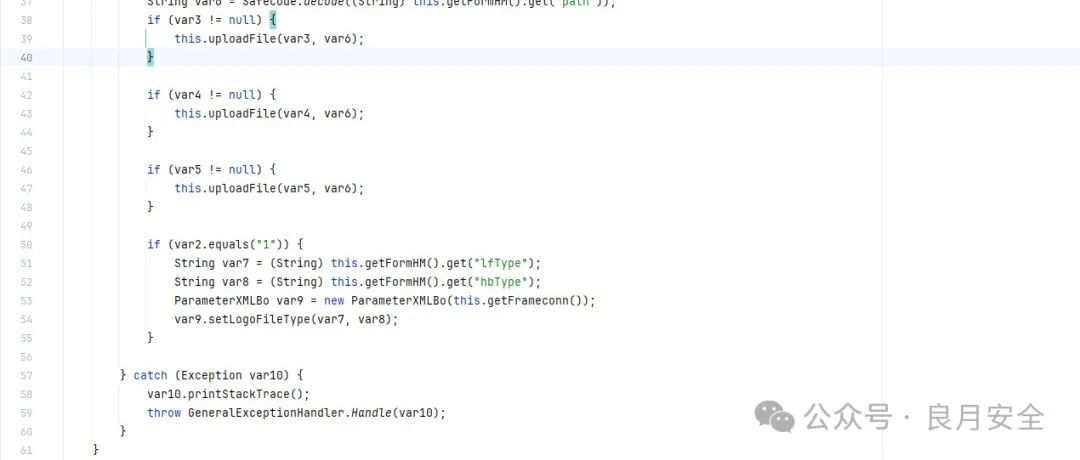

良月安全 2024-11-15 10:00:55

本文分析了宏*HCM系统中的一个最新文件上传漏洞。文章首先免责声明,指出所有内容仅供学习研究。接着,详细介绍了漏洞的路由分析,包括Struts配置文件的解析和请求处理流程。文章指出,上传路径需要登录权限,并通过特定页面获取后台权限cookie。漏洞存在于UploadLogoTrans类中,通过上传文件时传入加密后的路径可实现文件上传。最后,提供了漏洞复现的方法,包括获取cookie、加密路径和文件上传的步骤,并介绍了相关的星球资源和圈子信息。

代码审计

文件上传漏洞

Struts框架

信息泄露

权限绕过

漏洞复现

安全研究

Cyb3rES3c 2024-11-15 10:00:54

本文详细描述了Jupyter Notebook的一个未授权访问漏洞,该漏洞允许未经身份验证的用户直接在Jupyter Notebook中创建终端并执行任意Python代码和命令。文章首先介绍了Jupyter Notebook的基本功能和使用场景,然后详细说明了漏洞的复现过程,包括环境搭建和利用步骤。作者提供了通过FOFA语法搜索存在漏洞的Jupyter Notebook实例的方法,并最终给出了修复建议,包括开启身份验证和设置访问控制策略。文章强调遵守相关法律法规,并对因使用文中信息可能造成的后果不负责任。

未授权访问

命令执行

远程代码执行

Docker环境搭建

漏洞复现

信息收集

安全防护

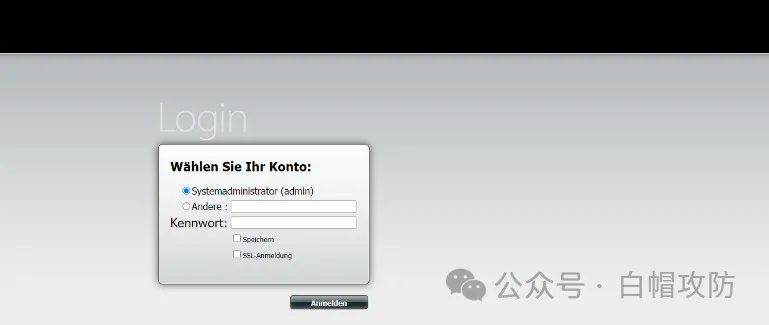

川云安全团队 2024-11-15 09:30:30

白帽攻防 2024-11-15 09:28:31

本文详细介绍了D-Link网络附加存储(NAS)设备中的account_mgr.cgi接口命令注入漏洞(CVE-2024-10914)。漏洞存在于name参数的输入验证不足,允许攻击者注入恶意命令,可能导致未授权的命令执行。受影响的版本包括DNS-320、DNS-320LW、DNS-325和DNS-340L等多个型号。文章提供了漏洞复现的详细步骤,包括构造特定的HTTP请求来触发漏洞。同时,文章强调了使用这些信息可能带来的后果和责任,并建议及时更新补丁或升级至安全版本以修复漏洞。

命令注入漏洞

D-Link设备漏洞

CVE-2024-10914

网络安全测试

安全建议

二进制空间安全 2024-11-15 09:01:10

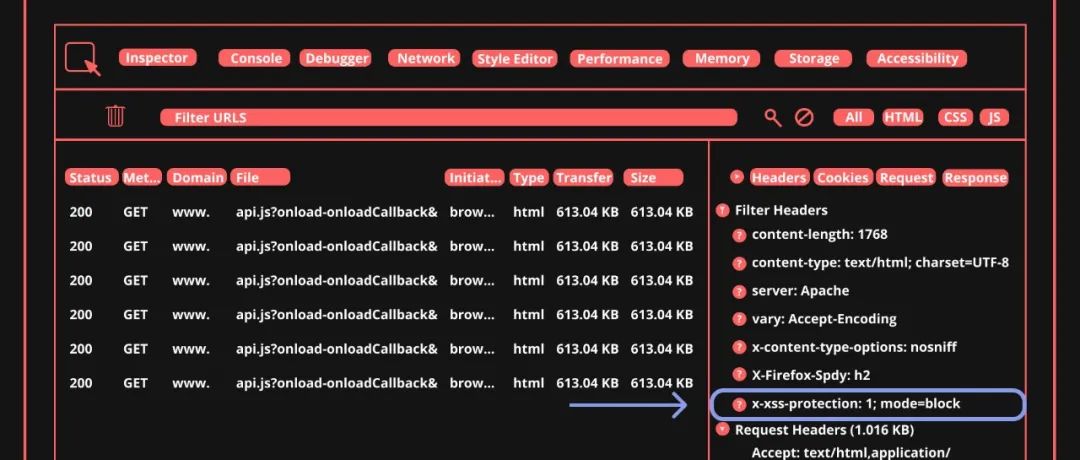

HTTP 头对于增强 Web 安全性至关重要,是任何人都可以实现的最简单的安全措施之一。使用适当的 HTTP 响应头可以降低潜在的安全风险,如跨站脚本(XSS)、点击劫持、信息泄露以及其他许多漏洞。

白泽安全实验室 2024-11-15 09:00:23