网络安全公司 Palo Alto Networks 研究人员近期发现朝鲜 APT 组织 Lazarus 瞄准美国国防承包商展开新一轮网络钓鱼攻击活动。Lazarus(音译 “ 拉撒路 ”)堪称全球金融机构首要威胁。该组织自 2009 年以来一直处于活跃状态,据推测早在 2007 年就已涉足摧毁数据及破坏系统的网络间谍活动。很多安全专家认为,Lazarus 进行了多起网络攻击活动,包括“特洛伊行动”(Troy Operation)、“黑暗首尔行动”(DarkSeoul Operation)以及索尼影业被黑事件。

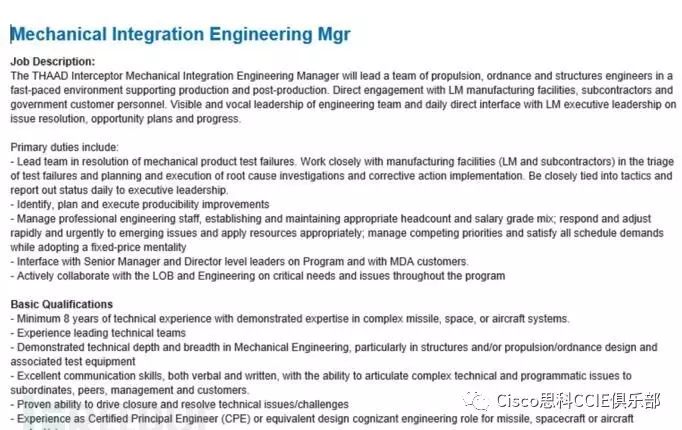

在此次美国国防部承包商所受到的攻击中,黑客诱使用户打开欺骗性文档,文档表面上记录的是一些来自正规网站的美国国防部承包商招聘信息。原理是在攻击活动中使用包含恶意Office文档的鱼叉式网络钓鱼电子邮件,这些文档使用的语言为英文,诱饵文档描述美国国防承包商的职位空缺,并且这些职位描述在合法公司网站可查阅。其中被嵌入恶意宏传送恶意软件。

(黑客使用的诱饵文)

研究人员还发现欺骗文档使用的 payload、和 C&C 服务器也与 Lazarus 组织存在关联。攻击者在这起活动中使用的武器化Office文档与Lazarus组织在先前(年初)攻击活动中使用的恶意宏相同。只是这一次Lazarus组织将目标转向英语母语国家。而诱饵文件的主题目前包含美国国防承包商的工作职业描述和内部政策。研究人员发现这起攻击活动除了与Lazarus组织有关,其还与实施Blockbuster行动(Operation Blockbuster)的黑客组织联手发起了攻击,可以说此次是加入了社会工程学的精准攻击活动。

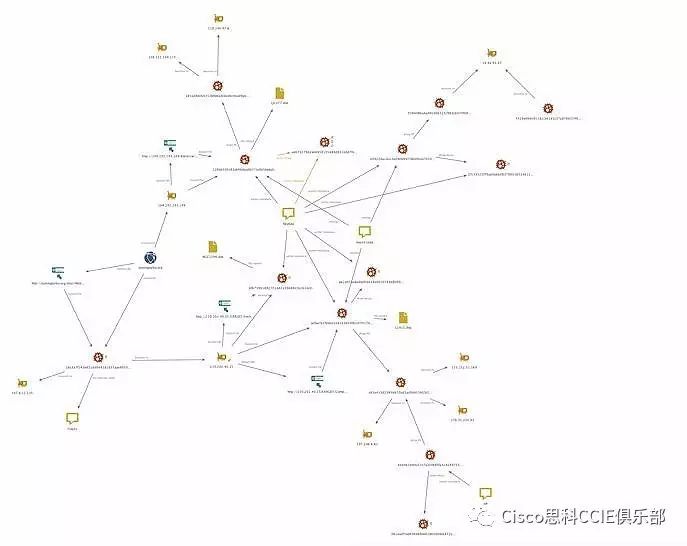

Lazarus发起的APT 活动的规模令人震惊。自2011以来,活动越来越频繁,即使被公布了大量的分析报告,并引发轩然大波,Lazarus的活动也没来没有停止过。收集到的Lazarus相关的数百个样本显示了Lazarus正在操作一个恶意软件工厂,它通过多个独立的传送器产生新的样本。

各类分析报告中可以看到,Lazarus使用各种代码混淆技术,重写自己的算法、使用商业软件保护器、使用他们自己开发的和地下的加壳工具。Lazarus非常清楚如何发挥高质量代码的价值,分析人员通常会在被感染的第一阶段看到简陋的后门程序,然而,如果第一阶段后门程序报告了一个有趣的、成功的感染,攻击者就开始精心部署更高级的代码,小心地保护它们免受磁盘上的意外检测。代码要么被封装到DLL加载器中、要么存储在加密容器中、也可能隐藏在二进制的加密的注册表项中。它通常附带一个只有攻击者才能使用的安装程序(使用了密码进行保护),这样做是为了保证自动化的系统(无论是公共沙箱还是研究人员的的测试环境)不能看到真正的有效负载。

朝鲜脱离于全球经济的大部分领域之外,只允许很少一部分人访问互联网。但据韩国官方和脱北者称,朝鲜自90年代初便开始挑选青少年,训练他们成为黑客,构建起网络攻击实力。2009年左右,韩国负责网络安全的官员开始察觉到朝鲜黑客发起的攻击。另一个被其命名为Andariel的Lazarus分支,称其应为过去两年里韩国的银行、国防承包商和其他企业受到的攻击负责。有研究员说,“如果是Bluenoroff攻击了全球的金融公司,那么Andariel的重点就是韩国的企业和政府机构,所采取的方式是专门针对韩国设计的。”

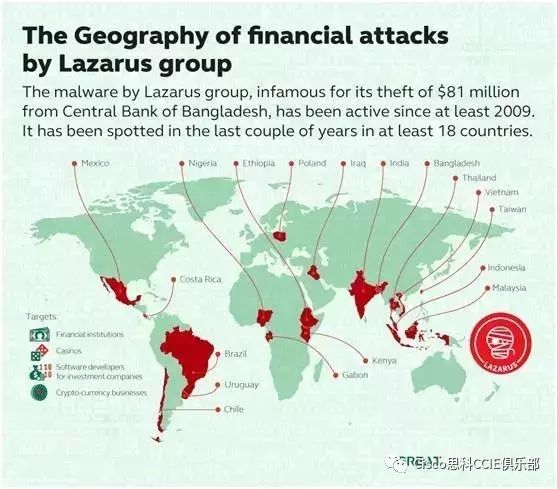

朝鲜与世隔绝、一贫如洗,并且极其缺乏用来进口的外汇。由于美国经济制裁的压力,且朝鲜国内军事投入成本需求不断增加,故而,原先是作为一种廉价的间谍、破坏和宣传手段,以获取政府、军事信息、破坏网络正常运行的大规模的朝鲜黑客组织,如Lazarus等,近来已经将视线转向金融机构、赌场、参与金融贸易软件开发的公司、虚拟货币等更为经济型的目标,将窃取到资金转移到朝鲜国内。

核武器研发靠“烧钱”来提高震慑力,网络武器却能肆无忌惮地从其他国家抢钱。韩国官员估计,朝鲜现在据信有1700名官方支持的黑客,还有5000多名管理员、培训师和其他支持人员。他们说,这些黑客往往在国外发起行动,一边在中国、东南亚和欧洲承接合法的软件编程或其他工作,一边等着平壤发出攻击命令。朝鲜领导人金正恩曾表示,“网络战能力是与核武器和导弹共同保障我军打击能力的尚方宝剑”。朝鲜黑客组织的攻击行动不会停止。对此,PaloAlto networks的研究人员也持同样的看法认为,Lazarus的攻击行动还将继续。

如果觉得文章不错,可以给我们点个赞,也可以转发到你的朋友圈让更多人受益,如果对安全课程感兴趣的话,欢迎加QQ1227173355或扫码加微信,更多内容等你来挖掘~~