2024-08-14 微信公众号精选安全技术文章总览

洞见网安 2024-08-14

爱喝酒烫头的曹操 2024-08-14 18:57:10

某中医药大学xx学院漏洞挖掘

天融信阿尔法实验室 2024-08-14 15:31:04

2024年8月14日,天融信阿尔法实验室监测到微软官方发布了8月安全更新。此次更新共修复90个漏洞(不包含3个外部分配漏洞和本月早些时候发布的9个Edge漏洞),其中7个严重漏洞、80个重要漏洞、3个中危漏洞。

安全的黑魔法 2024-08-14 14:28:14

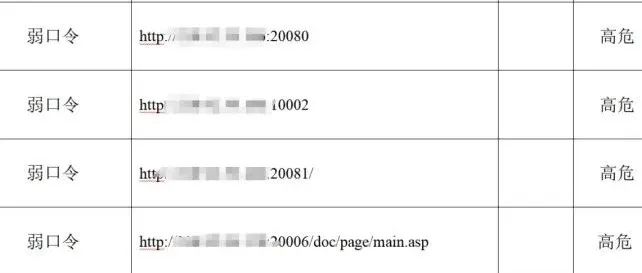

本文记录了一次成功接管大量工控设备的案例。首先,作者在扫描某华摄像头时发现了一个明文显示账号密码的系统,并通过点击登录进入后台,利用XSS漏洞和目录遍历获取了管理权限,进而刷取了几十台管理端。其次,作者通过弱口令和越权漏洞进入了某电站平台,发现JS文件中直接写有控制电表的接口,利用该接口修改厂商ID,成功爆破了大量电表厂商ID,最终刷取了2000分。文章最后提到,作者的公众号将在未来一两周内恢复更新,并暗示读者期待下次分享。

弱口令

目录遍历漏洞

XSS(跨站脚本)攻击

未授权访问

硬编码密码

越权操作

参数篡改

甜甜圈安全 2024-08-14 14:07:35

HW实战 | 记某次目录遍历到文件上传

目录遍历

信息泄露

文件上传漏洞

Web安全

ASP.NET安全

渗透测试

诸葛安全 2024-08-14 14:07:33

本文是关于Windows TCP/IP远程代码执行漏洞(CVE-2024-38063)的预警。该漏洞允许远程攻击者在目标系统上执行任意代码,由于Windows TCP/IP中的整数下溢问题。攻击者可以通过发送特制的IPv6数据包触发此漏洞。微软已发布安全补丁,并建议用户尽快更新。同时,作为临时缓解措施,可以禁用IPv6以防止漏洞被利用。受影响的系统包括多个版本的Windows 10和Windows Server,以及Windows 11的特定版本。文章提醒用户,未经授权的测试可能导致法律责任,并强调信息仅供技术分享。

远程代码执行

TCP/IP 漏洞

整数下溢

微软安全补丁

漏洞预警

CVE-2024-38063

未经身份验证的攻击

Windows 系统漏洞

Crush Sec 2024-08-14 13:30:55

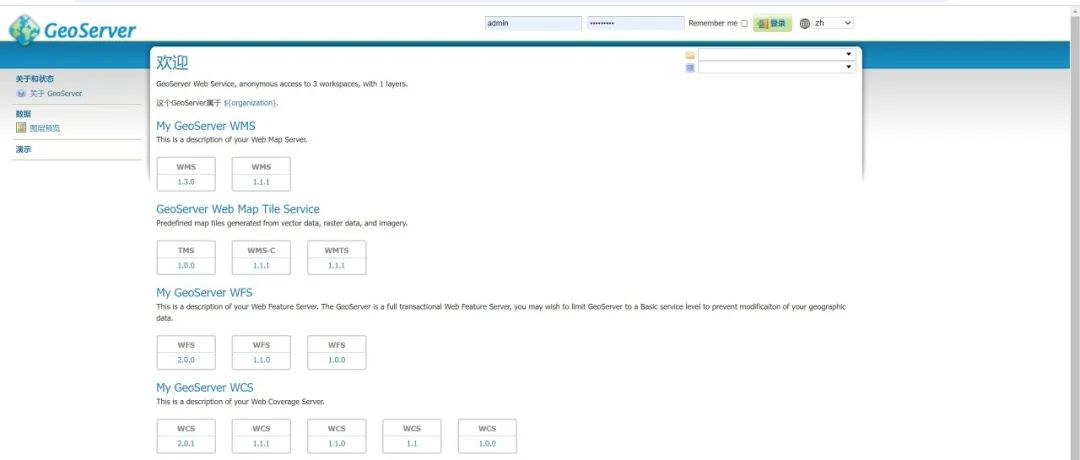

漏洞简介漏洞描述GeoServer 是 OpenGIS Web 服务器规范的 J2EE 实现,利用 GeoSe

琴音安全 2024-08-14 11:45:48

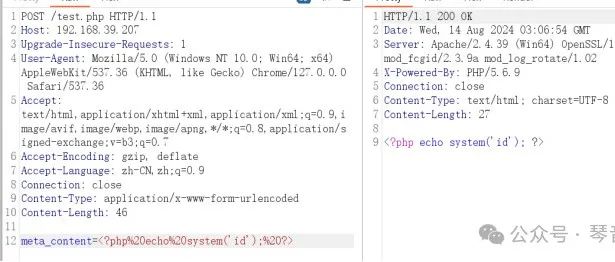

本文分析了PopojiCMS v2.0.1中的远程命令执行漏洞。作者首先进行了免责声明,明确指出本文仅供学习参考。漏洞存在于index.php文件中,当install.php文件存在时会跳转至安装页面。通过分析exploit提供的POC,发现漏洞相关的参数在route.php文件中被处理。该文件使用PoRequest类接收mod参数,并通过ucfirst函数进行首字母大写转换。进一步研究发现,根据mod参数的值,会加载特定的组件文件。在本例中,加载的是admin_setting.php,该文件包含一个可被利用的点,即meta_content参数未经过滤直接用于文件内容的构造,允许攻击者注入恶意代码并执行。此漏洞需要用户具有登录权限才能触发。

远程代码执行

漏洞分析

PHP安全

后台漏洞

代码审计

CMS安全

剑客古月的安全屋 2024-08-14 10:57:48

本文是作者yueji0j1anke在公号剑客古月的安全屋发表的一篇关于验证码绕过技术的文章。作者在日常工作之余,偶然发现了一个小旁站的验证码接口存在回显问题,并且验证码被加密。通过f12检查网络请求,作者发现前端存在加密和解密的逻辑。尽管加密密钥是动态变化的,但作者通过反复调试发现每次请求的密钥不同,且数据库端的密钥也是动态变化的。不甘心的作者尝试利用域名来获取密钥,并成功找到了解密的方法。这一发现使得账户密码和验证码的爆破成为可能,存在安全风险。文章最后提醒读者,大多数站点的验证码都不会回显,即使有回显也会进行多层动态加密,这次能够绕过验证码是极其幸运的。

Web安全

验证码绕过

加密与解密

渗透测试

动态密钥

Ting丶的安全笔记 2024-08-14 10:40:24

本文详细分析了致远OA系统中的一个文件上传漏洞。文章首先通过复现漏洞,展示了如何通过目录穿越绕过鉴权验证,实现未授权文件上传。接着,分析了两步请求的过程,第一步通过上传伪装为PNG的文件,利用系统对文件后缀的宽松检查,成功上传了非JSP文件。第二步请求中,通过修改文件名,将上传的文件转变为Webshell。文章还指出了漏洞的关键点在于文件ID的处理,以及如何通过获取第一个请求中返回的fileUrl作为第二个请求的fileid,最终实现Webshell的部署。

重生之成为赛博女保安 2024-08-14 08:03:26

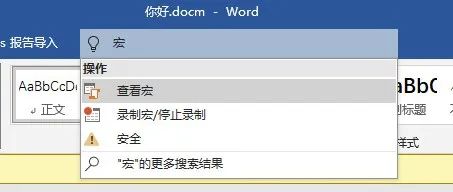

本文介绍了一种基于远程加载的宏病毒Loader的制作方法,包括源代码。作者指出,虽然宏病毒现在不常用,但出于研究目的仍然值得探讨。文章详细描述了如何使用VB脚本编写一个Base64解码函数来解密远程加载的exe文件,并将其执行上线。同时,为了避免直接在宏中运行代码,作者选择了解密后执行exe文件的方式。文章还提供了HTTP请求函数的代码,用于从远程服务器获取加密的exe文件。最后,作者说明了如何将代码添加到Word宏中,使其在打开文档时自动执行。整个方法依赖于exe文件的免杀特性,并不涉及宏病毒的直接编写。

宏病毒

VB编程

网络安全

逆向工程

恶意软件

免杀技术

信息安全

山石网科安全技术研究院 2024-08-14 07:48:36

七芒星实验室 2024-08-14 07:00:37

Swagger是一种开源框架,用于设计、文档化和测试RESTful API,并可生成客户端代码和服务器存根。它基于OpenAPI规范,支持JSON或YAML格式,详细描述API的路径、参数、响应等信息。Swagger经历了1.0到2.0再到OpenAPI 3.0的版本演变,其中2.0引入了OpenAPI规范,而3.0增强了数据类型支持和组件复用。Swagger UI提供了可视化的API文档和测试工具。文章还讨论了Swagger接口的安全问题,包括未授权访问的风险和自动化安全测试的方法。建议对Swagger文件设置访问权限,避免敏感信息暴露,并使用工具如Postman进行接口测试,结合代理和自动化工具提高测试效率。同时,文章也提到了防御措施,强调不应将Swagger接口暴露在公网上,以降低安全风险。

API安全

RESTful API

自动化测试

信息泄露

安全防御

开发工具

银遁安全团队 2024-08-14 06:00:24

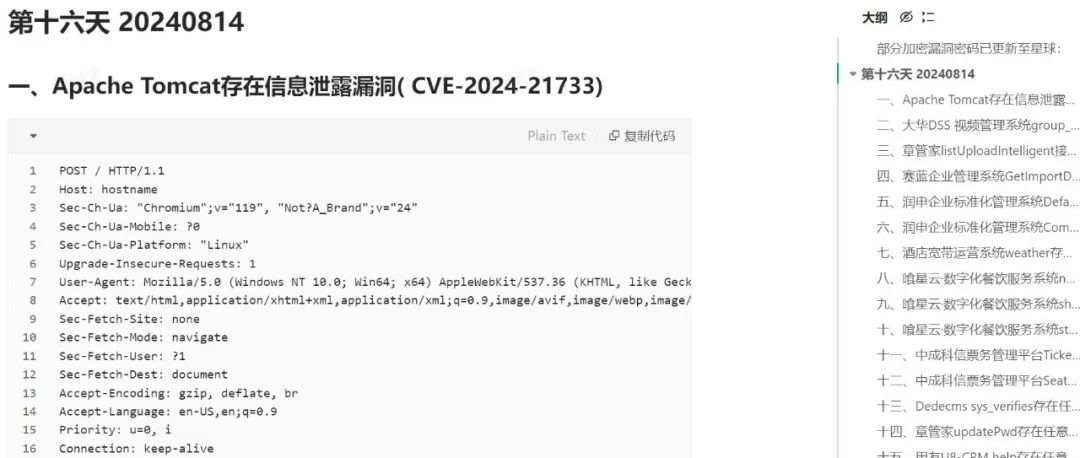

【今日更新20+POC】2024hw第十六天漏洞威胁情报

Attacker安全 2024-08-14 05:59:02

本文介绍了一款名为FindAll的网络安全应急响应工具,专为蓝队设计,集成了信息搜集、自动化分析和用户友好的GUI。采用CS架构,支持Windows系统,通过API增强威胁识别。工具特点包括远程和本地信息收集、与威胁情报中心API联动、本机扫描分析等。功能覆盖系统基本信息、补丁信息、用户账户、网络信息、开机启动项、任务计划、进程排查、痕迹和日志等,旨在提高安全事件响应的效率和准确性,适合新手和专业人员使用。

应急响应

网络安全

信息搜集

自动化分析

客户端-服务器架构

威胁识别

用户友好

远程协作

系统安全

网络分析

进程监控

日志分析

安全之道 2024-08-14 02:39:01

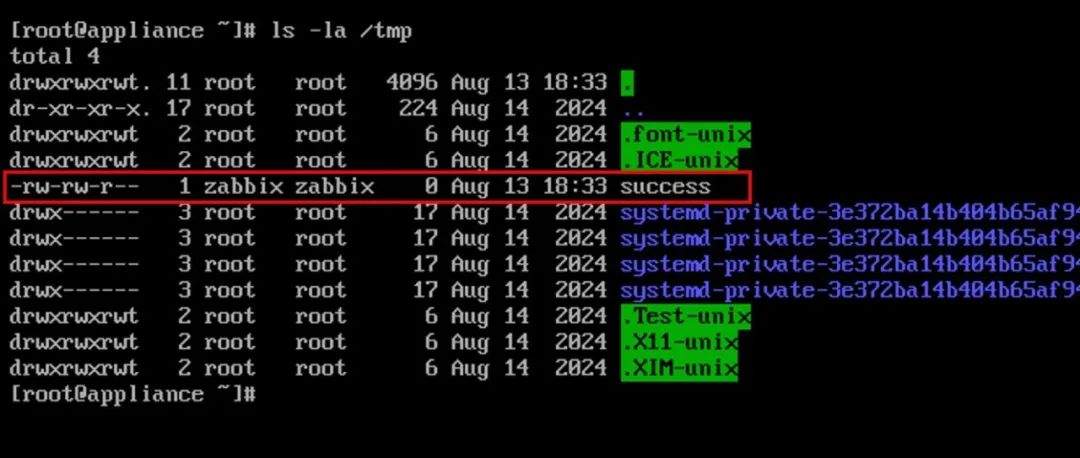

文章标题为'Zabbix Macro注入(CVE-2024-22116)',主要讨论了一个在Zabbix监控系统中发现的安全漏洞。该漏洞允许攻击者通过Macro注入的方式,利用具有较高权限的用户账户(至少需要创建或修改主机的权限)来执行恶意操作。文章指出,该漏洞的复现可能需要特定的触发条件,作者在复现过程中感觉该漏洞的实际应用场景相对有限,甚至怀疑可能存在复现方法上的问题。作者通过文章分享了漏洞复现的过程和个人感受,但并未提供详细的漏洞利用细节,可能是出于安全考虑或避免滥用。整体而言,文章对Zabbix Macro注入漏洞进行了简要的介绍和复现尝试,提醒网络安全学习者关注此类安全问题,同时也体现了作者对漏洞实际影响的评估和思考。

Vulnerability

Zabbix

Injection

CVE-2024-22116

Privilege

Exploitation

蟹堡安全团队 2024-08-14 00:10:46

本文介绍了亿赛通某文档安全管理系统的CDGAuthoriseTempletService1服务存在SQL注入漏洞。该系统旨在防止数据资产在分享和存储过程中被非法窃取或使用。文章详细描述了漏洞复现的过程,包括构造SQL注入的POC(Proof of Concept),使用CDGXStreamDeserRCE.jar工具对POC进行编码,并通过HTTP POST请求发送至目标服务。成功执行后,利用同一工具对返回信息进行解码,以验证SQL注入攻击的有效性。漏洞的存在可能允许攻击者非法获取或操纵数据,威胁系统的安全性。

SQL注入

安全产品漏洞

漏洞复现

XML外部实体攻击

Java工具使用

蟹堡安全团队 2024-08-14 00:10:46

在Poultry Farm管理系统中发现sell_product.php页面存在存储型XSS漏洞。通过对源码/farm/sell_product.php的分析发现,该页面在展示产品时没有对从数据库中获取的数据进行充分过滤,允许恶意脚本注入。利用此漏洞,攻击者可以在创建或修改产品信息时插入恶意JavaScript代码。例如,通过发送一个包含特殊构造的POST请求到/farm/product.php,其中包含恶意payload ``,能够成功触发XSS攻击并弹出警告框。具体操作是通过multipart/form-data格式提交表单数据,包括product字段中的恶意脚本和相关表单字段。完成提交后,只需访问/farm/sell_product.php页面即可触发之前插入的恶意脚本。此漏洞可能使攻击者能在用户的浏览器环境中执行任意代码,从而窃取敏感信息或进行进一步攻击。

存储型XSS

Web安全

源码分析

漏洞复现