1.事件背景

近期,新型勒索病毒WannaRen在PC上传播,该勒索软件会加密Windows系统中的文件,以“.WannaRen”后缀命名,并要求受害者支付价格为0.05BTC(约2500元 )的赎金。随着事件持续发酵,4月9日,勒索软件作者已经公开私钥,并且网上已有多个解密工具。恒安嘉新结合公开数据对该事件做梳理分析。

2.事件分析

2.1 通过捆绑脚本分发

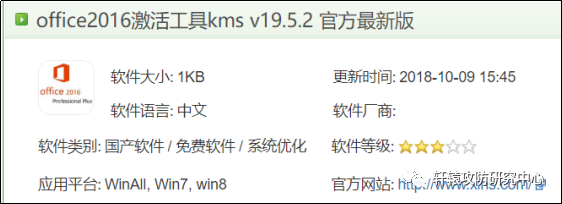

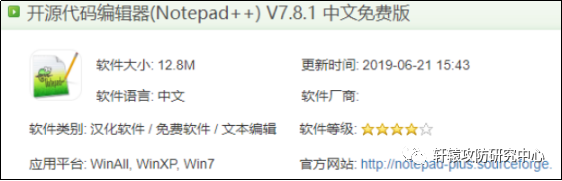

已知传播途径,国内西西软件园 (www.cr173.com)的两款软件携带该病毒传播播脚本:

1.“office2016激活工具kms v19.5.2 官方最新版”

2."开源代码编辑器(Notewpad++)V7.8.1中文免费版"

2.2 恶意行为---勒索、挖矿、传播

勒索软件只是该传播脚本的一部分功能,完整恶意功能包括:

1.下载并执行勒索软件,对称和非对称(RSA+RC4)加密

2.下载并执行Monero挖矿程序

3.下载“永恒之蓝”工具包,横向传播

4.后门程序

2.3 事件关联

攻击者使用域名“sslsngyl90.com ”,该域名在此次勒索事件之前已在公开情报被标记为黑域名。根据公开情报显示:

1.攻击者属于HideShadowMiner(匿影组织),此前一直进行挖矿攻击。

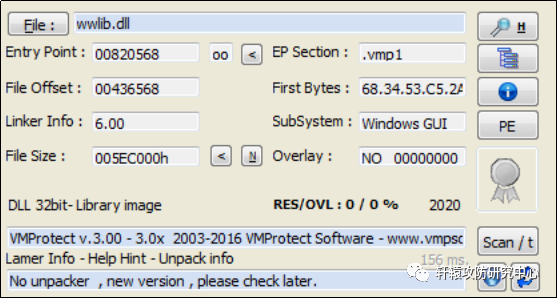

2.攻击手法类似,在2019年一次钓鱼事件中依旧伪装成WORD程序,加载恶意wwlib.dll文件 。

3.勒索样本分析

挖矿使用开源门罗币软件挖矿,传播方式利用“永恒之蓝”工具集,后门程序绑定本地端口。我们对勒索软件做简要分析。

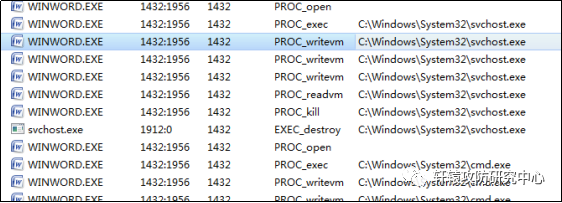

WannaRen勒索软件利用office办公软件完成自启动。正常的office软件,Word(WINWORD.EXE)启动时会加载”wwlib.dll”。该勒索软件便利用了这一点,使用WINWORD.EXE,加载同名的”wwlib.dll”(恶意软件),来逃避检测。

勒索样本在虚拟机中复现,一共三个文件:

1.WINWORD.EXE和wwlib.dll放到C:\ProgramData下,you放到C:\Users\Public下 。

2.第一次运行WINWORD.EXE。然后在C:\Users\Public会生成一个fm文件,里面记录了时间, 修改日期为三天前

3.第二次运行WINWORD.EXE,即可成功复现勒索

wwlib.dll使用了VMP3.0的保护壳,难以直接调试。

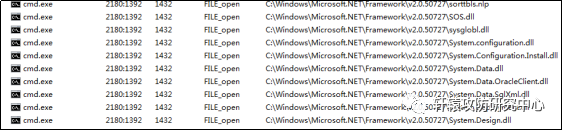

从行为上监控,注入svchost执行恶意代码:

开始遍历文件进行加密:

加密后文件,前面为加密的RC4密钥,后面为加密的文件内容 :

加密后文件,前面为加密的RC4密钥,后面为加密的文件内容 :

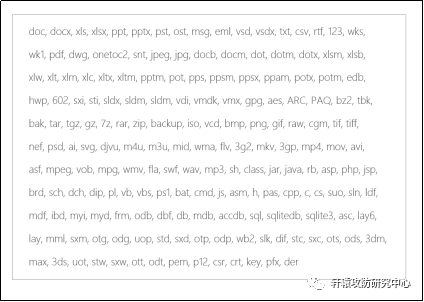

加密文件类型,截取公开信息统计:

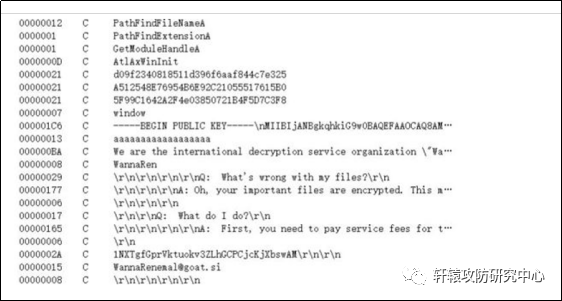

从执行流程上看,实现加密文件的代码在you文件中,该文件自身做了加密,在WINWORD.EXE调用you文件后内存解密,我们可以将它dump出来进行分析。此处以公开字符串截图作为示例。you文件对文件做了(RSA+RC4)加密。

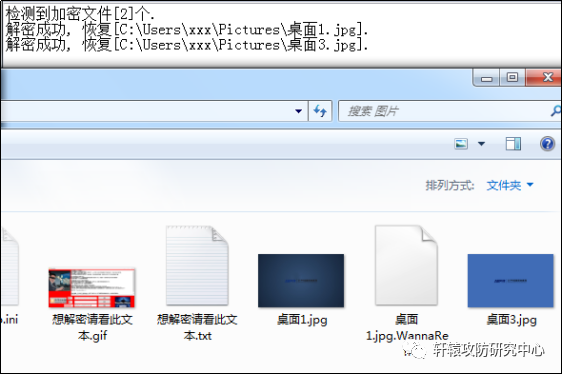

根据公开的私钥,先用私钥解密文件头,拿到RC4密钥,再解密文件,可以写出解密工具。解密成功:

4.防护及解密工具

1. 勿要下载或打开来路不明的文件,不安装非正规途径来源的软件

2. 及时备份重要文件,更新安装补丁

3. 勒索病毒作者公开私钥,WannaRen解密工具友商已经提供下载链接:

(1)https://github.com/RedDrip7/WannaRen_decryptor